Zscaler Internet Access(ZIA)でのクラウドファイアウォールの設定

こんにちは。ネットワークソリューション特集 編集部です。

今回は、Zscaler Internet Access(ZIA)でのクラウドファイアウォールの設定についてご紹介します。

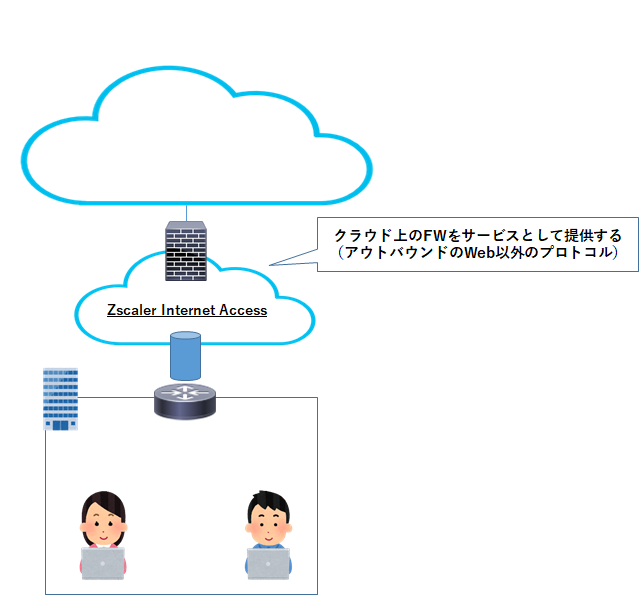

クラウドファイアウォールとは

ZIAではインターネット向けのアウトバウンドの通信に対して、クラウドファイアウォール機能を提供しています。

※インバウンドの通信は対応していません。

L3/4レベルは標準対応(スタンダードファイアウォール)ですがL7やユーザー単位での制御を行う場合は「Advanced Cloud FW」オプションもしくは「Transformation」 ライセンスが必要です。

スタンダードファイアウォールで利用できる機能は以下になります。

- サービス(プロトコル)

- 送信元IPアドレス

- 宛先IPアドレス

Advanced Cloud FWライセンスで以下の機能が利用可能になります。

- ユーザー、グループ、部署、ロケーション

- アプリケーション

今回はスタンダードファイアウォールの設定方法をご紹介します。

クラウドフィアウォール設定

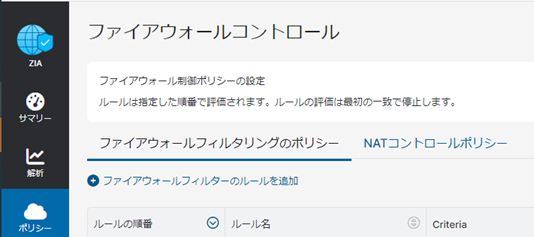

1.ポリシー > ファイアウォールコントロールを選択します。

2.ファイアウォールフィルターのルールを追加を選択します。

3.ルール名、ルールの順番を入力します。

ルールの順番は1が上位にきます。ファイアウォールルールは上位から順に比較して、一致した時点で設定したアクションに従って処理されます。

(ファイアウォール機器と同じような動作)

4.[誰が、どこで…]はユーザーやグループ、ローケーションを指定できます。

こちらは、Advanced Cloud FWのライセンスが必要です。

5.[サービス]でプロトコルが指定できます。

Zscalerではネットワークサービスとして、あらかじめ複数のプロトコルが登録されています。

今回はFTPを指定します。

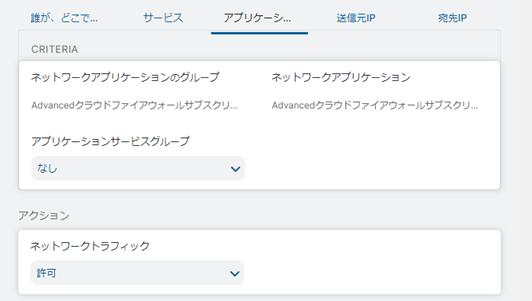

6.[アプリケーション]では、さまざまなクラウドアプリケーションが指定できます。

こちらは、Advanced Firewallのライセンスが必要です。

7.[送信元IP]ではIPアドレスを指定できます。アドレスは次の形式で指定が可能です。指定がなければすべてのアドレスが対象となります。

- 192.0.2.1 などの個別のアドレス

- 192.0.2.0/24 などのサブネット

- 192.0.2.1-192.0.2.5 などのアドレス範囲

8.[宛先IP]ではIPアドレスを指定できます。アドレスは次の形式で指定が可能です。指定がなければすべてのアドレスが対象となります。

- 192.0.2.1 などの個別のアドレス

- 192.0.2.0/24 などのサブネット

- 192.0.2.1-192.0.2.5 などのアドレス範囲

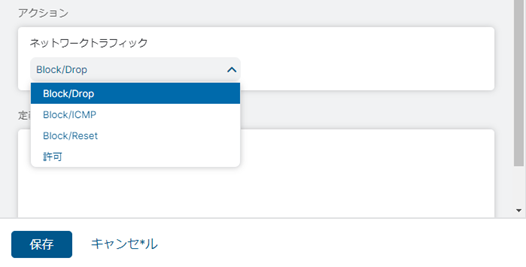

9.アクションを選択して、保存を押します。

各アクションの動作は以下のとおりです。

- Block/Drop

パケットをドロップして、クライアントには通知しません。 - Block/ICMP

パケットをドロップして、クライアントに ICMP Type 3 (Destination Unreachable)と Code 13 (Communication Administratively Prohibited)のエラーメッセージを送信します。 - Block/Reset

TCPトラフィックの場合、パケットをドロップして、クライアントにTCPのリセット(RST)フラグを持つパケットを送信します。TCP以外のトラフィックの場合は、Block/Dropと同一です。 - 許可

ファイアウォールの通過を許可します。

QUIC(HTTP/3)ブロック

- HTTP/3で利用されている(主にUDP 80,443 接続)

- SSL インスペクションは TCP通信を必要としますが、 QUIC(HTTP/3)接続では UDP のため検査ができない

- Zscaler は QUIC をブロックすることを推奨している

※ブロックされた場合、 QUIC(HTTP/3) は TCP にフォールバックして通信を行います

クラウドファイアウォールでブロックするときは全ての送信元、送信先、ネットワークサービスのQUICをBlock/Resetのルールを追加します。

まとめ

- スタンダードファイアウォールではL4レベルまでの通信制御が可能

- L7レベルの制御は別途ライセンスが必要

- SSLインスペクションのため、QUIC(HTTP/3)をブロックしてTCPフォールバックさせる

今回はZscaler Internet Access(ZIA)でのクラウドファイアウォールの設定についてご紹介しました。