Fortigate IPoE設定

こんにちは。ネットワークソリューション特集 編集部です。

今回は、Fortigate IPoE設定についてご紹介します。

IPoEとは

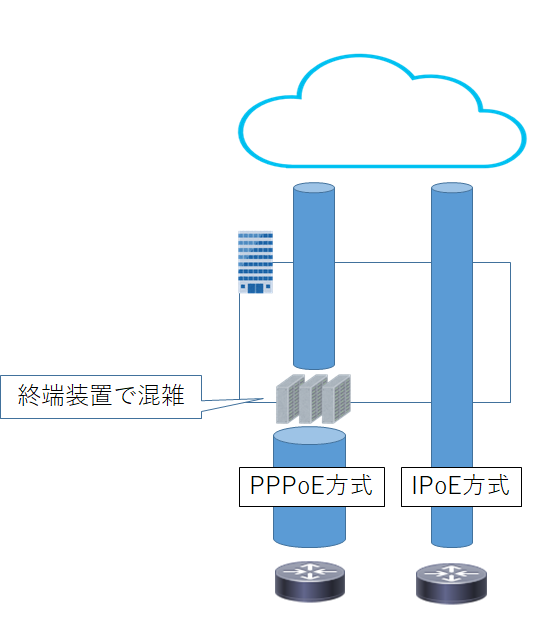

フレッツ回線などでは今までPPPoE方式を利用していました。PPPoE方式はユーザ認証が行われるため通信が殺到すると回線終端装置に負荷がかかり通信速度遅延が発生しています。

IPoE方式ではユーザ認証が発生せず、ONU等の機器でのマシン認証のため回線終端装置に負荷がかからずまた、PPPoEほどは利用されていないため通信が遅くならない可能性が高くなっています。

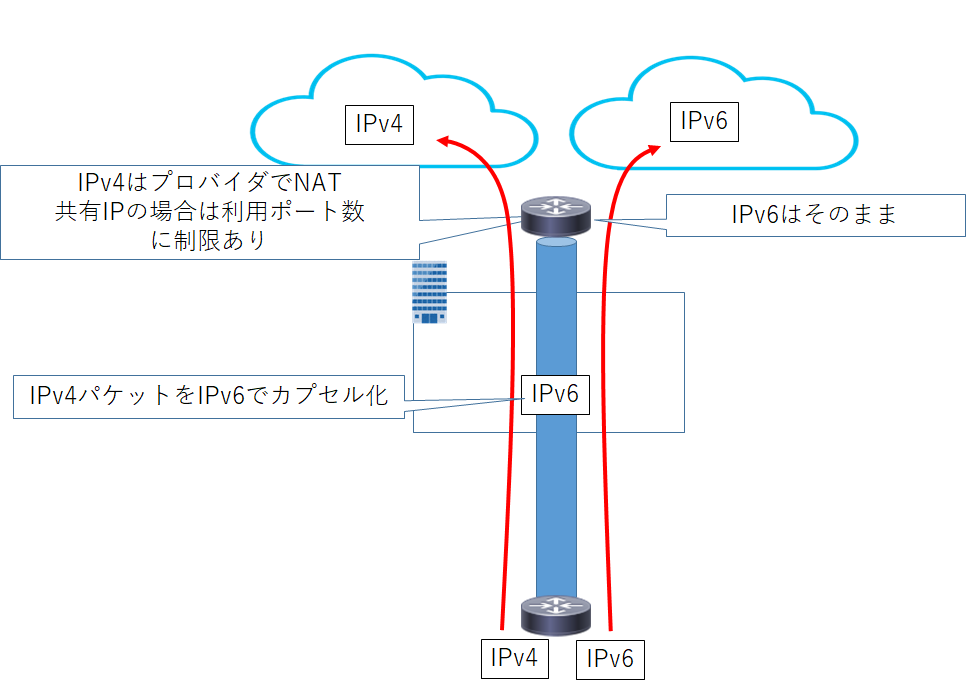

IPoE方式はIPv6のため、端末側もIPv6にする必要がありますがIPv4 over IPv6を利用することでIPv4通信も可能となっています。

FortigateでのIPoE

今回はFortigateでのIPoE接続設定をしました。

WANポート設定

今回はWAN1ポートにIPoE設定を行います。MTU値は環境によって変えてください。

config system interface

edit wan1

config ipv6

set dhcp6-information-request enable

set autoconf enable

set unique-autoconf-addr enable

set mtu 1460トンネルインタフェース有効化

VNEトンネルインタフェースを作成します。

config system vne-tunnel

set status enable

set interface wan1DNSサーバ設定

手動でDNSサーバを指定していた場合はDHCPから取得へ変更するため削除します。

config system dns

unset primary

unset secondaryLAN側インターフェースにDNSサーバ recursiveモードの設定します。

config system dns-server

edit port1LAN側のDHCPサーバのDNSサーバがシステムDNSと同じ場合にはインターフェースIPと同じに変更します。

config system dhcp server

edit 1

set dns-service localデフォルトルート設定

デフォルトルートをVNEインタフェースにします。

config router static

edit 1

set device vne.rootFirewallポリシーのMSS設定

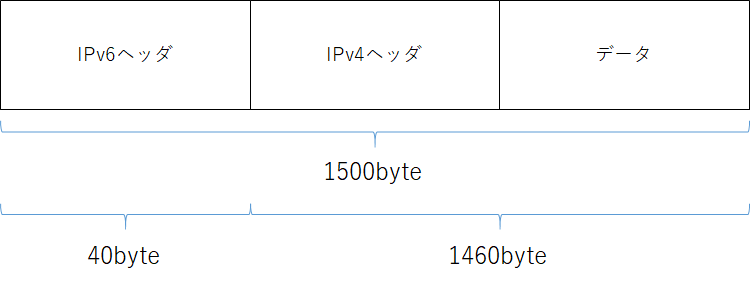

TCPを利用したポリシーにMSSを設定します。今回はMTUが1460なのでIPv4、TCPヘッダの40byte引いた1420byteで設定します。

config firewall policy

edit 1

set tcp-mss-sender 1420

set tcp-mss-receiver 1420接続確認

設定完了後にWANインタフェースにケーブルを接続します。

IPv6アドレス確認

IPv6アドレスが付与されていることを確認します。

FortiGate# diagnose ipv6 address list

dev=6 devname=wan1 flag=P scope=0 prefix=128 addr=[IPv6アドレス1] preferred=4294967295 valid=4294967295 cstamp=676703 tstamp=676703

dev=6 devname=wan1 flag= scope=0 prefix=64 addr=[IPv6アドレス2] preferred=604588 valid=2591788 cstamp=13465 tstamp=2387174

[IPv6アドレス1] :マップルールにて生成されたIPv6アドレス

[IPv6アドレス2] :RAにて取得したPrefixにて生成されたIPv6アドレス

IPv6トンネル確認

VNEインタフェースのトンネルが疎通出来ていること確認します。端末からWeb通信やPINGなどを実施してRX、TXが増えていること確認します。

FortiGate# diagnose ipv6 ipv6-tunnel list

devname=vne.root devindex=6 ifindex=31 vfid=0000 rpdb=0 ref=0 laddr=[IPv6アドレス:ポート] raddr=[IPv4アドレス:ポート]

RX bytes:435341350636 (415173.8 Mb) TX bytes:188725594937 (179982.7 Mb);

RX packets:507060598, TX packets:351886133, TX carrier_err:0 collisions:0 npu-info: asic_offload=1, enc4/dec4=1/1, enc6/dec6=0/0,

enc4_bk=1/4/65/0, dec4_bk=1/2/65/2, enc6_bk=0/0/0/0, dec6_bk=0/0/0/0 rpdb-ver: ffffffff rpdb-gwy: :: rpdb-oif: 0 total tunnel = 1

VNEインタフェース IPアドレス確認

VNECインタフェースにIPv4アドレスが付与されていることを確認します。

FortiGate# diagnose ip address list | grep vne

IP=[IPv4アドレス] ->[IPv4アドレス] /0.0.0.0 index=31 devname=vne.root

IPoE注意点

IPoE方式

IPoEは複数の方式があるので、Fortigateが対応しているかは事前にプロバイダに確認が必要です。

いくつかの方式はメーカで設定例資料が用意されています。

- OCN(OCNバーチャルコネクト)

- インターネットマルチフィード(DS-Lite)

- アルテリア・ネットワークス(クロスパス)

- 朝日ネット(v6コネクト)

IPv4 over IPv6でのMTU

IPoEはIPv6のためIPv4通信を行う場合はIPv4 over IPv6を用いてIPIPのカプセル化を行います。

IPv4 over IPv6の方式によって、追加で付与されるヘッダが異なる場合がありますがIPv6のみであれば40byte引いた1460byteがMTU値になります。

VNEインタフェースは自動的にWANインタフェースからMTUを-40バイトする仕様になっていますが、当社の環境では再起動しないと反映されませんでしたので再起動推奨です。

固定IPv4契約

IPoE接続のIPv4 over IPv6でのIPv4通信は固定IPv4契約がない場合は共有IPv4アドレスが送信元になり通信されます。

その場合は利用ポート数が制限されるためオフィス利用でユーザ数が多い場合はポート枯渇が起こり通信できなくなる可能性があり契約することを推奨します。

まとめ

- IPoE方式は遅延する可能性が低くなる

- PPPoE方式と同じくMTUは環境に合わせる

- 固定IPv4契約が無い共有IPv4の場合は利用ポート数に制限があるため枯渇して通信できなくなる可能性がある

今回はFortigate IPoE設定についてご紹介しました。