Cato Networks SASEのデバイスポスチャ(Client Connectivity)

こんにちは。ネットワークソリューション特集 編集部です。

今回は、Cato Networks SASEのデバイスポスチャ(Client Connectivity)についてご紹介します。

デバイスポスチャ(Client Connectivity)

デバイスポスチャ(Client Connectivity)はクライアント端末のセキュリティ機能をチェックし、CatoCloudが許可したエンドポイントセキュリティ機能を有するクライアント端末のみをCatoCloudに接続させる機能です。

作成したデバイスポスチャプロファイルはCatoCloudへの接続制御以外にも接続後のInternet Firewall RuleやWAN Firewallの制御にもプロファイルを利用することが可能です。

今回はCatoCloudが許可したセキュリティ機能を有するクライアント端末のみをCatoCloudに接続させる機能をご紹介します。

使用するエンドポイントセキュリティ製品はCrowdStrike Falconを使用します。

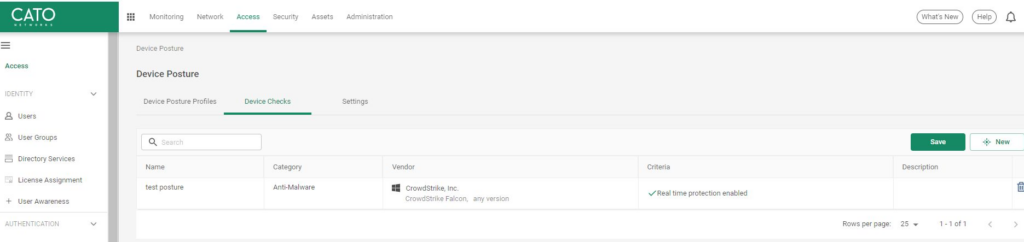

Device Checks ルールの作成

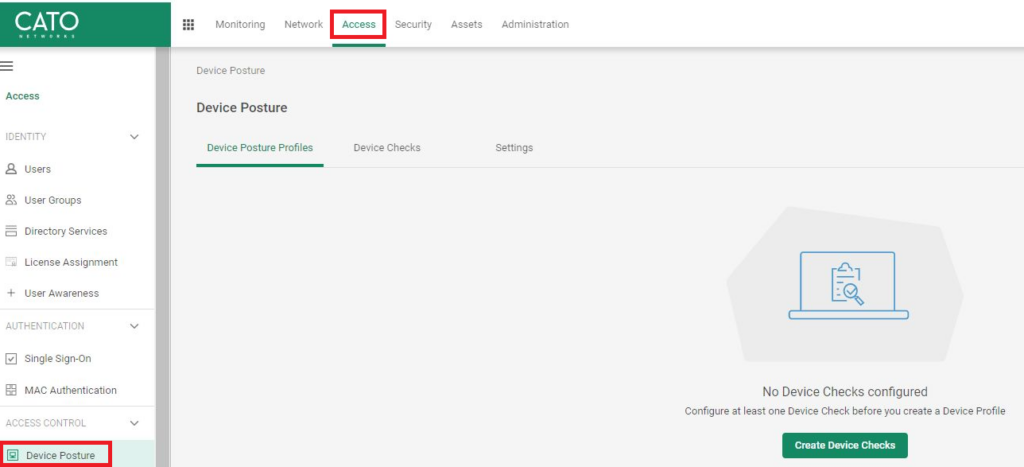

(1) 「Access」タブから「Device Posture」を選択します。

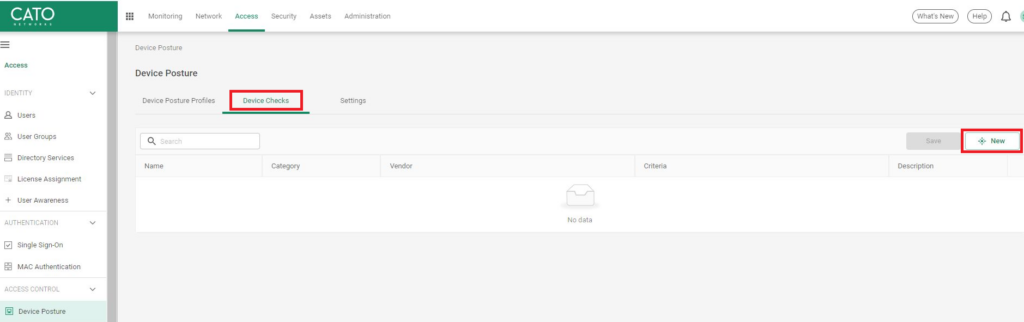

(2) 「Device Checks」からルールを作成します。

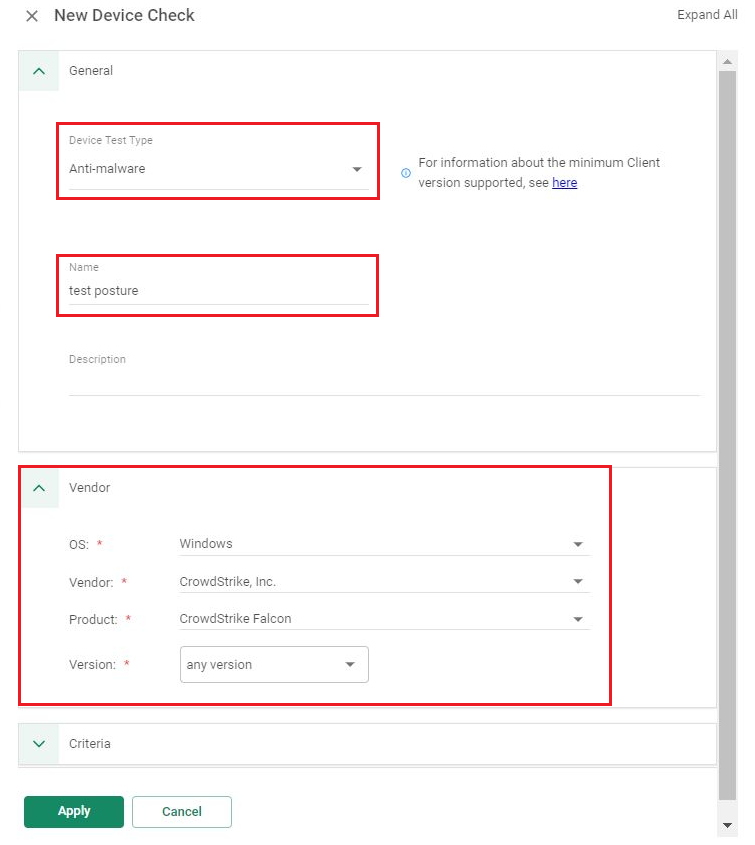

(3) 「Device Test Type」(*1) にて[Anti-malware]を選択し、「Name」に任意の名前を入力します。

今回はWindows端末にインストールしているCrowdStrike Falconを使用しますので、「Vender」にてWindowsの[CrowdStrike Falcon]を選択します。

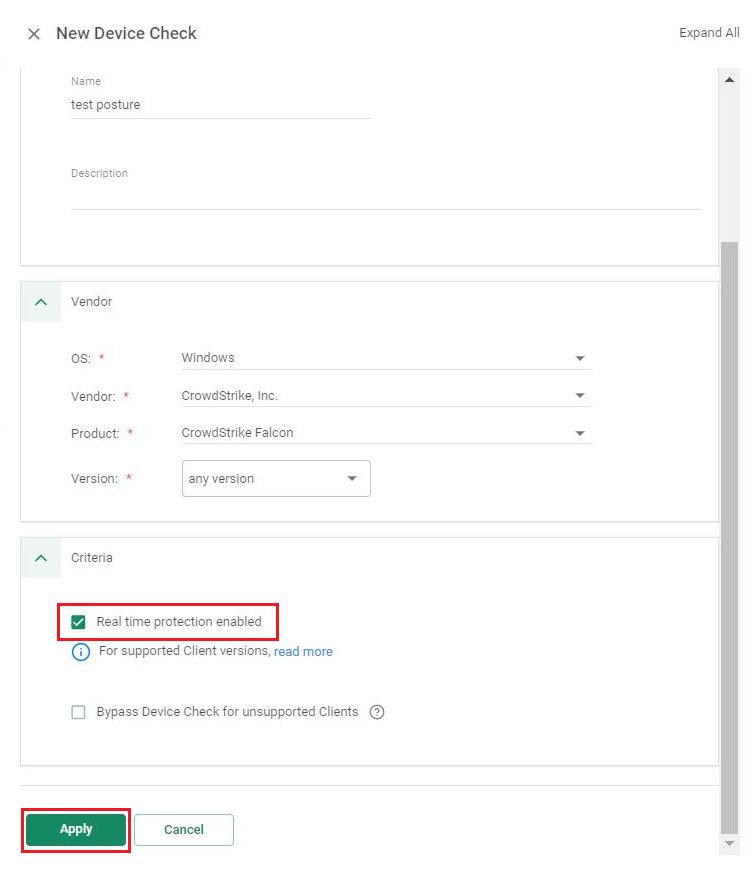

(4) リアルタイム保護を有効にして、[Apply]をクリックします。

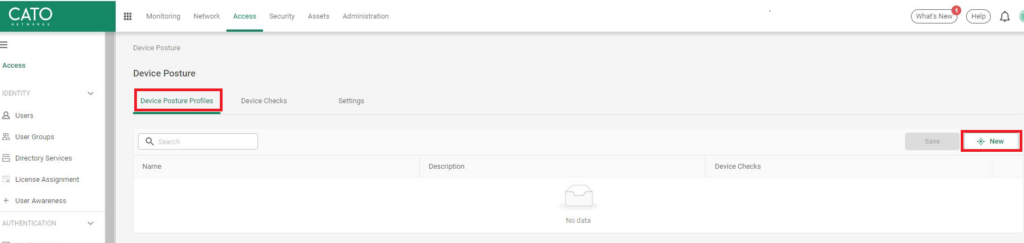

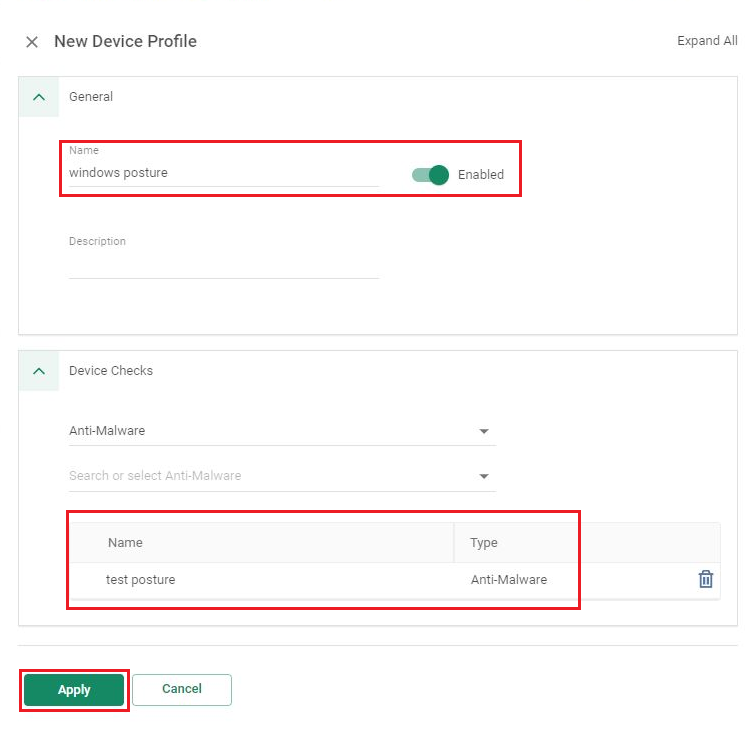

(5) 「Device Posture Profiles」からプロファイルを作成します。

(6) 「Name」に任意の名前を入力し、先ほど作成した[Device Check]ルールを選択、その後[Apply]をクリックします。

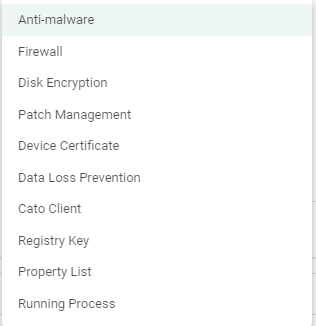

(*1) 参考

Device Test Type 選択リストはこちらの中から選択できます。

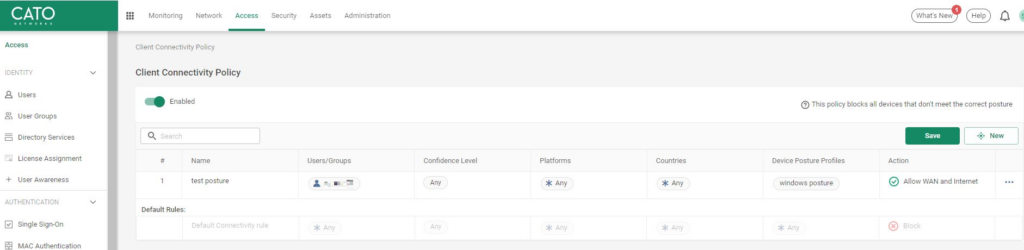

Client Connectivity Policyの作成

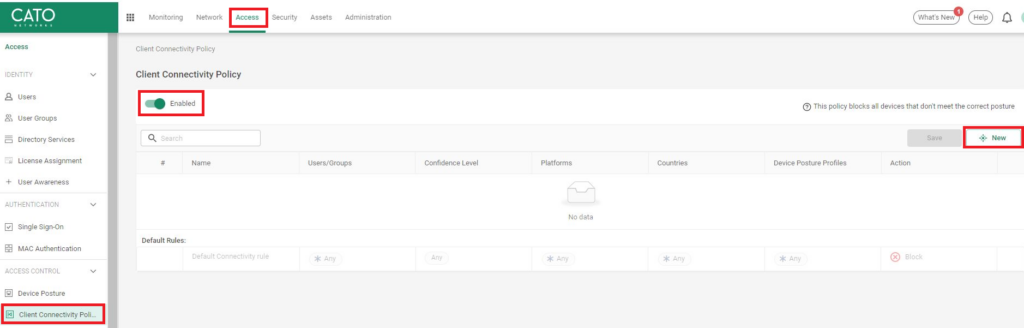

(1) 「Access」タブから「Client Connectivity Profile」を選択し、機能を有効にします。

その後「New」をクリックし、ポリシーの作成を行います。

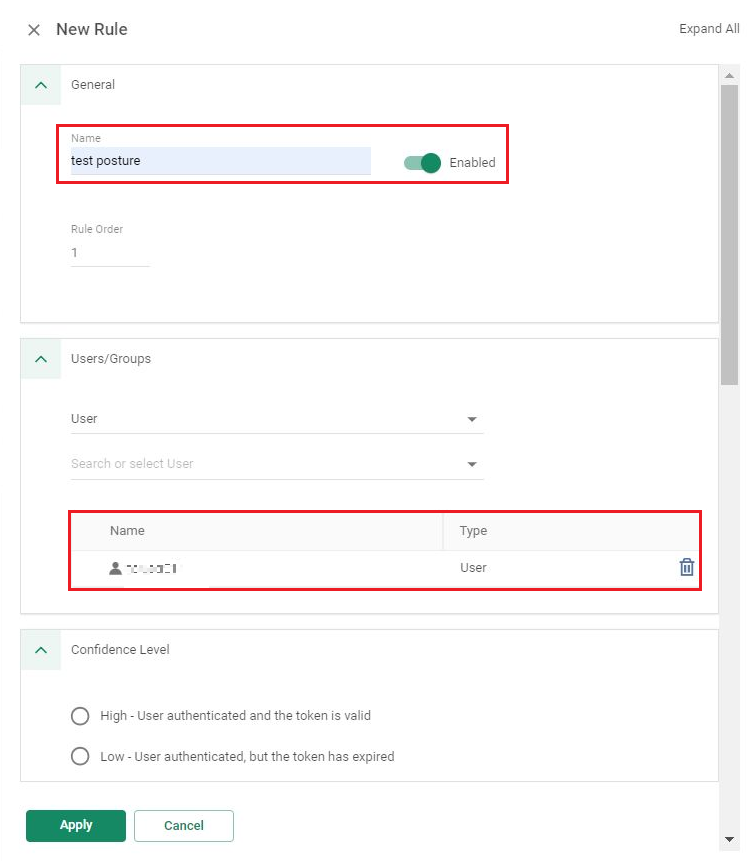

(2) 任意の名前を入力し、プロファイルを適用するユーザーを選択します。ここではテストのため1ユーザーのみとしますが、ユーザーグループでの指定も可能です。

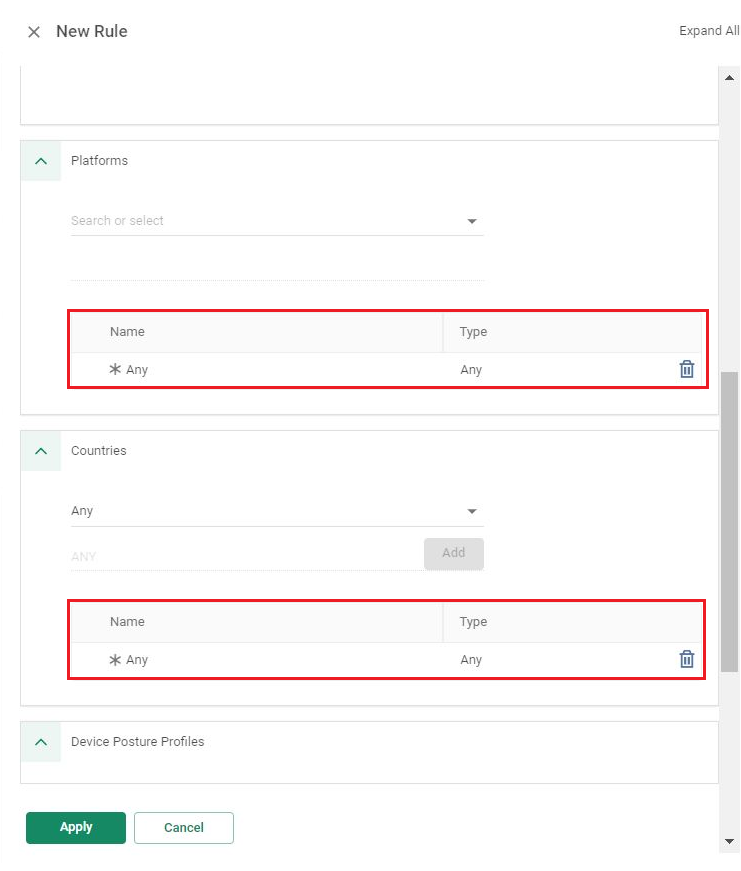

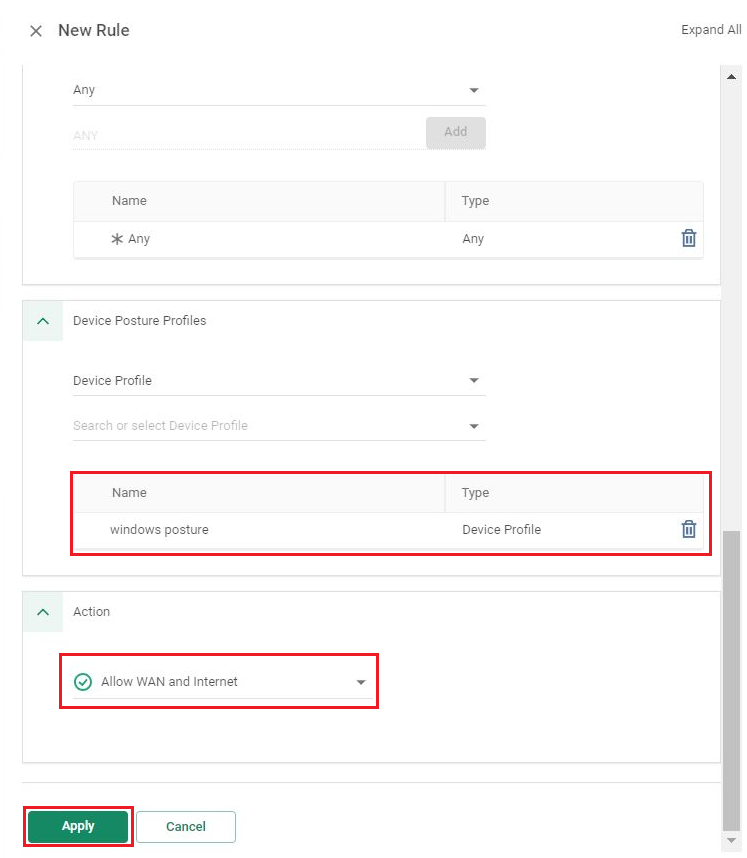

(3) 「PlatForms」「Countries」は[Any]とし、「Device Posture Profiles」には先ほど作成したプロファイルを選択し、[Apply]をクリックします。

(4) ポリシーの作成は完了です。

接続テスト

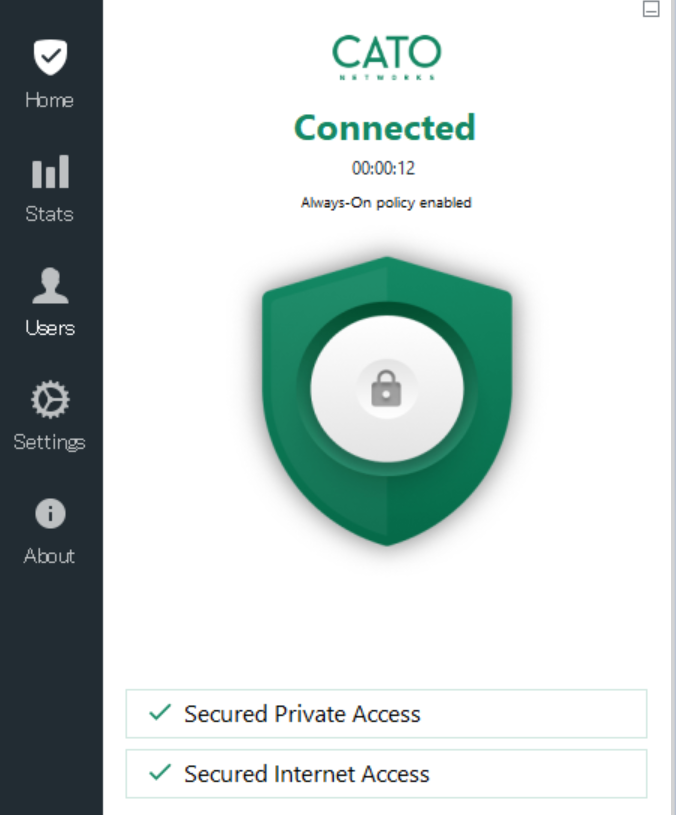

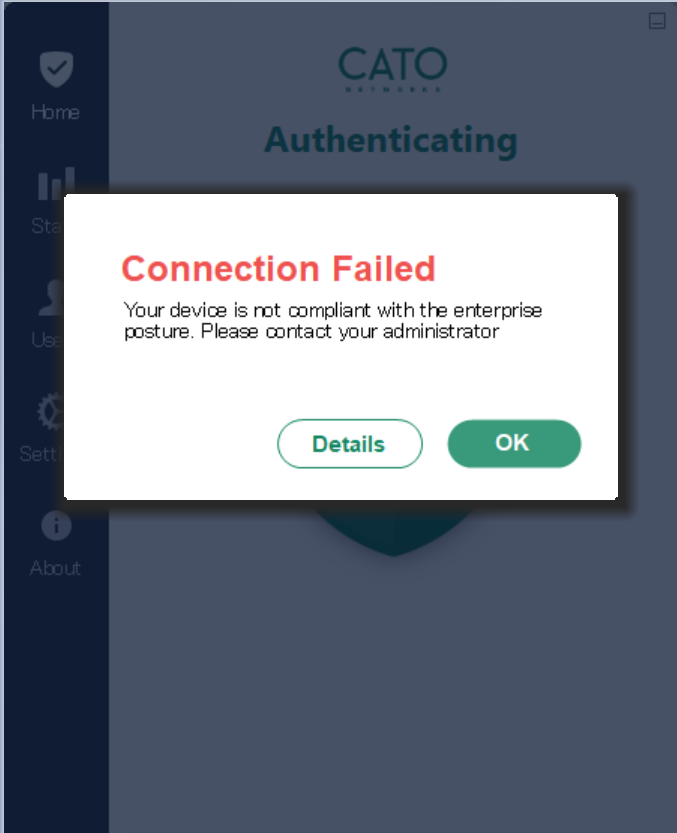

実際に接続テストしてみます。

Crowdstrike Falconがインストールされた端末ではCatoCloudに接続することが可能です。

Crowdstrike Falconがインストールされていない端末ではCatoCloudへ接続することができません。

まとめ

- 企業のセキュリティポリシーに違反しているユーザーはCatoCloudへ繋がせさせない制御が可能

- インストール済みセキュリティソフトのバージョンを指定することや、リアルタイム保護チェック、ユーザーグループ単位ポリシー作成等細かい制御が可能

今回はCato Networks SASEのデバイスポスチャ(Client Connectivity)についてご紹介しました。