Cato Networks SASEのSWG(URLフィルタ設定)

こんにちは。ネットワークソリューション特集 編集部です。

今回は、Cato Networks SASEのSWG(URLフィルタ設定)についてご紹介します。

Cato Networks SASEのURLフィルタ

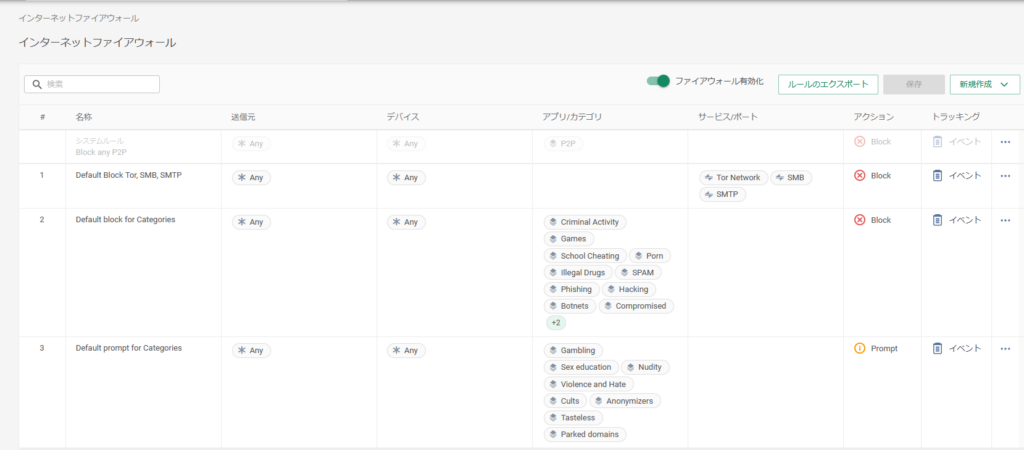

Cato Networks SASEのURLフィルタはファイアウォールベースのルール作成となっています。

1.Internet Firewallを選択します。

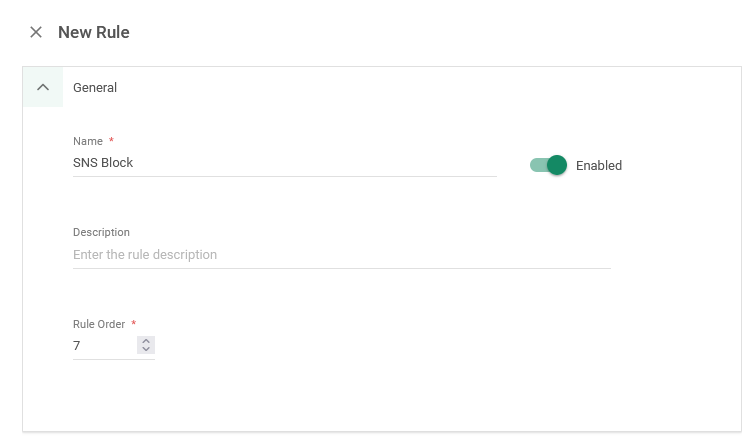

2.ルール追加画面でポリシー名を設定します。

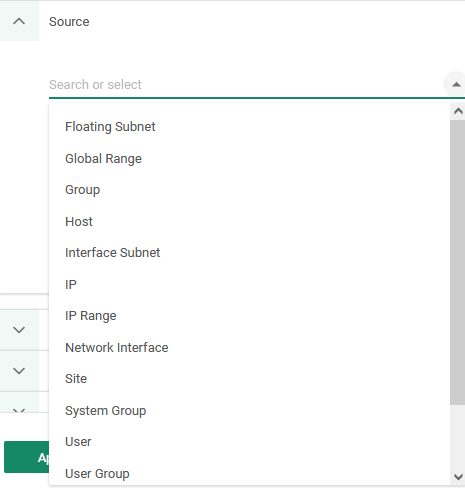

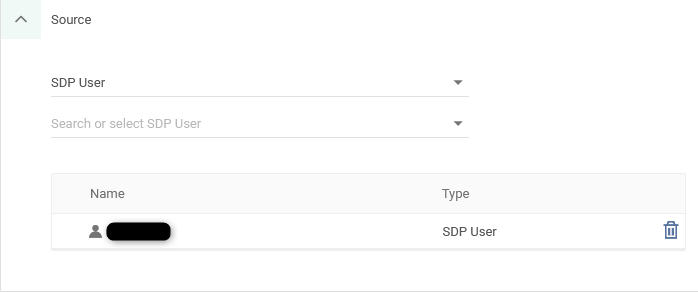

3.Sourceで送信元を設定します。ネットワークアドレス、ロケーション、ユーザ名等、幅広い項目が指定可能です。

今回はSDPユーザを指定します。

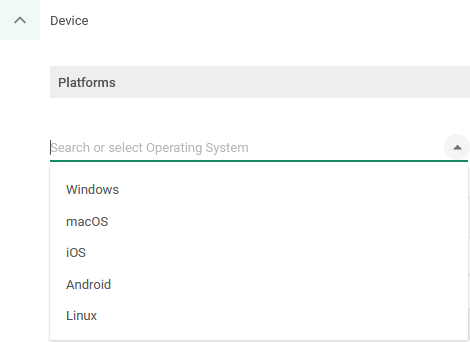

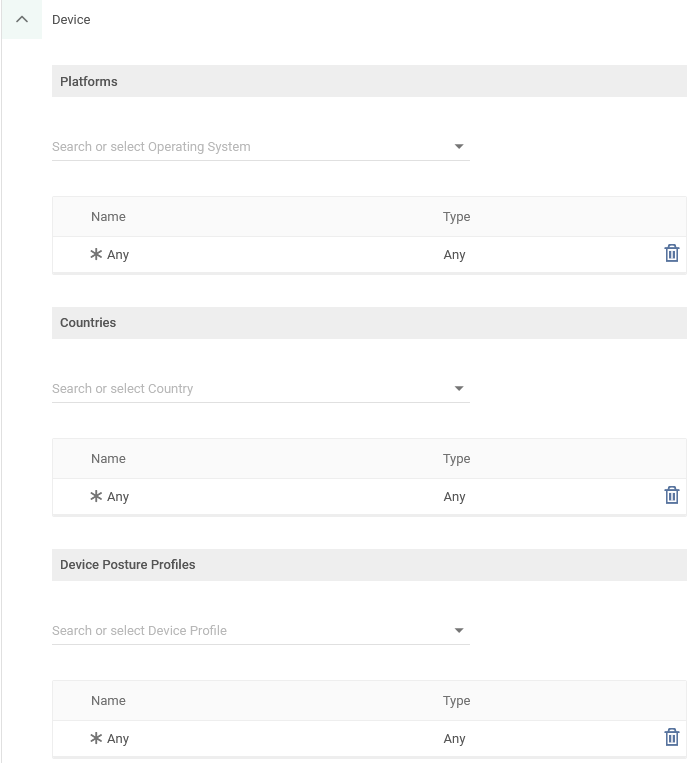

4.デバイスのプラットフォームも指定できます。

デバイスポスチャをする場合はこちらで設定します。

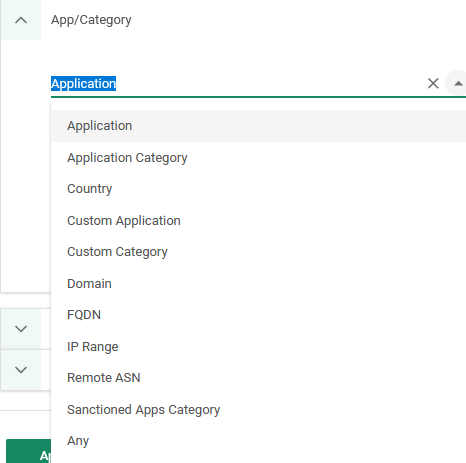

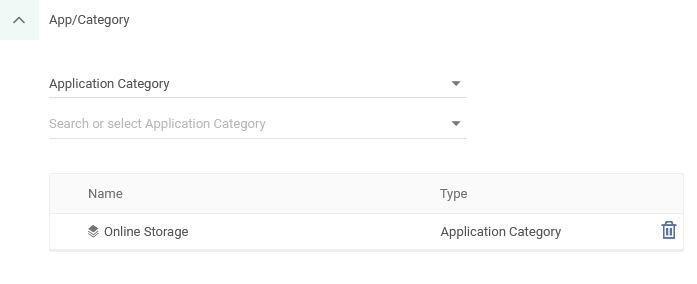

5.App/Categoryでアクセス先の制御を行います。(デフォルトはPermit)

今回はオンラインストレージの制御をします。

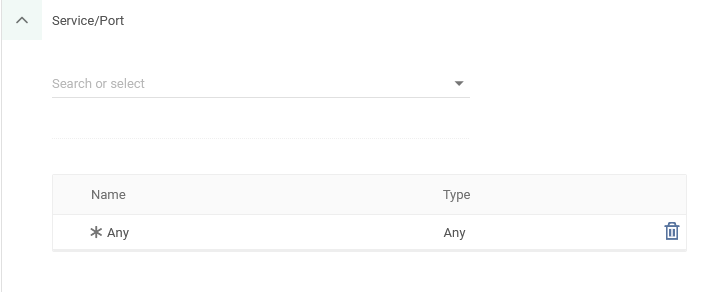

6.ポート番号も指定したい場合は下記を設定します。

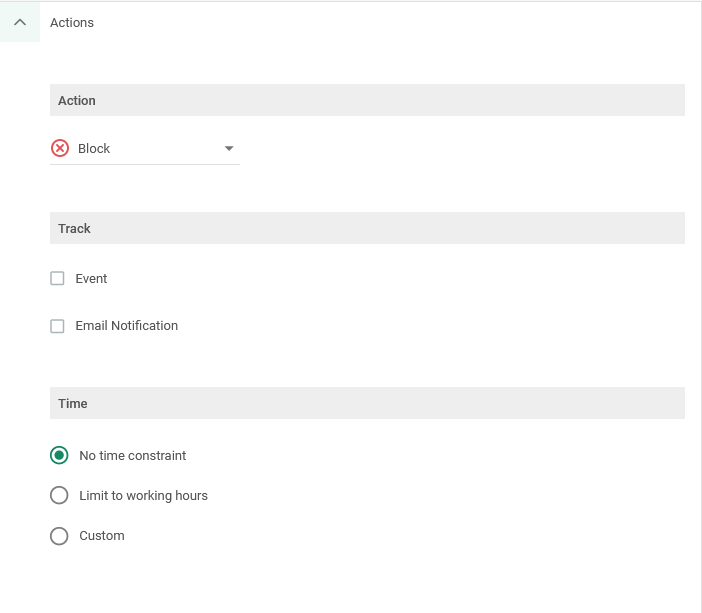

7.最後にActionsを設定します。今回はBlockを指定します。

以上でポリシーの指定は完了となります。

Cato Networks SASEのTLSインスペクション

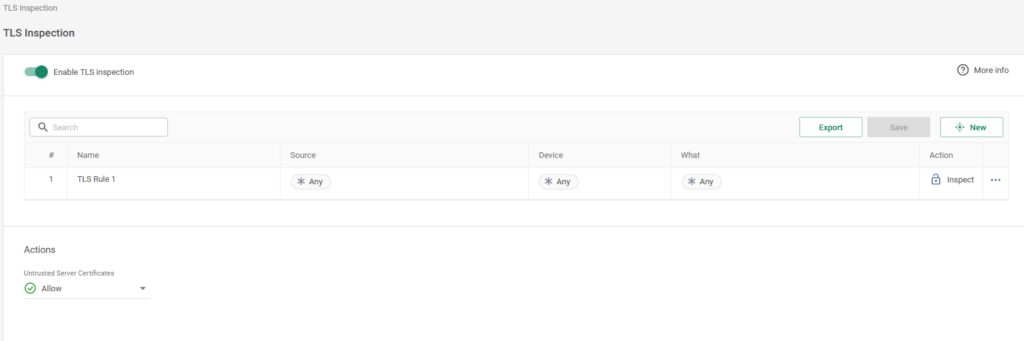

FQDN以外の制御をする場合は、TLSインスペクションが必須となります。

今回は全ての宛先に対してTLSインスペクションを実行します。

なお、TLSインスペクションに対応していないサイトはCato Networks SASEのデフォルトルールでバイパスされているパターンがあります。

また、AndoriodはTLSインスペクションに対応していないため制御できるのはURLフィルタリングのみとなります。

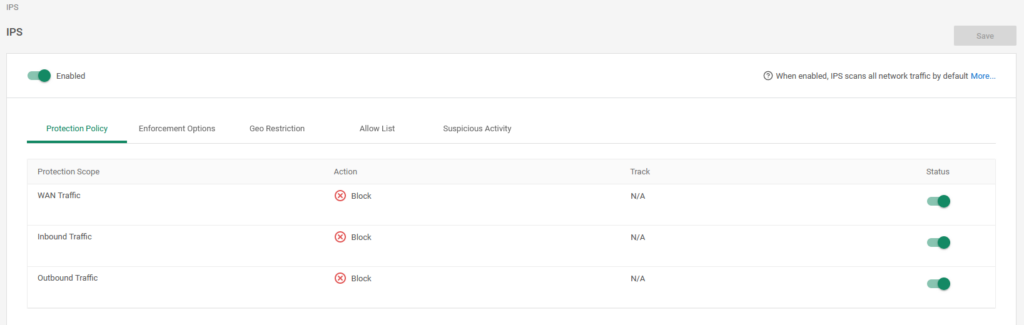

Cato Networks SASEのIPS

IPSはWAN、Inbound、Outboundを検査できます。

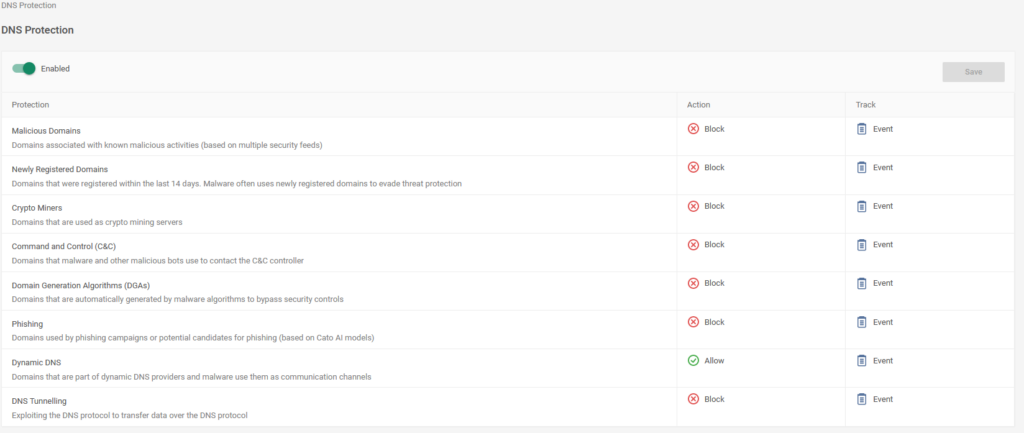

Cato Networks SASEのDNSプロテクション

悪意のあるサイトに対してDNSプロテクションでプロトコルに依存しない制御をかけられます。

Cato Networks SASEのDNS推奨は1番目にCato Networks SASE(DNSプロテクション)、2番目にパブリックDNS(GoogleやCloudFlare等)になります。

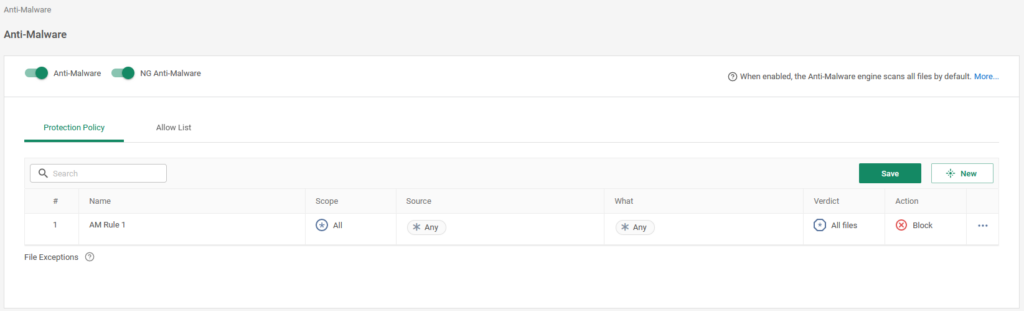

Cato Networks SASEのアンチマルウェア

アンチマルウェアは下記のように設定できます。

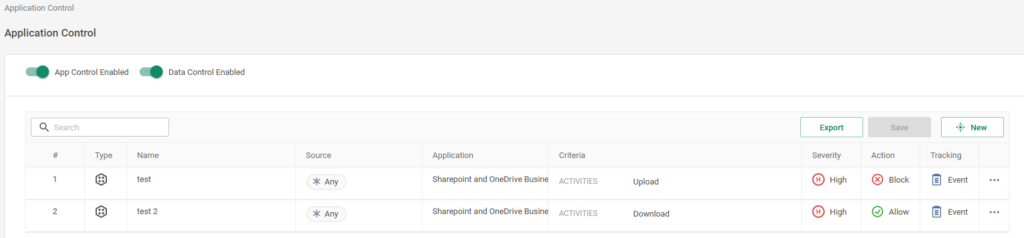

Cato Networks SASEのCASB

Application ControlでCASB設定が可能です。下記のポリシーはSharepointとOneDriveでアップロードを禁止する例です。

まとめ

- URLフィルタはファイアウォールベースのポリシー作成

- 送信元は細かく指定できる

- URLフィルタ以外はTLSインスペクションが必要

今回はCato Networks SASEのSWG(URLフィルタ設定)についてご紹介しました。