UmbrellaでSAML認証してみた

こんにちは。ネットワークソリューション特集 編集部です。

今回はUmbrellaでのSAML認証を設定してみました。

Webポリシーでの機能ですので「DNS Security Advantage」ライセンス以上で利用できる機能になります。

UmbrellaでのSAML認証仕様

- Webセキュリティで動作します

- Umbrellaに登録した固定IPからのみ動作してWebプラウザ対応のみでエージェントでの利用は出来ません

- AD連携が必要です。(もしくは、CSVインポートでのプロビジョニング)

登録固定IPからのみとテレワーク用途では利用が難しいためちょっと、使い所は限られそうです。

SAML設定

今回はIdPとして、Cisco Duoを(DirectoryはJumpCloud)使いました。

1.まずは、UmbrellaからSAML設定をします。

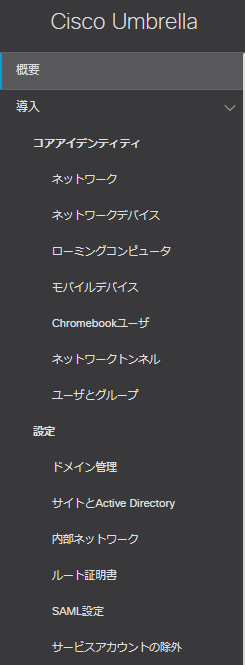

「設定」⇒「SAML設定」

2.「追加」を選択します。

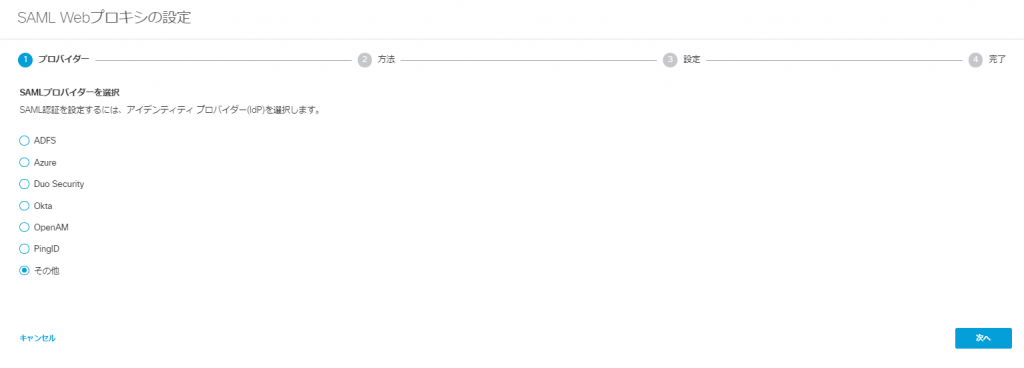

3.今回は「その他」を選択します。

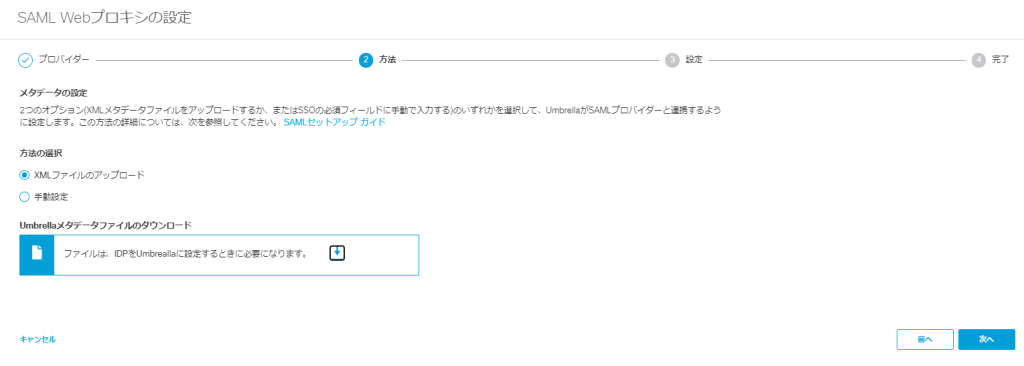

4.後で設定する、JumpCloudからXMLを取得するため「XMLファイルのアップロード」を選択します。

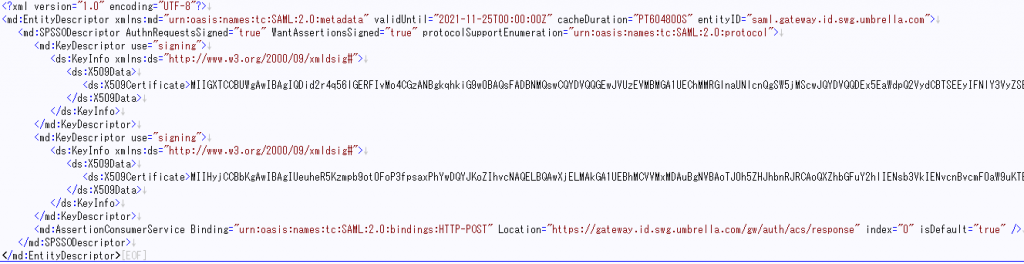

また、UmbrellaのXMLファイルもダンロードしておきます。

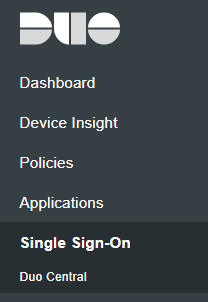

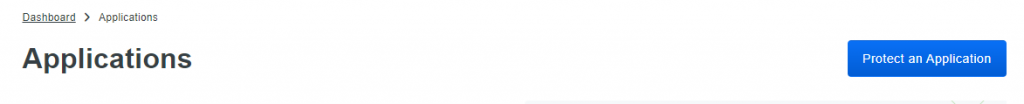

5.ここからはCisco Duoの設定になります。(Directory連携は済んでます)

6.Umbrella用のテンプレートもありますが、表示されないEntity IDが間違えてるぽいので正常動作しません。

今回は「Generic Service Provider(2FA with SSO hosted by Duo)」で新規作成します。

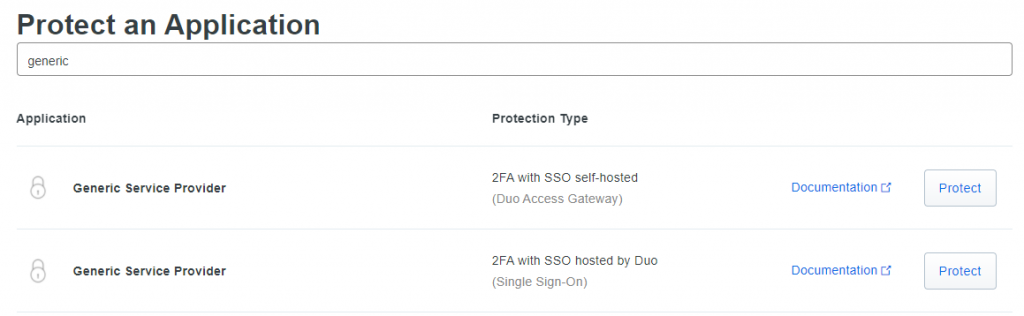

7.「Entity ID」、「Single Sign-On URL」を控えておきます。

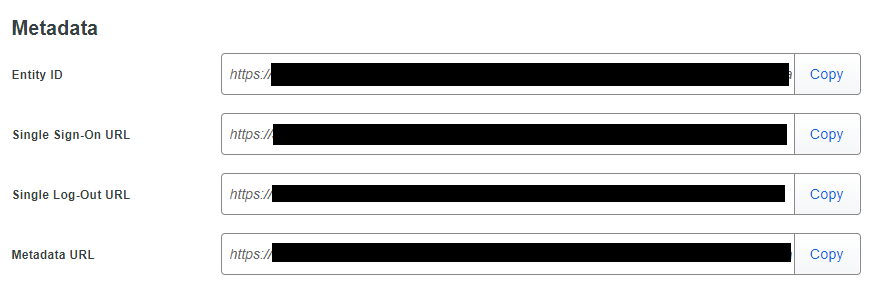

8.「Certifcate」で証明書をダウンロードしておきます。

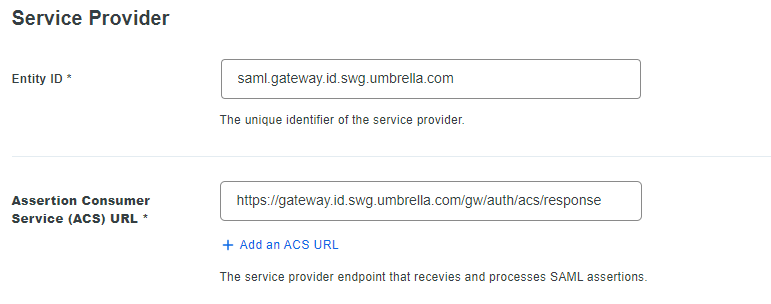

9.「Entity ID」、「ACS URL」はUmbrellaのXMLから値を拾って入力します。

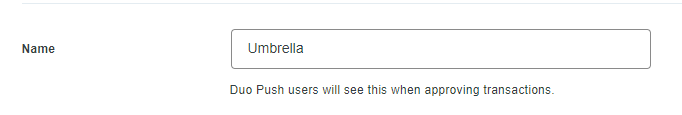

10.「Name」は判別しやすいよう入力します。全て完了したら「Save」します。

11.ここから、Umbrellaのダッシュボードに戻ります。

Duoの「Entity ID」、「Single Sign-On URL」を貼り付けて後、証明書も貼り付けます。

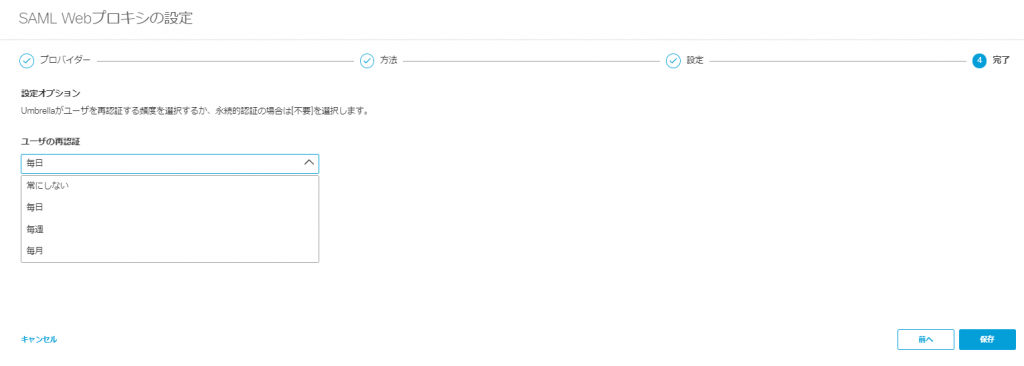

12.再認証の頻度を選択します。

以上で設定は完了です。

あとは、UmbrellaでDNS名前解決できる環境でWebプロキシ接続するとSAML認証が動作します。

今回は「UmbrellaでのSAML認証」の設定を紹介しました。