多要素認証疲労攻撃(MFA Fatigue)の対策

こんにちは。ネットワークソリューション特集 編集部です。

今回は、多要素認証疲労攻撃(MFA Fatigue)の対策についてご紹介します。

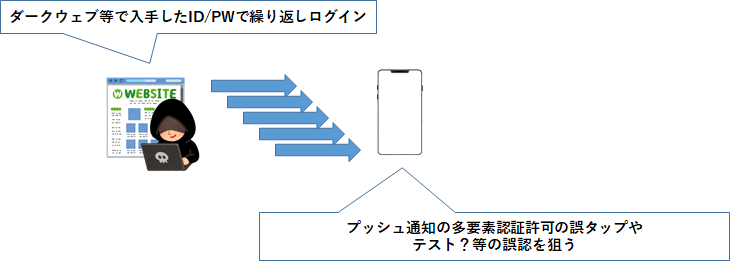

多要素認証疲労攻撃(MFA Fatigue)

プッシュ通知の多要素認証において繰り返し通知を行うことで誤タップや誤認を狙いログインする攻撃です。

多要素認証疲労攻撃(MFA Fatigue)の対策方法

パスワードが流出しているのですぐに変更対応が推奨されますがユーザ教育する部分とシステム対応する部分があります。

ユーザ教育する内容としては、

- パスワードを他サイトと同じものや辞書で登録されているようなものを使わないよう教育

- 多要素認証疲労攻撃というものがありログインの覚えが無い時は反応しない+パスワードを変更するよう教育

システム対応する内容としては、

- プッシュ通知を止め、TOTP(時間で変わる6桁の数字)、SMS等に変更する

ユーザの利便性が低下する - ログインロケーションを限定する

日本でしかビジネスしていない場合は海外からのログインを拒否する

アプリケーション側で対応している必要がある - プッシュ通知ではない多要素認証のハードウェアセキュリティキー(YubiKey等)に変更する

アプリケーション側がセキュリティキーに対応している必要がある

Cisco Duoソリューション

システム対応はアプリケーション側の実装に依存します。アプリケーションがハードウェアセキュリティキーに対応していない場合でもCisco Duoを導入すればセキュリティキーに対応可能です。

Cisco Duoでの対応ソリューション例

- アプリケーション側実装に依存しない認証が可能

- ログインロケーションを限定可能

- 多彩な多要素認証に対応

SMS、プッシュ通知、スマホパスコード、ハードHOTP トークン、電話によるコールバック、ハードウェアセキュリティキー、生体認証 - デバイスポスチャ対応で多要素認証突破後でも会社貸与デバイスでなければログイン不可に出来る

多要素認証+デバイス認証

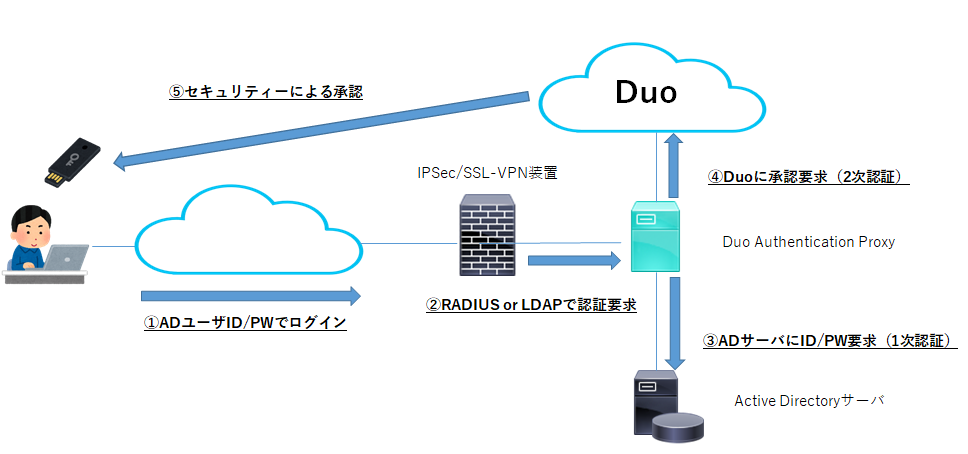

IPSec/SSL VPN装置でのハードウェアセキュリティー認証

クラウドアプリケーションはSAMLやFIDO/U2Fに対応しつつありますがVPN機器の認証がRADIUS or LDAP対応のみの場合があります。

そういった場合のレガシー認証プロトコルのみでもCisco Duoを利用すればハードウェアセキュリティキーによる多要素認証も実現可能です。

ハードウェアセキュリティキーは、YubiKeyが有名です。

また、当社ではCisco Duo導入支援サービスを行っていますのでご興味がある方はお問い合わせください。

まとめ

- 多要素認証疲労攻撃(MFA Fatigue)という攻撃が増えている

- 多要素認証をしていてもユーザ側が誤タップや誤認でログインされてしまう

- 対策としてはプッシュ通知ではない承認、ハードウェアセキュリティキーが有効

今回は多要素認証疲労攻撃(MFA Fatigue)の対策についてご紹介しました。