Fortigate IPSecで複数サブネット時の注意点

こんにちは。ネットワークソリューション特集 編集部です。

今回は、Fortigate IPSecで複数サブネット時の注意点についてご紹介します。

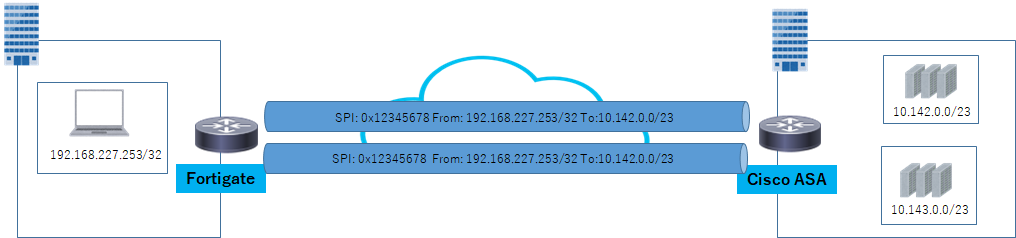

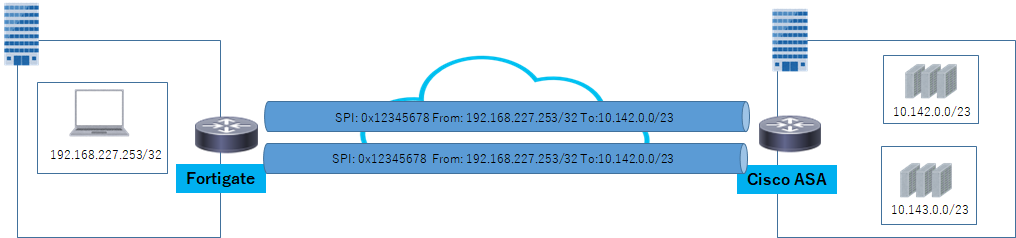

Fortigate IPSecで複数サブネットをグループでまとめると、SPI値が同じトンネルがサブネット分作成されます。

ASA等はトンネル毎に別のSPI値を期待しているため不一致が発生して切断されます。

Phase2インターフェースをアドレスグループでまとめるコンフィグ

phase2-interfaceを1つのアドレスグループで作成すると

同じSPI値でサブネット毎のトンネルが作成されます。なお、対向先がトンネル毎に同じSPI値を許容する場合は問題ないです。

config firewall address

edit "local_subnet"

set subnet 192.168.227.253 255.255.255.255

next

edit "remote_subnet1"

set subnet 10.142.0.0 255.255.254.0

next

edit ""remote_subnet2"

set subnet 10.143.0.0 255.255.254.0

next

end

config firewall addrgrp

edit "remote_group"

set member "remote_subnet1" "remote_subnet2"

next

end

config vpn ipsec phase2-interface

edit "VPN to Cisco"

set phase1name "VPN to Cisco"

set proposal aes256-sha1

set pfs enable

set ipv4-df disable

set dhgrp 2

set replay enable

set auto-negotiate enable

set auto-discovery-sender phase1

set auto-discovery-forwarder phase1

set keylife-type seconds

set encapsulation tunnel-mode

set diffserv disable

set protocol 0

set src-addr-type name

set src-port 0

set dst-addr-type name

set dst-port 0

set keylifeseconds 3600

set src-name "local_subnet"

set dst-name "remote_group"

next

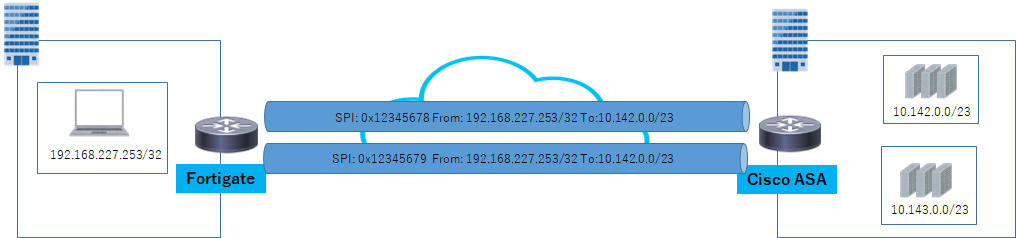

Phase2インターフェースを複数作成するコンフィグ

phase2-interfaceをサブネット毎に作成することで異なるSPI値でトンネルが作成されます。

config vpn ipsec phase2-interface

edit "First subnet"

set phase1name "VPN to Cisco"

set src-subnet 192.168.227.253 255.255.255.255

set dst-subnet 10.142.0.0 255.255.254.0

next

edit "Second subnet"

set phase1name "VPN to Cisco"

set src-subnet 192.168.227.253 255.255.255.255

set dst-subnet 10.143.0.0 255.255.254.0

next

end

メーカ参考URL

まとめ

- Fortigate IPSecで複数サブネットグループを1つのPhase2インターフェースで作成すると同じSPI値のトンネルが作成される

- 異なるメーカ同士のIPSecだと仕様が異なりトラブルが発生するので事前検証をしておく

今回はFortigate IPSecで複数サブネット時の注意点についてご紹介しました。