iboss Private Accessを試してみた

こんにちは。ネットワークソリューション特集 編集部です。

今回は、iboss Private Access機能を検証してみました。

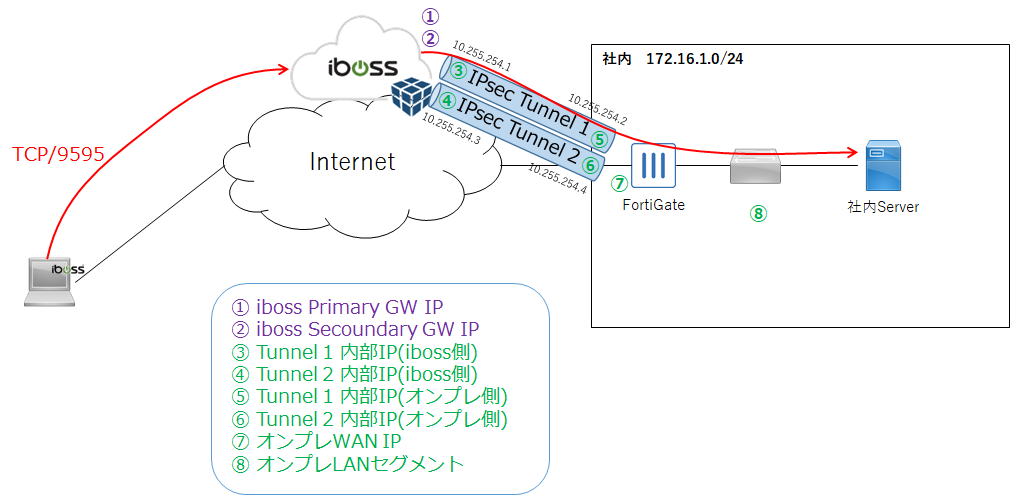

iboss Private Accessとは

- オフィスやDC等の拠点とiboss間をIPSec-VPNで接続し、クライアント(iboss Cloud Connector)からリモートアクセスが出来る機能

- クライアントとIPSec機器でVPNを張ることなく、社外から社内リソースへのアクセスが可能になります

- クライアント – iboss間では、PACにてプロキシ対象としたものはTCP/9595番ポートが使用されます

昨年まではSWG機能のみでしたが、今年のライセンス変更よりPrivate Access機能が追加されVPNレス環境も導入できるようになりました。

iboss Private Accessの検証構成

今回の構成は下記になります。

①②のIPアドレスはibossゲートウェイに設定させている値です。

③以降はユーザ側で設定するIPアドレスになります。

iboss IPSec設定

iboss側

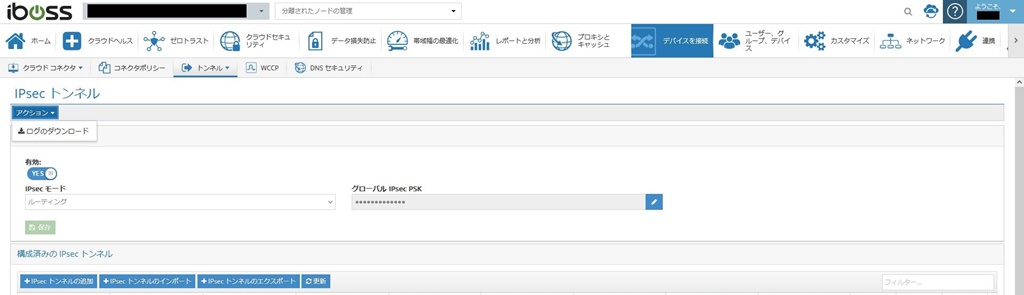

1.デバイスを接続 > トンネル > IPsecトンネル からIPsecトンネルを設定します。

2.IPsecを有効化し、「IPsecモード」をルーティングに変更します。また、「グローバルIPsec PSK」に任意のパスワードを設定します。

3.「+IPsecトンネルの追加」よりIPsecトンネルを作成します。

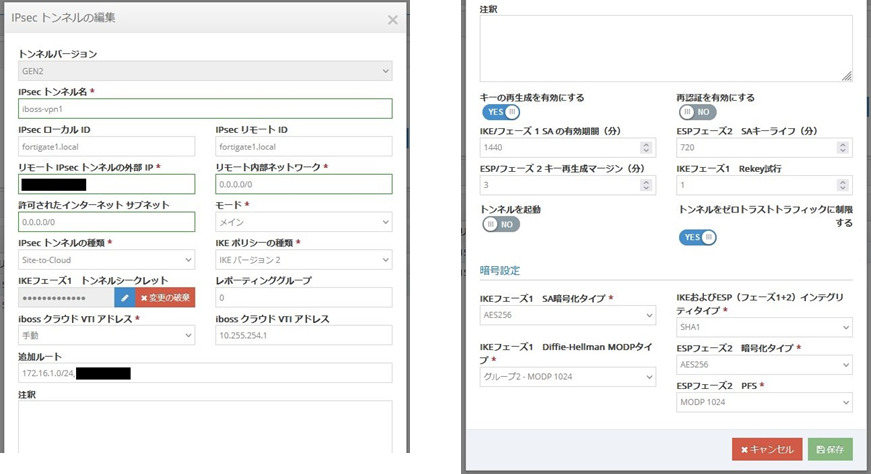

対向先のIPsec装置に合わせて設定をします。

「ibossクラウドVTIアドレス」はIPsecトンネル内のiboss側IPアドレスを、「追加ルート」には対向拠点内のセグメントを記載します。

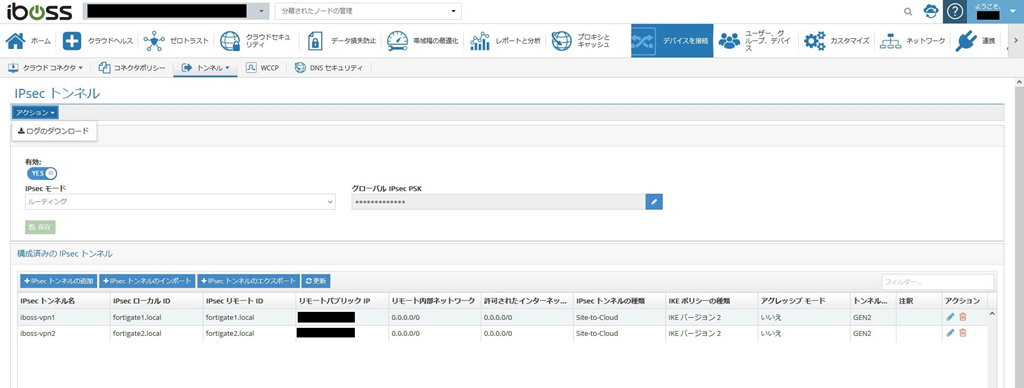

4.IPsecトンネルを2つ作成します。

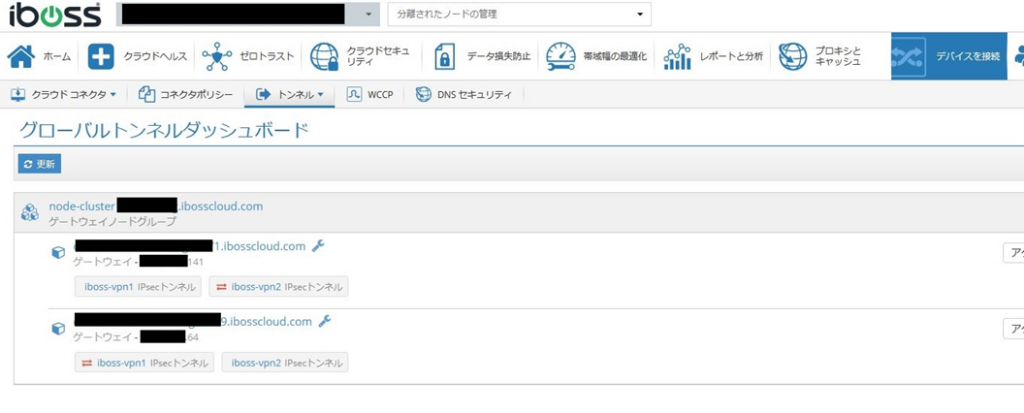

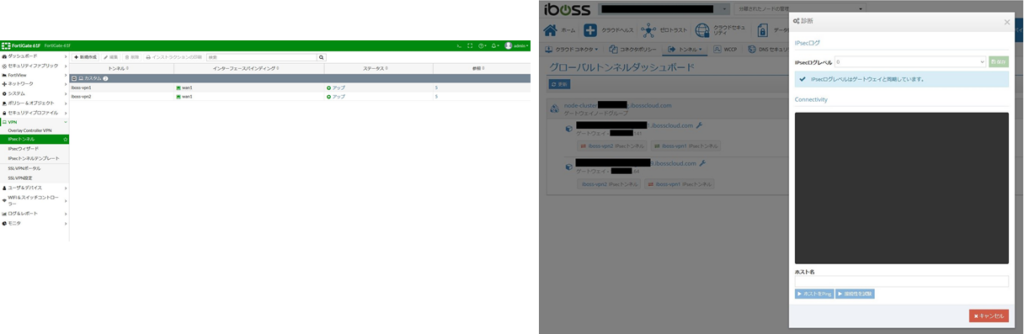

5.「グローバルトンネルダッシュボード」にて作成した2つのトンネルがゲートウェイに割り当たっていることが確認できます。また、ibossゲートウェイのグローバルIPアドレスも確認できます。

Fortigate側

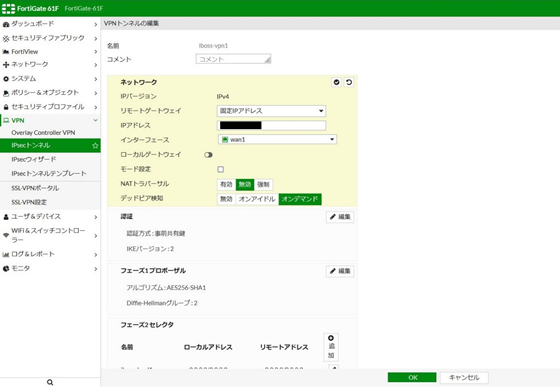

1.オンプレ側機器(サーバ側)のIPsecを設定します。今回はFortiGateを使用しました。

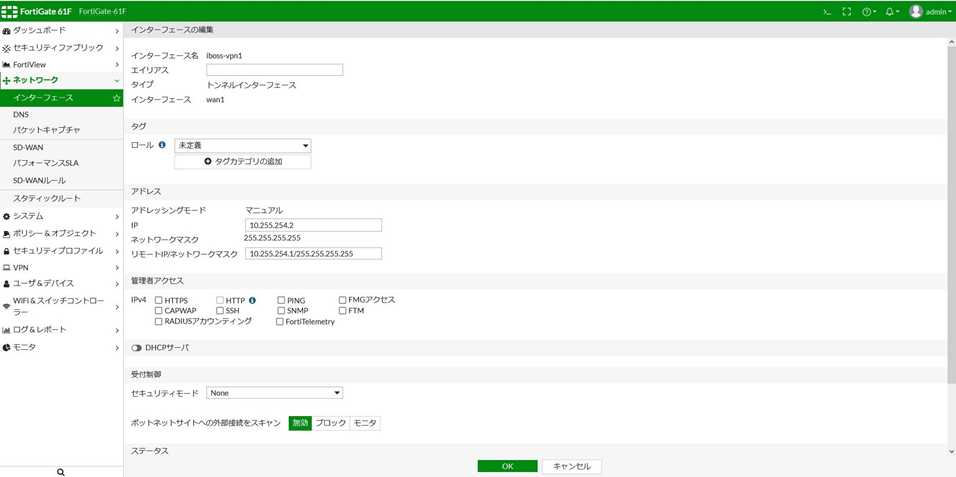

2.トンネルインターフェースの内部IP(オンプレ側)を設定します。

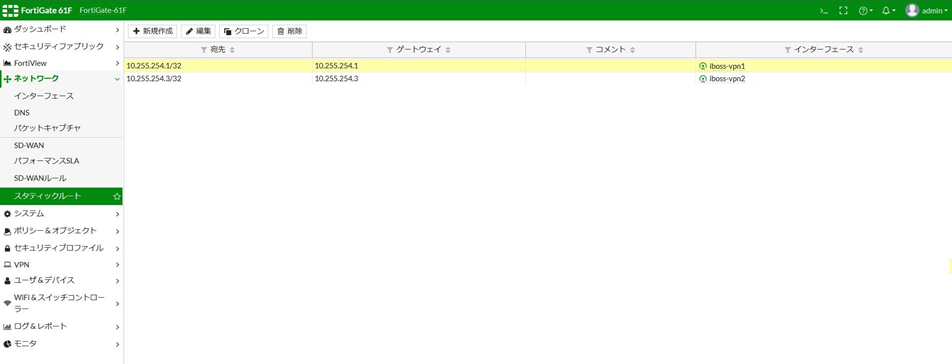

3.トンネル内部IP(iboss側)宛てのスタティックルートを追加します。ibossから内部リソース宛ての通信はトンネル内部IPから届きます。

4.ibossトンネル – LANセグメント 間を許可するポリシーを追加します。NATは無効化します。

5.IPsecトンネルのステータスを確認します。

iboss側では、ゲートウェイの「スパナマーク」をクリックすると、対向先(拠点側)へPingを実行し疎通確認ができます。

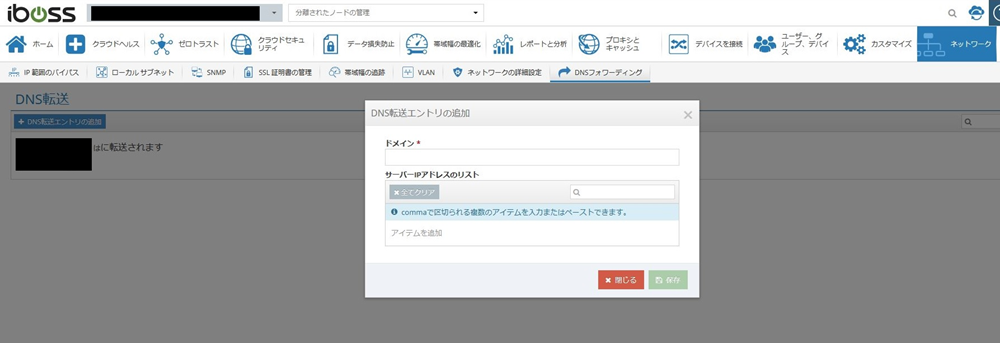

iboss DNSフォワーディング設定

社内リソースにFQDNでアクセスする場合には、 ネットワーク > DNSフォワーディング から社内ドメイン(example.local)と社内DNSサーバのIPアドレスを登録します。

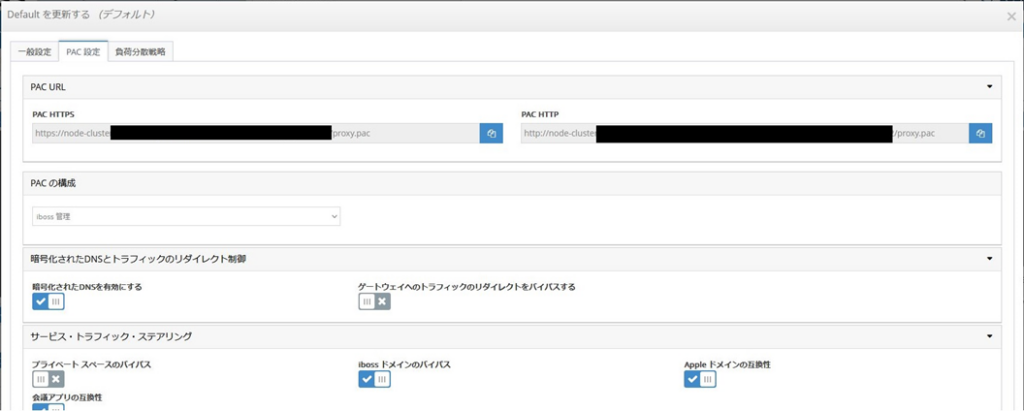

iboss PAC Zone設定

1.社外ネットワークからプライベートアクセスする際に使用する、Default Zone 内の「暗号化されたDNSを有効にする」をYesにします。また、「プライベートスペースのバイパス」をNoにします。

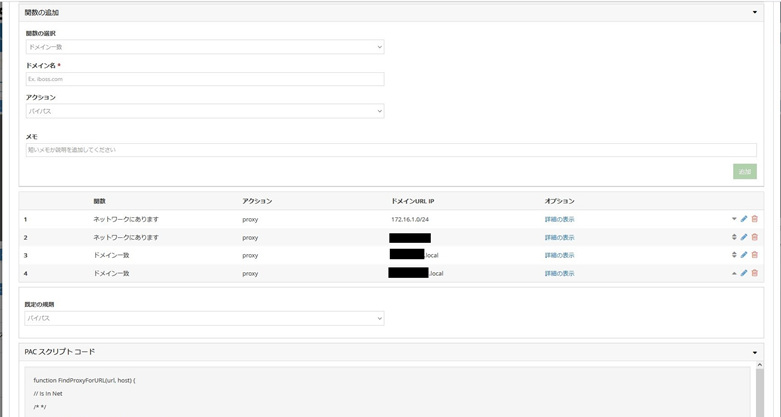

2.社内リソース(ドメイン、セグメント)をproxy対象となるようにPACを設定します。

iboss リソース設定

1.ゼロトラスト > リソース > +リソースを追加 から社内リソースを登録します。

2.下記項目を設定します

「リソースロケーション」・・・オンプレミス

「リソースタイプ」・・・Application

「宛先」・・・社内リソースのアクセスURL

メジャーなアプリケーションは検索バーからアプリケーションを選択できます。

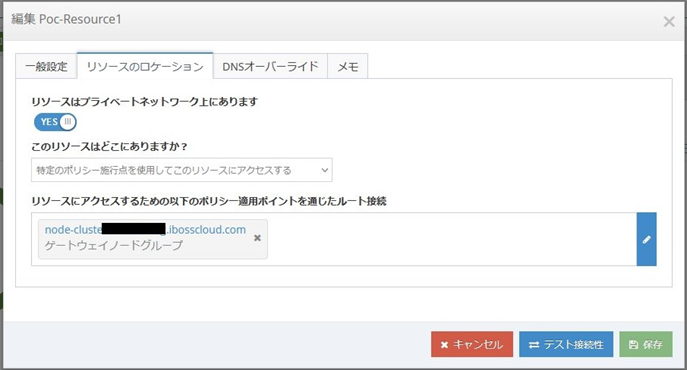

3.設定したリソースの「リソースロケーション」タブから、リソースにアクセスするためのポリシー適用ポイント としてIPsecトンネルを設定したゲートウェイノードグループを選択します。

4.登録した対象アプリケーションにチェックマークが付き、設定が「グローバルに同期された」状態になったことを確認します。

iboss Private Access動作確認

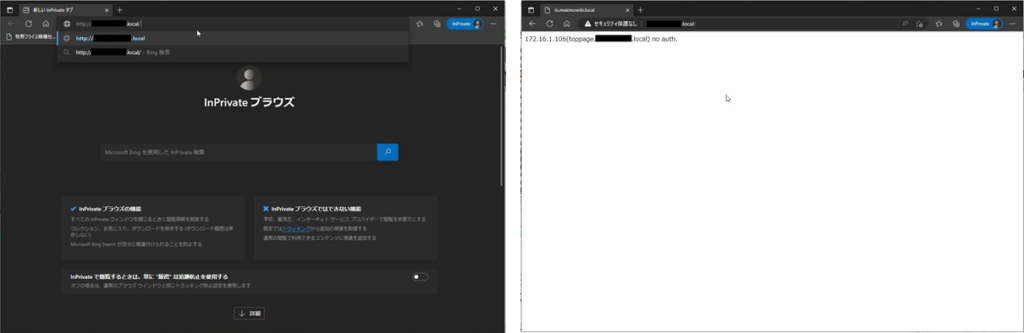

iboss Cloud Connector にログインし、ログイン後、社内リソースへアクセスします。

今回はwebサーバを構築してwebページへのアクセスを確認しました。

まとめ

- iboss Private Accessはibossと拠点間(サーバ側)IPsecトンネルを張りクライアントにiboss経由で通信させる

- SWG、VPNを1つのソリューションで実装できる

今回はiboss Private Accessの検証報告でした。