OCIとAzureの相互接続を試してみた

こんにちは。Oracle Cloud Infrastructure(OCI)特集 編集部です。

下記のニュースの通り、日本でOCI⇔Azureの相互接続が可能になったようです!

Oracle Cloudが Microsoft Azureとの相互接続を日本に拡張

そこで今回はOCIとAzureの相互接続を検証してみたいと思います。

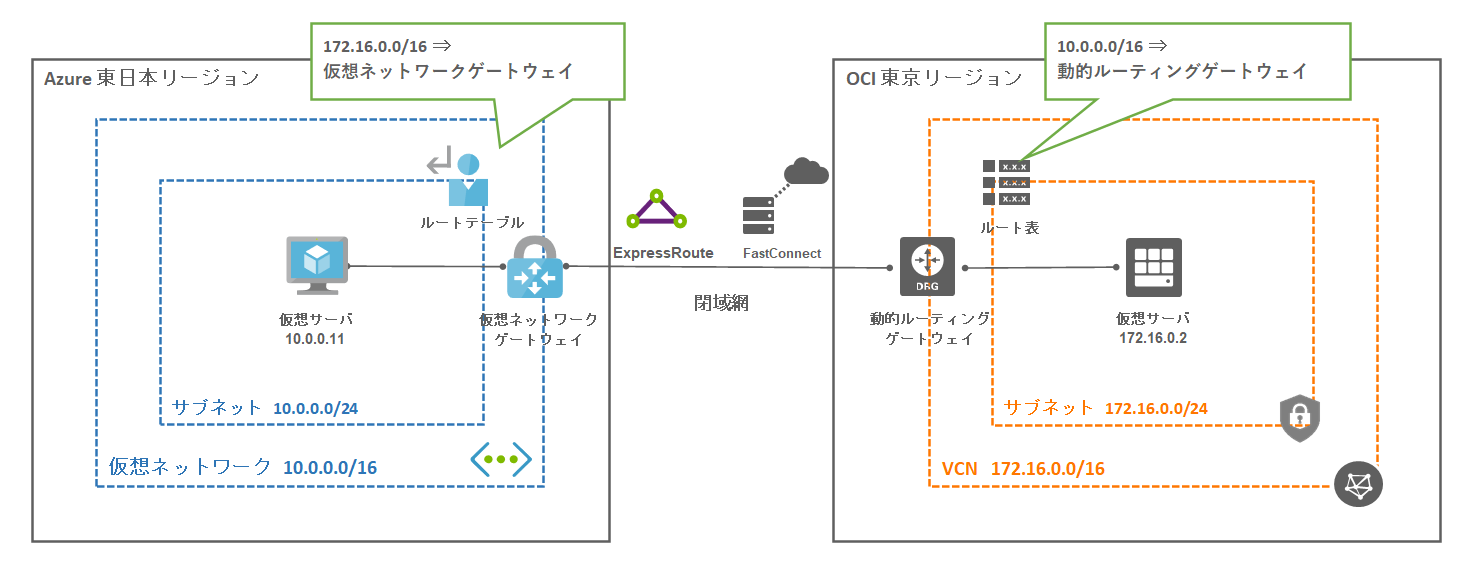

環境構成

Azure側の設定

Azure側の設定作業の流れは下記のようになります。

なお、仮想ネットワーク、サブネット、仮想サーバの設定は完了している状態です。

1.1 ルートテーブルの設定

1.2 仮想ネットワークゲートウェイの設定

1.3 サーバの受信ポート規則の設定

1.4 ExpressRoute回線の設定

1.5 接続の設定

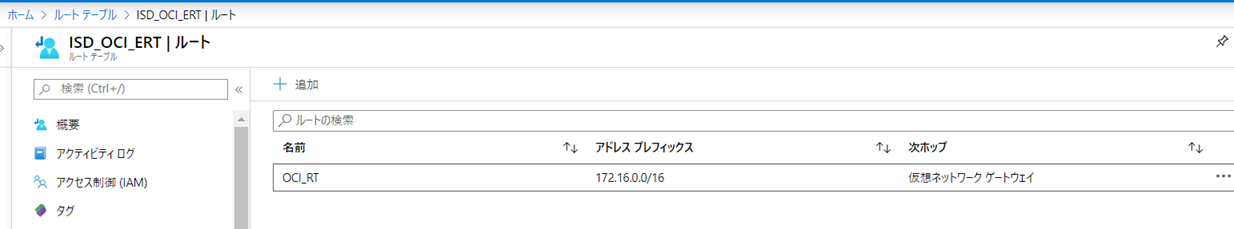

1.1 ルートテーブルの設定

AzureのサブネットからOCIのインスタンスに通信できるようにルーティングの設定をします。

AzureのWebコンソール画面よりルートテーブルを下記のように設定します。

[すべてのサービス]-[ルートテーブル]-[追加]

・ルートテーブル

名前:(任意)ルートテーブルの名前 ※ここでは ISD_OCI_ERT

場所:[東日本]

仮想ネットワークゲートウェイのルート伝達:[有効]

・ルート

ルート名:(任意)ルーティングするアドレスの名前 ※ここでは OCI_RT

アドレスプレフィックス:OCIのVNCのアドレス範囲 ※ここでは 172.16.0.0/16

次ホップの種類:[仮想ネットワークゲートウェイ]

・サブネット

関連付けするAzureのサブネットを選択する。※ゲートウェイサブネットは事前に作成済み

[10.0.0.0/24] OCIのVNCと相互接続するAzureのサブネット

[10.0.1.0/27] Azureのサブネット内に配置するゲートウェイアドレス用のサブネット

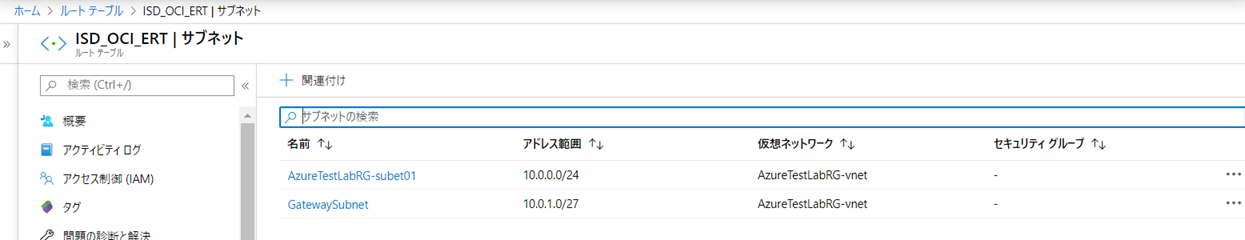

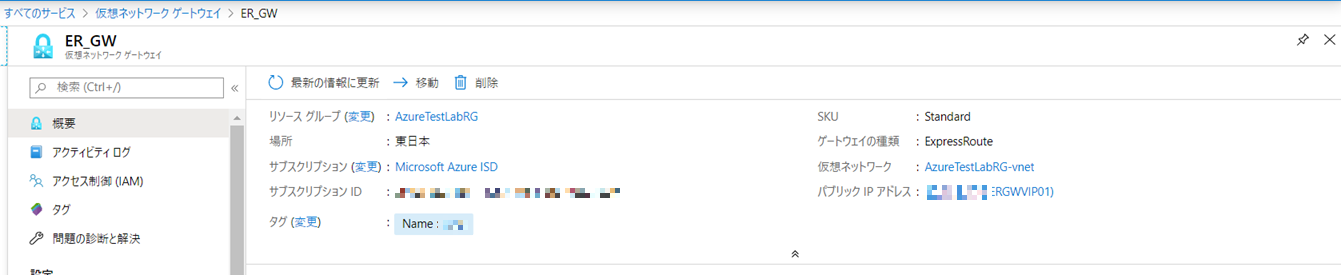

1.2 仮想ネットワークゲートウェイの設定

Azureの仮想ネットワークからOCIのVNCへ通信できるようにExpressRoute用の仮想ネットワークゲートウェイを設定します。

AzureのWebコンソール画面よりルートテーブルを下記のように設定しておきます。

[すべてのサービス]-[仮想ネットワークゲートウェイ]-[追加]

名前:(任意)仮想ネットワークゲートウェイの名前 ※ここでは ER_GW

地域:[東日本]

ゲートウェイの種類:[ExpressRoute]

VPNの種類:[ルートベース]

SKU:必要となるSKUを選択

仮想ネットワーク:OCIのVNCと接続する仮想ネットワークを選択 ※ここでは AzureTestLabRG-vnet

パブリックIPアドレス名:(任意)OCIのVNCと接続するパブリックIPの名前 ※ここでは ERGWVIP01

※デプロイに20分ぐらいかかりました。。。

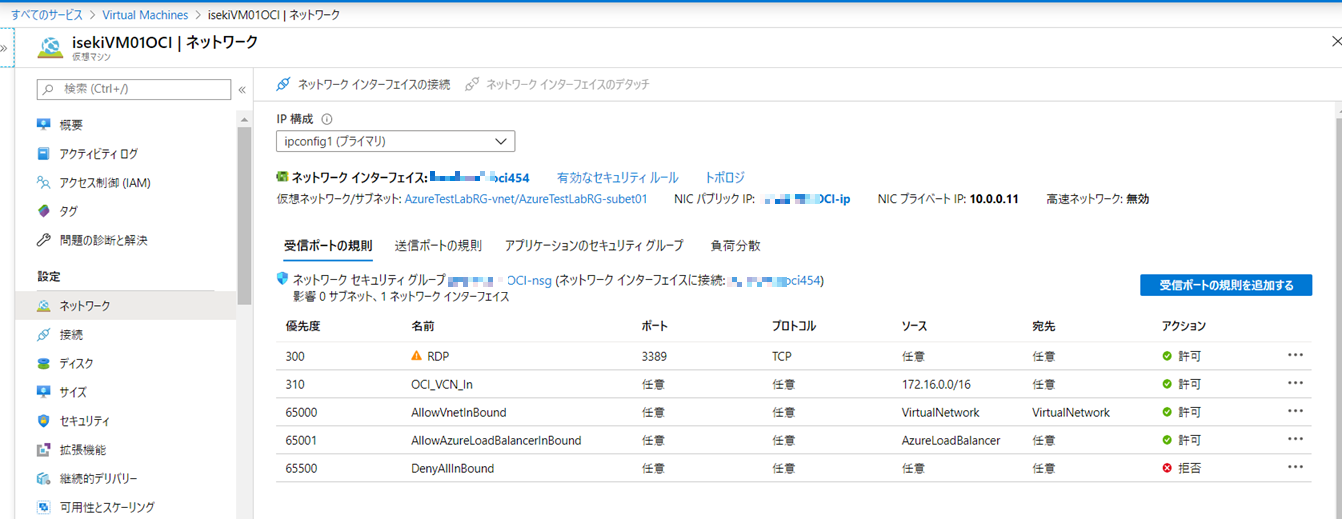

1.3 サーバの受信ポート規則の設定

OCIのインスタンスから通信を受信できるよう仮想サーバの受信セキュリティの設定をします。

AzureのWebコンソール画面より設定を行います。

[すべてのサービス]-[VirtualMachines]-[(VM名)]-[ネットワーク]-[受信ポートの規則]-[受信ポートの規則を追加する]

ソース:[IP Address]

ソースIPアドレス/CIDR範囲:OCIのVNCのアドレス範囲 ※ここでは 172.16.0.0/16

宛先:適用したい宛先

宛先ポート範囲:適用したいポートの範囲

プロトコル:適用したいプロトコル

アクション:[許可]

優先度:受信セキュリティ規則を適用したい優先度

名前:(任意)受信セキュリティ規則の名前

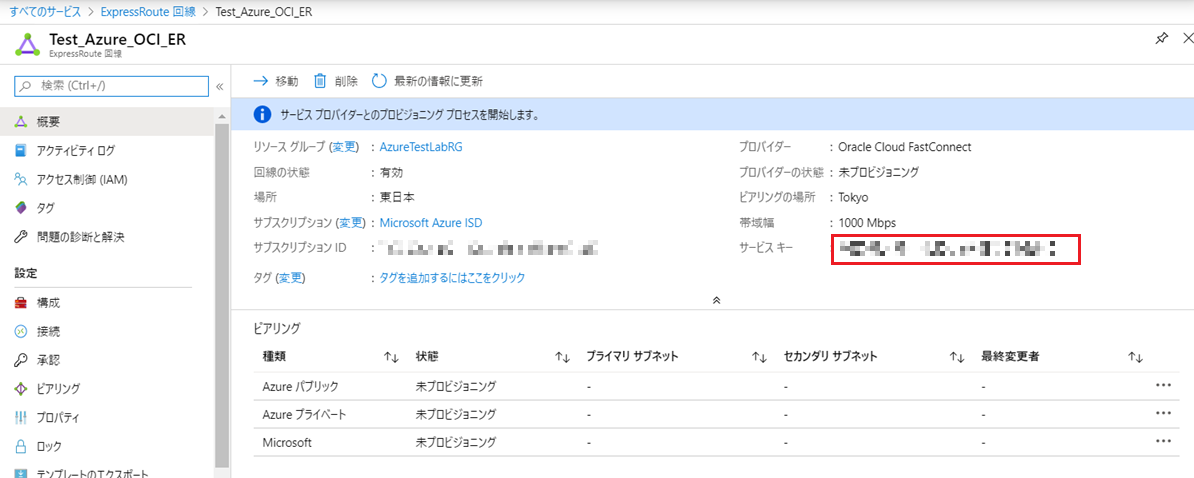

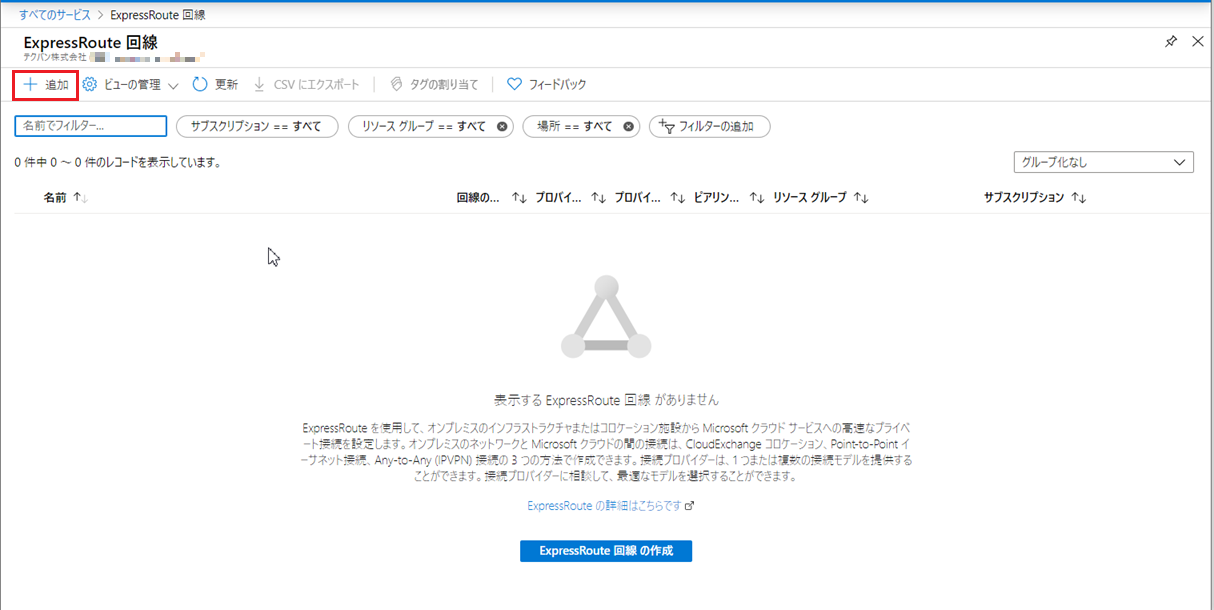

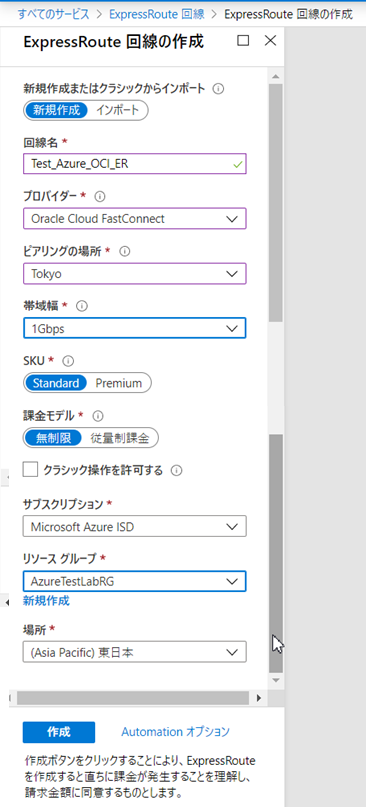

1.4 ExpressRoute回線の設定

AzureとOCIとを相互接続するためのExpressRouteを設定します。

AzureのWebコンソール画面より設定を行います。

[すべてのサービス]-[ExpressRoute]-[追加]

回線名:(任意)ExpressRouteの名前 ※ここでは Test_Azure_OCI_ER

プロバイダー:[Oracle Cloud FastConnect]

ピアリング場所:OCI側と同じピアリングの場所 ※ここでは Tokyo を選択

帯域幅:利用する帯域を選択 ※選択可は50Mbpsからとなりますが ここでは1Gbpsを選択)

SKU:必要なSKUを選択

課金モデル:必要な課金モデルを選択

場所:[(Asia Pacific) 東日本]

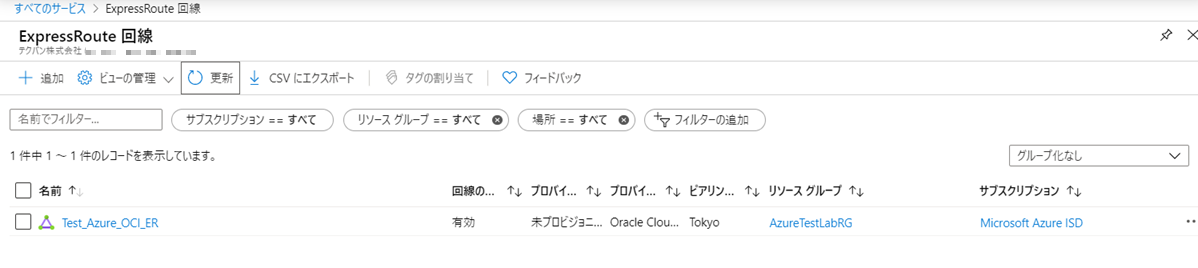

デプロイの完了後、下記のように作成したExpressRouteの概要を開きます。

下記の[サービスキー]をメモしておきます。※後ほどOCIに登録します。

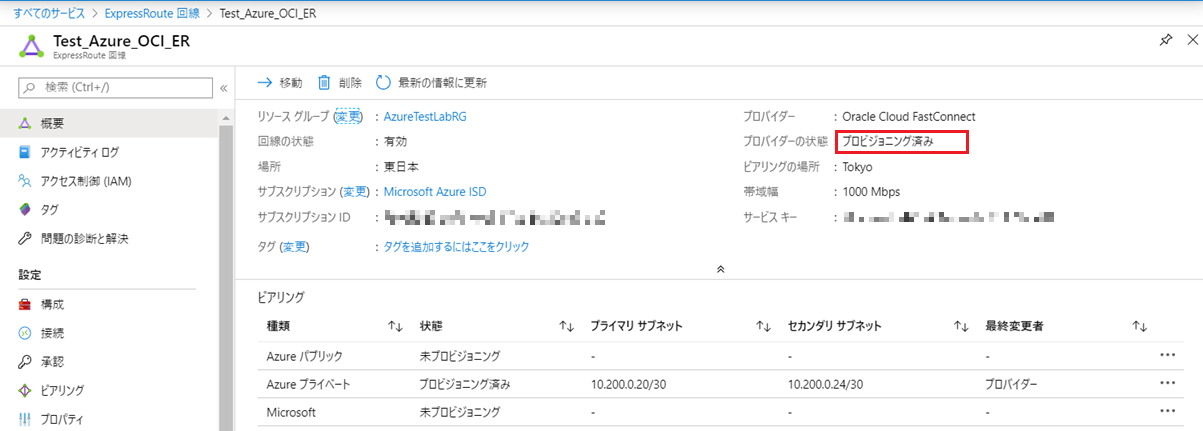

※以降の手順で行うOCI側の設定が完了すると[プロバイダーの状態]が「未プロビジョニング」から「プロビジョニング中」に変わり、完了すると「プロビジョニング済み」となります。

また、ピアリングの「Azureプライベート」にBGPIPのIPが表示されます。

BGPIPとは、AzureとOCIとを接続するためのAzureとOCIで利用しているネットワークアドレスにも重複しないネットワークアドレスです。

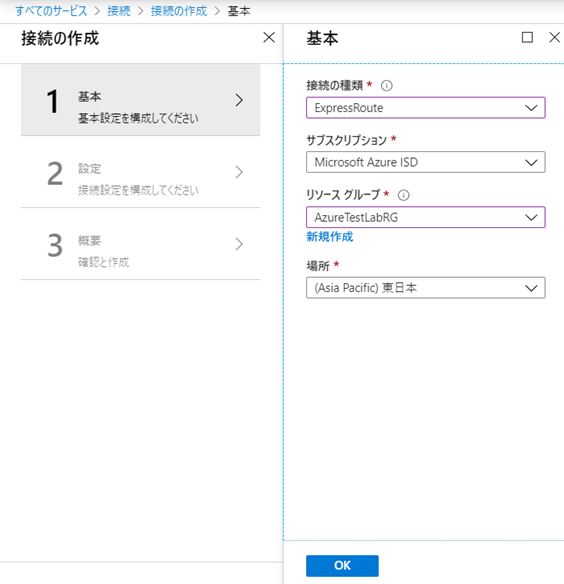

1.5 接続の設定

ExpressRouteの設定が完了した後、実際に接続するための設定をします。

AzureのWebコンソール画面より設定を行います。

[すべてのサービス]-[接続]-[追加]

接続の種類:[ExpressRoute]

場所:[東日本]

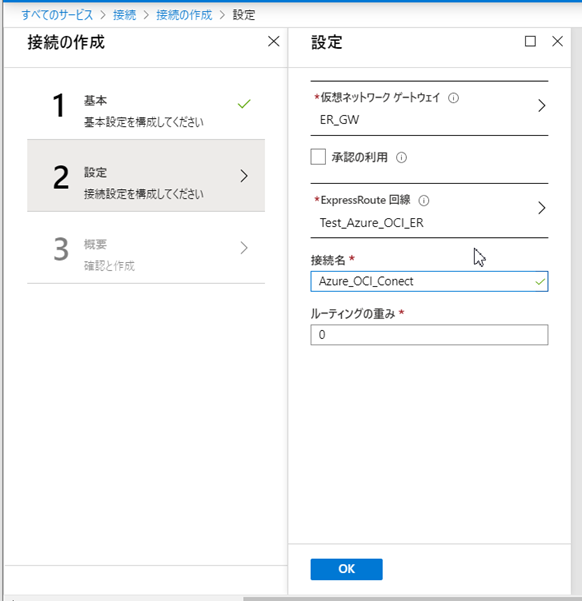

仮想ネットワークゲートウェイ:仮想ネットワークゲートウェイの名前を選択 ※ここでは ER_GW

ExpressRoute回線:ExpressRoute回線の名前を選択 ※ここでは Test_Azure_OCI_ER

接続名:(任意)接続の名前 ※ここでは Azure_OCI_Conect

状態が「成功」となっていることを確認します。

OCI側の設定

OCI側の設定作業の流れは下記のようになります。

なお、VCNの設定は完了している状態です。

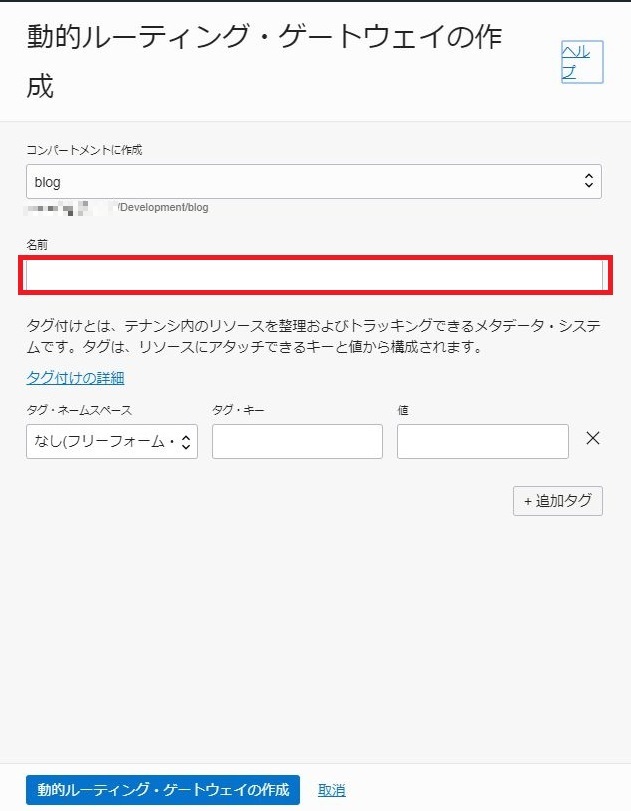

2.1 動的ルーティング・ゲートウェイの作成

2.2 動的ルーティング・ゲートウェイのアタッチ

2.3 ルート表の編集

2.4 セキュリティリストの編集

2.5 サブネットの作成

2.6 FastConnectの設定

2.1 動的ルーティング・ゲートウェイの作成

ダッシュボードから

[ネットワーキング]-[動的ルーティング・ゲートウェイ]

の順にクリックします。

【動的ルーティング・ゲートウェイの作成】をクリックし、名前を入力して作成します。

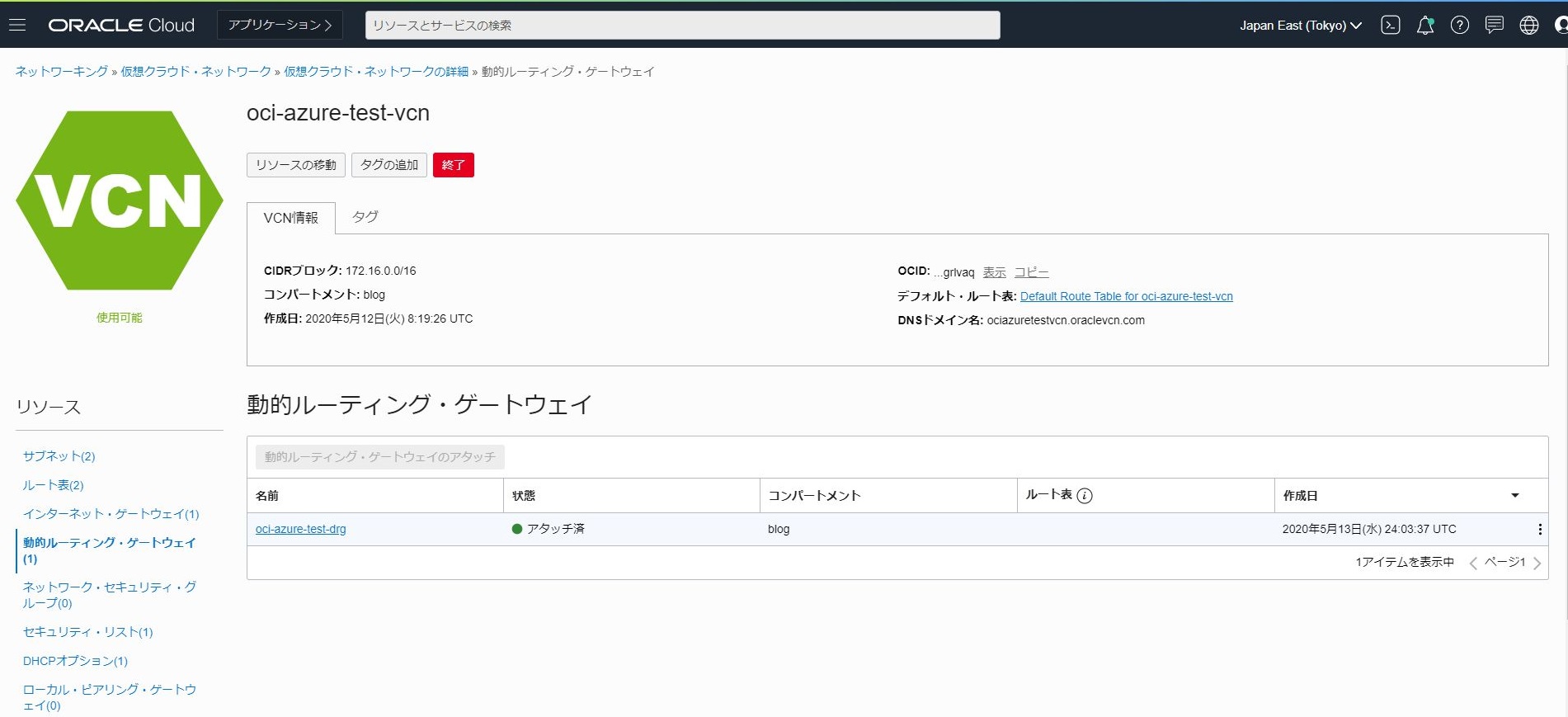

2.2 動的ルーティング・ゲートウェイのアタッチ

ダッシュボードから

[ネットワーキング]-[仮想クラウド・ネットワーク]-[(作成済みのVCN名)]

の順にクリックします。

画面左のリソース項目から

[動的ルーティング・ゲートウェイ]-[動的ルーティング・ゲートウェイのアタッチ]

をクリックし、作成した動的ルーティング・ゲートウェイを選択します。

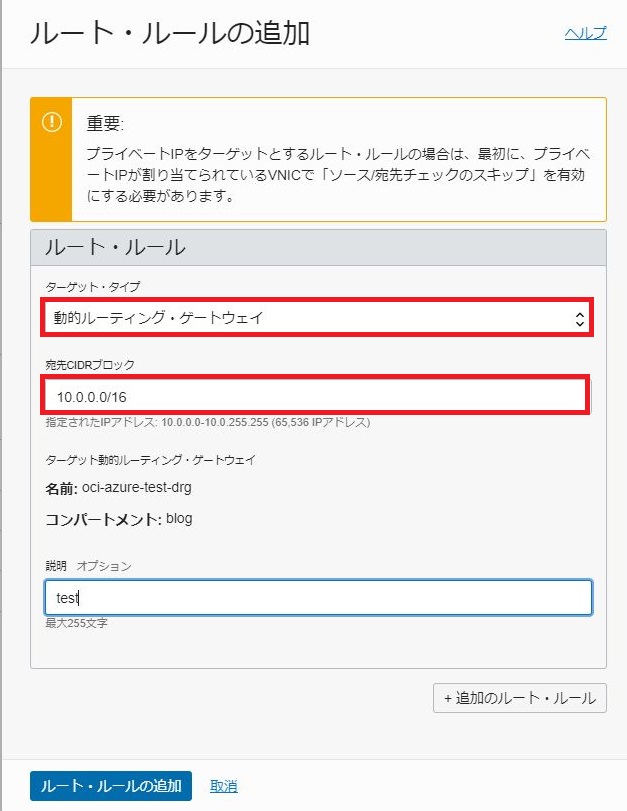

2.3 ルート表の編集

ダッシュボードから

[ネットワーキング]-[仮想クラウド・ネットワーク]-[(作成済みのVCN名)]

の順にクリックします。

画面左のリソース項目から

[ルート表]-[(サブネットに割り当てるルート表)]-[ルート・ルールの追加]

をクリックし、

ターゲットタイプ項目に動的ルーティング・ゲートウェイを選択、宛先CIDRブロックにAzure側のVnetのCIDRを入力し、【ルート・ルールの追加】をクリックします。(今回は10.0.0.0/16を入力しています)

2.4 セキュリティリストの編集

ダッシュボードから

[ネットワーキング]-[仮想クラウド・ネットワーク]-[(作成済みのVCN名)]

の順にクリックします。

画面左のリソース項目から

[セキュリティ・リスト]-[(サブネットに割り当てるセキュリティリスト)]-[イングレス・ルールの追加]

をクリックし、ソースCIDR項目にAzure側のVnetのCIDRを入力(今回は 10.0.0.0/16)、IPプロトコル項目からすべてのプロトコルを選択して【イングレス・ルールの追加】を押します。

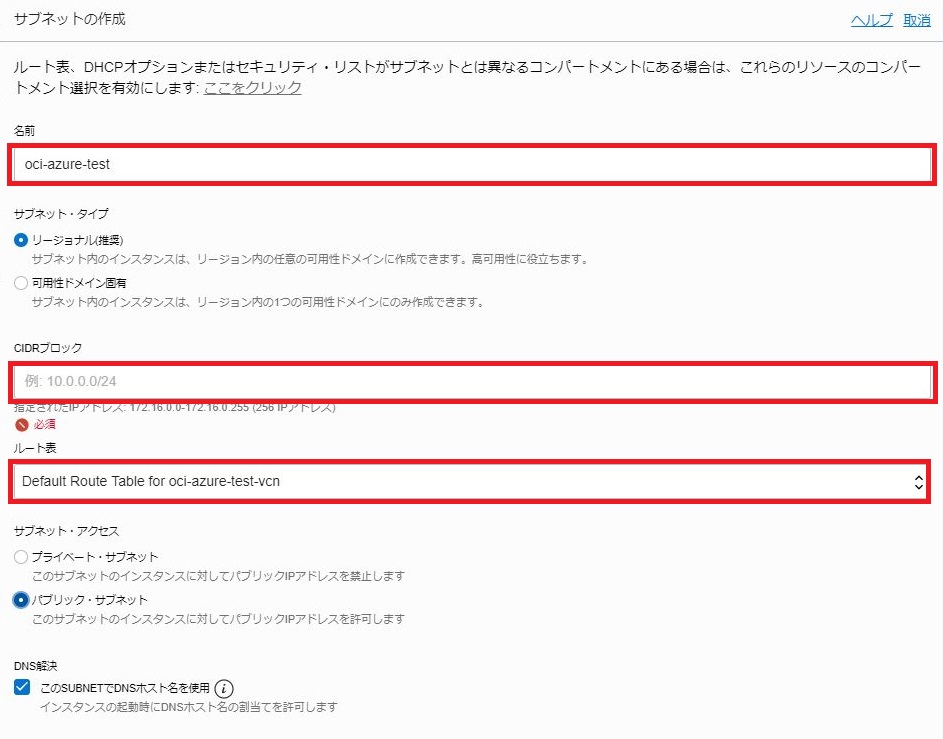

2.5 サブネットの作成

ダッシュボードから

[ネットワーキング]-[仮想クラウド・ネットワーク]-[(作成済みのVCN名)]

の順にクリックします。

画面左のリソース項目から

[サブネット]-[サブネットの作成]

の順にクリックし、名前(ここでは oci-azure-test)と

CIDRブロック(ここでは 172.16.0.0/24)の入力、

編集したルート表とセキュリティリストを選択し、【サブネットの作成】をクリックします。

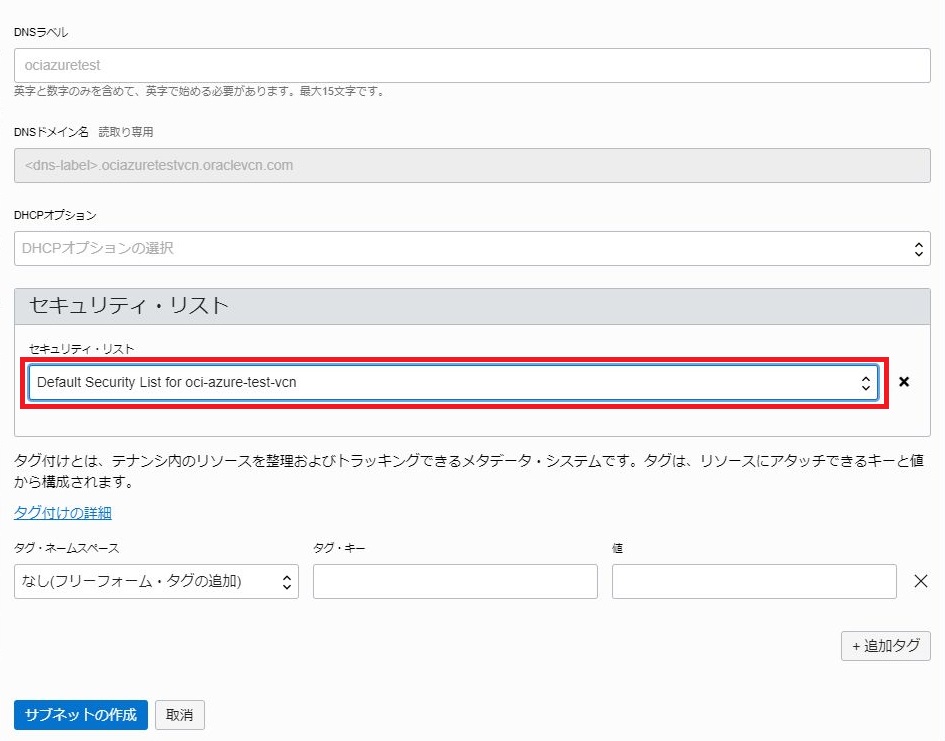

2.6 FastConnectの設定

ダッシュボードから

[ネットワーキング]-[FastConnect]-[FastConnectの作成]

の順にクリックします。

oracleプロバイダの使用を選択し、【次へ】を選択します。

名前の入力と作成した動的ルーティング・ゲートウェイを選択します。

プロビジョニングされた帯域幅では1Gbpsを選択します。(最低帯域幅は1Gbpsからになります)

前の手順でメモした[プロバイダ・サービス・キー]、

Azureと接続するための[プライマリ・セカンダリBGP IP(ここでは下記の通り)]を入力し、【作成】をクリックします。

顧客プライマリBGP IPアドレス :10.200.0.22/30

ORACLEプライマリBGP IPアドレス:10.200.0.21/30

顧客セカンダリBGP IPアドレス :10.200.0.26/30

ORACLEセカンダリBGP IPアドレス:10.200.0.25/30

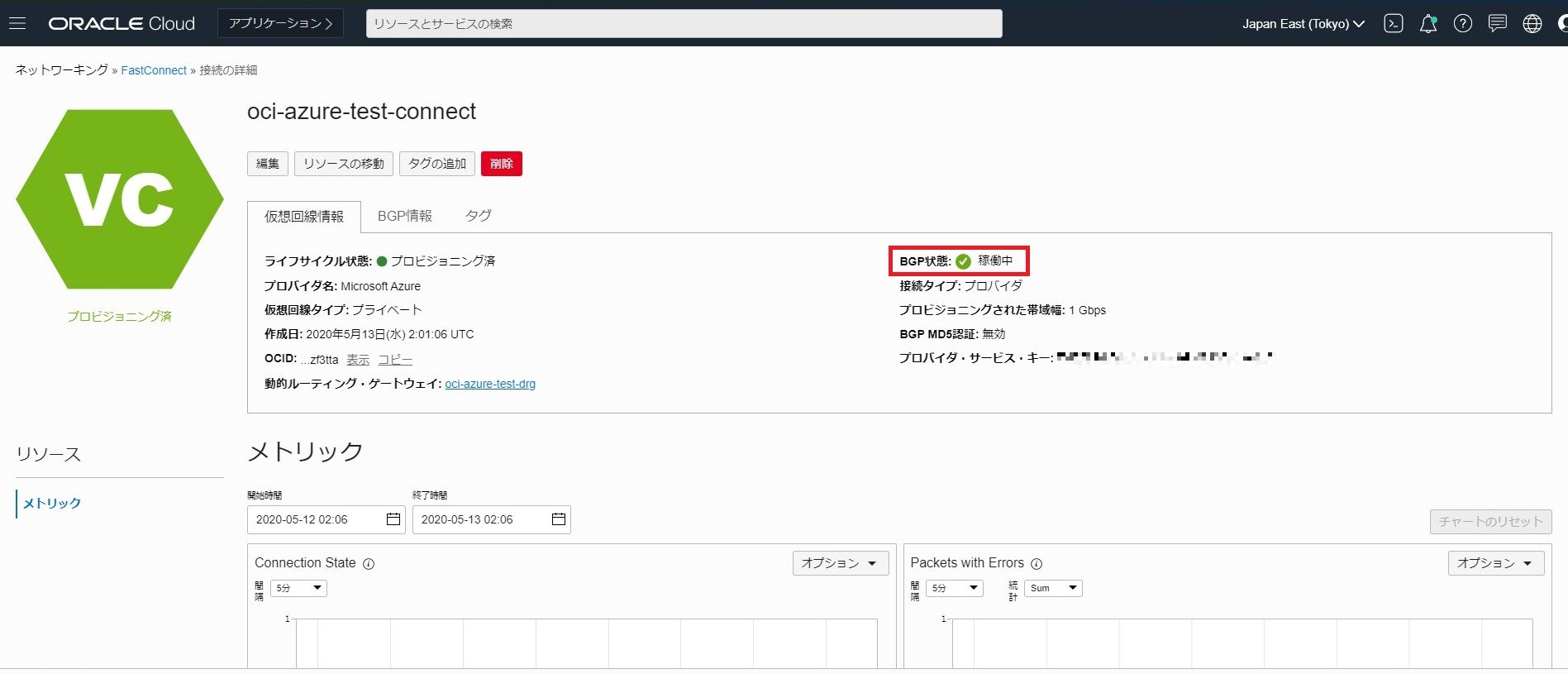

Azure側と接続が確認できると、作成したFastConnectのBGP状態が稼働中になります。

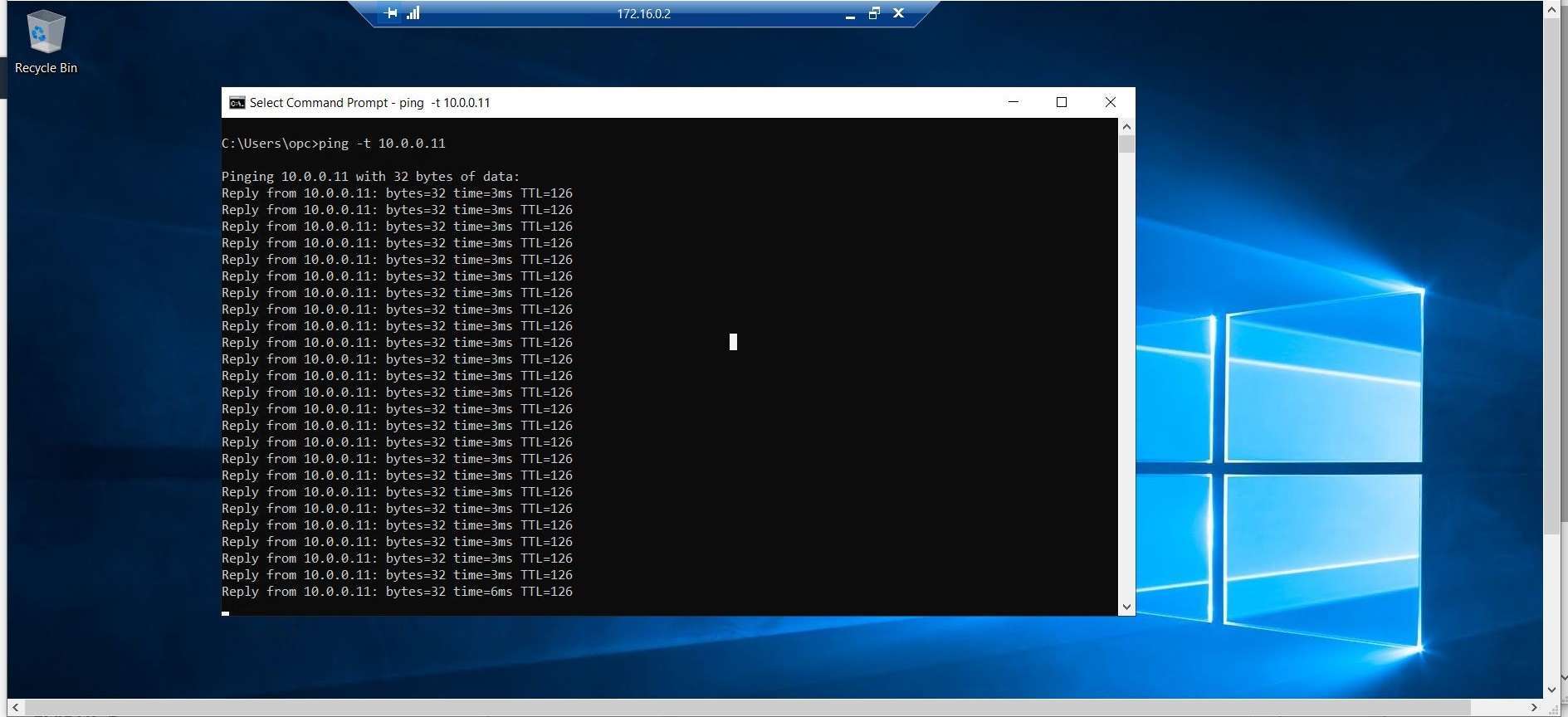

接続確認

OCI側で作成したサブネット内にwindowsサーバ(172.16.0.2)を構築し、Azureサーバ(10.0.0.11)へpingで疎通確認します。

疎通確認ができたので、リモートデスクトップでAzureサーバにログインしてみます。

ログインできました!

以前に Azure⇔OCI のインターネットVPN接続なども行いましたが、

その時よりも今回のほうが 簡単に設定できた印象です。

今まで FastConnect をちょっと試そうにも

回線業者との契約であったり、使用するまでに日数がかかったりと

敷居が高かったのですが、OCI⇔Azureの相互接続は簡単かつすぐに試すことができそうです。

コストについて

まずはAzure側とOCI側のそれぞれの料金についてです。

■Azure側

・Express Route

50Mbps:(¥6,160/月)

1Gbps:(¥48,832/月)

※1ヶ月経過する前にAzureポータル上から消していれば時間割になるようです。

・Express Routeゲートウェイ

1Gbps:¥21.28/時間(¥15,600/月)

・データ送信料

送信データ ¥5.6 /GB

■OCI側

・FastConnect

1Gbps:¥25.5/時間(¥18,972/月)

・データ送信料

送信データ ¥0 /GB ←無料!

今回はAzure側のExpress Routeも1Gbps で作成しており、

1ヶ月使用した場合の金額は下記の通りです。

・Express Route 1Gbps:(¥48,832/月)

・Express Routeゲートウェイ 1Gbps:(¥15,600/月)

・FastConnect 1Gbps:(¥18,972/月)

⇒ 合計 ¥83,404

+Azure側のデータ送信料

Express Routeの帯域を減らせばコストを減らせそうですね。

また、かかる費用は時間単位ですので

少しだけ接続を試して その後に設定を削除すればコストも少なくてすみそうです。

今回の OCI⇔Azureの相互接続によって

マルチクラウド化が進み、より色々なことができそうで楽しみです!