Oracle Cloud Infrastructure の仮想ファイアウォールを使ってみた

こんにちは。Oracle Cloud Infrastructure(OCI)特集 編集部です。

今回はOracle Cloud Infrastructure(OCI)の仮想ファイアウォール機能であるセキュリティ

リストを使ってみたいと思います。セキュリティリストではトラフィックの入出力を

制御することが出来ます。

例えば、OCIを利用するみなさんの中にはWindowsサーバをOCI上に構築される人も

いるかと思いますが、OCIの初期設定状態ではリモートから構築する際に頻繁に利用する

Remote Desktop Protocol(RDP)の通信が不許可となっています。

このRDPを利用するためにもセキュリティリストを設定してあげる必要があります。

■セキュリティリストの概要

セキュリティリストはサブネット(※1)ごとに設定できる仮想ファイアウォールのことで、

トラフィックの通信制御を行う機能となっています。セキュリティリストを設定するうえで

抑えておきたいポイントは以下の2つです。

- ステートフルとステートレス

- IngressとEgress

※1:OCIではVCN(Virtual Cloud Network)という仮想ネットワークを作成することが出来ます。

___サブネットはVCNを細分化したネットワーク空間の1つとなります。

___各サーバにはこのサブネットからNICを割り当てることとなります。

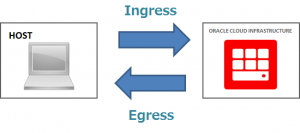

■IngressとEgressとは

ステートフルとステートレスを説明する前にIngressとEgressの説明をします。

こちらはすごいシンプルで、IngressとはOCIへの入力トラフィックの制御、

Egressとは出力トラフィックの制御となります。セキュリティリストでは

入力と出力をそれぞれ別々に管理設定することが出来ます。

■ステートフルとステートレスとは

セキュリティリストは複数のルールを定義することが出来ますが、それぞれの

ルールではステートフル、ステートレスのいずれかを選択する必要があります。

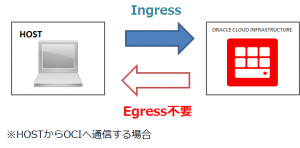

ステートフルとはIngressのルールに適合するトラフィックを受信した場合に

Egressのルールに関係なく接続元まで通信を行う設定となります。

送信も同様です。Egressのルールに適合するトラフィックを送信した場合には

Ingressのルールに関係なくトラフィックを受信します。

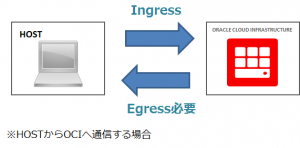

ステートレスとは、ステートフルとは異なり、Ingressのルールに適合するトラフィックを

受信した場合にEgressのルールが必要となります。送信の場合も同様です。

以上でセキュリティリストの説明は終わりです。

それでは実際にセキュリティリストの設定を行っていきたいと思います。

今回は、冒頭でもお話したRDPの穴あけを実施します。

■OCI上のWindowsサーバに対してRDP通信

今回RDPの接続先であるWindowsサーバは既に構築済みとなっています。

構築方法を確認したい方は「Oracle Cloud InfrastructureでWindowsサーバーを建ててみた」を

参照ください。

検証に利用する環境の構成イメージは下記となります。

作業端末側のルータはすべて許可状態となっていますので、OCI側のセキュリティリストのみを

設定していきます。

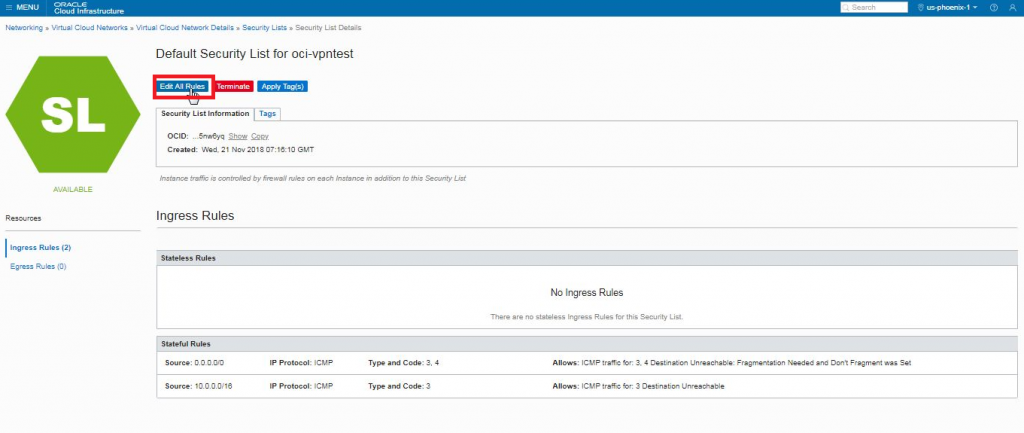

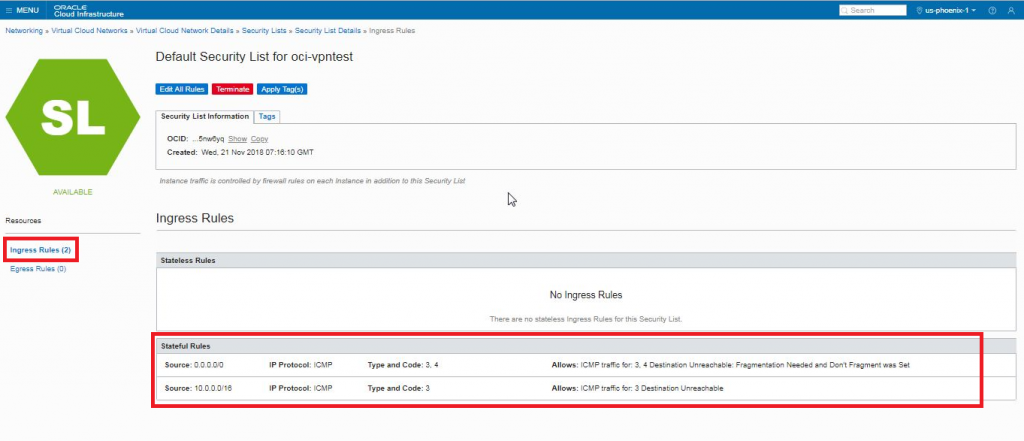

現在のセキュリティリストは下記のようにIngressにICMPに関する設定のみがされており、

RDPに関しては設定されていません。

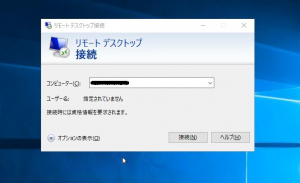

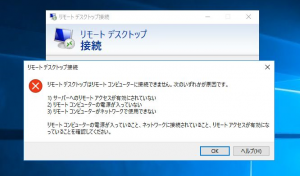

この状態で作業端末からRDP接続を試みても下記のように失敗します。

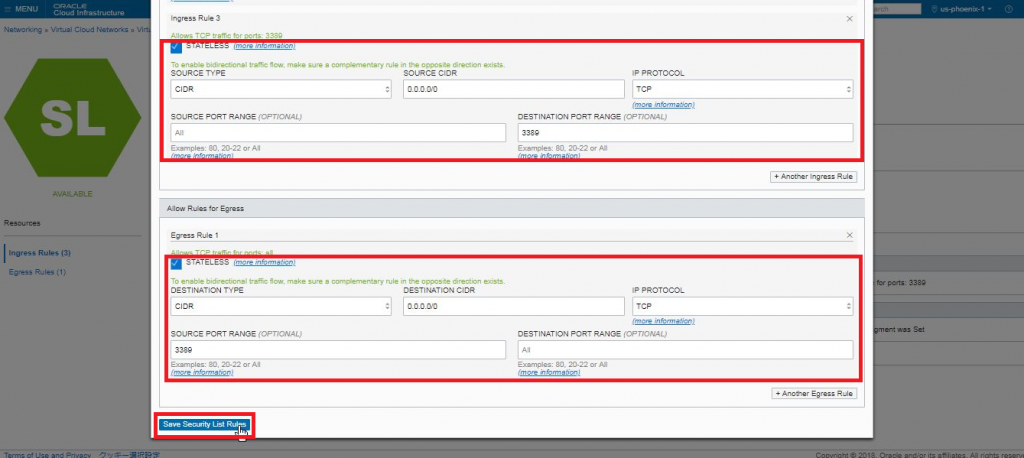

それではRDPで利用する3389番ポートの設定を行います。

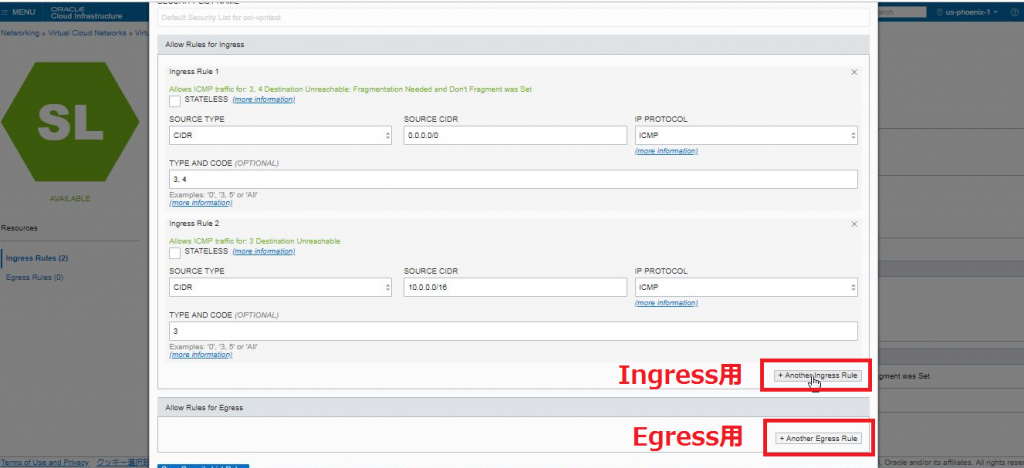

ステートフル、ステートレスどちらの設定でもいいのですが、今回はステートレスで設定を行います。

そのため、IngressとEgressの両方に設定を行います。(ステートフルの場合はIngressのみ)

新たなルールを追加するために「+Another Ingress Rule」「+Another Egress Rule」を押下します。

RDP用の設定を入力し、「Save Securiy List Rules」を押下します。

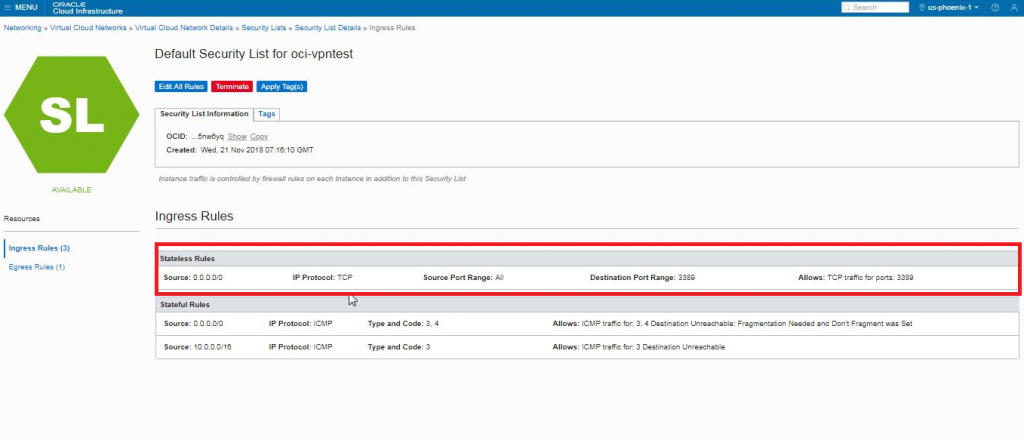

設定が完了すると先ほどはICMPのルールしかなかったところに、

RDPのルールが追加されたことが確認できます。

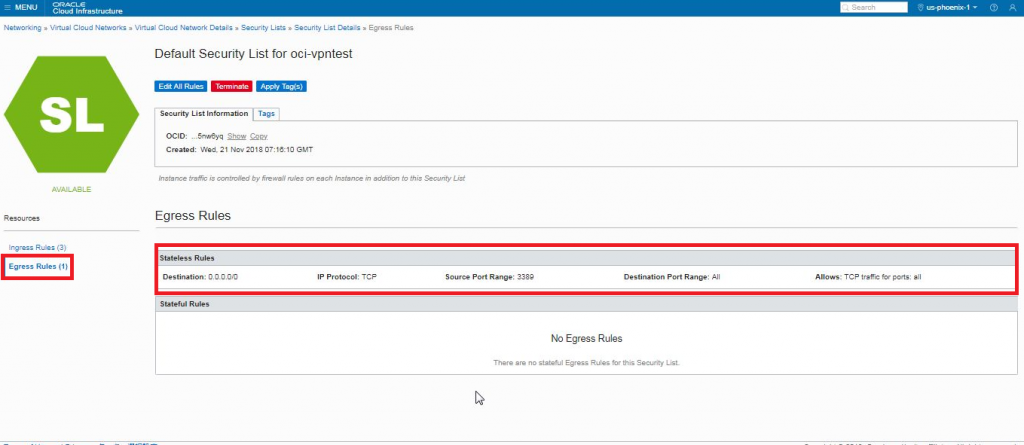

左側メニューの「Egress Rules」を選択するとRDPのEgressルールも確認できます。

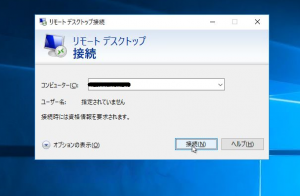

設定が完了した状態でもう一度作業端末よりRDP接続を行うと接続できることが確認できます。

いかがでしたでしょうか?

ネットワークの設定は苦手・・・。という方でも簡単に設定が出来ると思います。

ちょっと試してみようかな?と思った方は、最大3,500時間のトライアルもありますので、

下記URLからアクセスして、是非お試しください!