Zscaler(ZIA)とOktaのSAMLおよびSCIM連携

こんにちは。ネットワークソリューション特集 編集部です。

今回は、Zscaler(ZIA)とOktaのSAML連携の設定についてご紹介します。

Oktaは、ID管理や認証を集中して行うクラウド型ID管理・統合認証サービスです。

こちらの記事も参考にしてください。

Zscaler(ZIA)の認証方法について

ZIAのユーザーの主な認証方法として以下のものがあります。

- SAML連携

- ローカールデータベース

- Kerberos連携

- LDAP連携

など

ユーザーが利用できるようにするために、まずは認証方法を決める必要があります。

ZIAではSAMLが推奨の認証方法となります。

SAMLについて

SAMLは、Security Assertion Markup Languageの頭文字をとった略称で、シングルサインオンなどでID連携をする際に利用される仕組みの一つです。XML形式で認証や認可の情報をやり取りします。

SAMLでは、以下の3者間で認証情報のやり取りが発生します。

- ユーザー:サービスの利用者

- SP(Service Provider):SaaSなどのサービスの提供者、認証情報を利用する側

- IdP(Identity Provider):認証情報の提供者

今回は、SPがZIA、IdPがOktaになります。

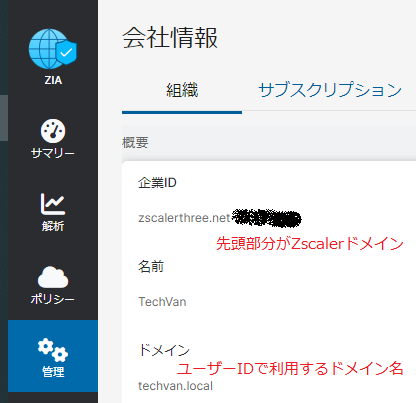

ZIAの環境確認(事前準備)

事前の準備として、Zscaler側で次の2つの情報を確認します。

- Zsclaerドメイン

Zscalerドメインは、組織のテナントが紐づけられているZscalerクラウドのドメインです。

2024年3月時点では、zscaler.net、zscalerone.net、zscalertwo.net、zscalerthree.net、zscloud.net、zscalerbeta.netのドメインがあります。

Okta側でZscalerをSPとして登録する際にZsclaerドメインの情報が必要になります。 - ドメイン

Zsclaerでは、ユーザーIDは、電子メールアドレスの形式である必要があります。有効なメールアドレスである必要はありませんが、一意であり、メールアドレス形式で利用するドメインが組織に属している必要があります。Oktaで作成するユーザーのドメインはZscalerに登録されている必要があります。ドメインが登録されていない場合は、Zscalerに申請して登録する必要があります。

ZIAの管理ポータルにログインし、「管理」>「会社情報」 から表示された情報を控えておきます。

Oktaの設定(SAML)

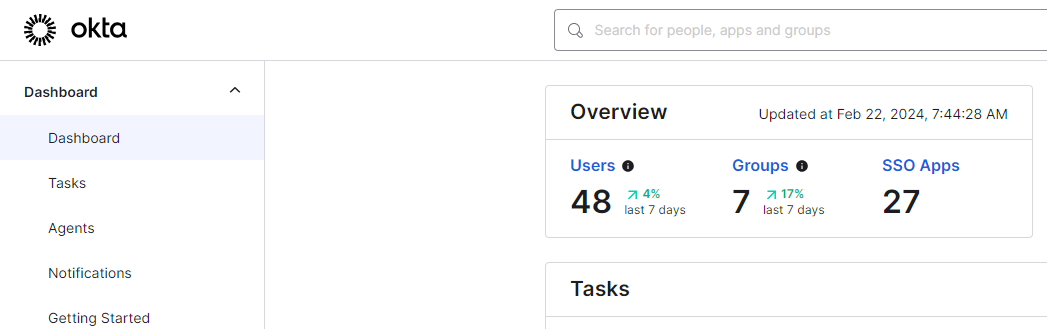

1.Oktaに管理者アカウントでログインします。

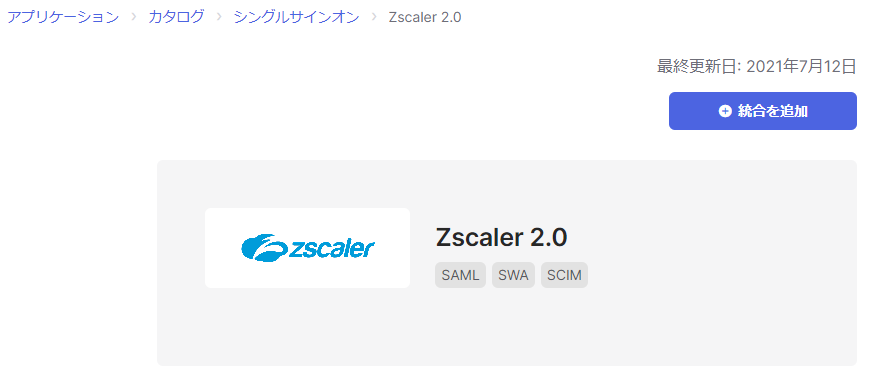

2.「アプリケーション」>「アプリケーション」を選択します。「アプリ・カタログを参照」ボタンを押します。

3.検索ボックスに「zsclaer」と入力し検索します。検索結果から、「Zscaler2.0」を選択します。

4.「統合を追加」ボタンを押します。

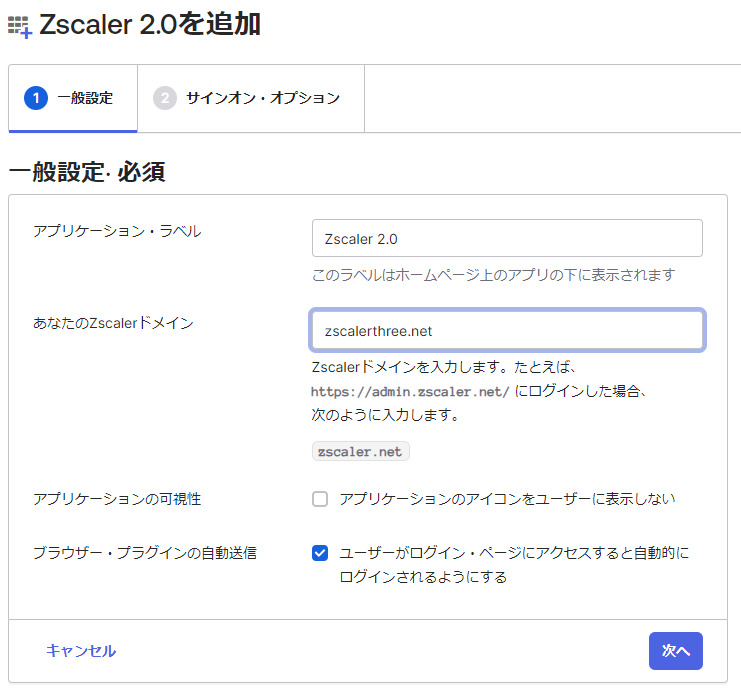

5.「あなたのZscalerドメイン」の欄に、ZIAの環境確認(事前準備)の手順で確認したZscalerドメインを入力します。

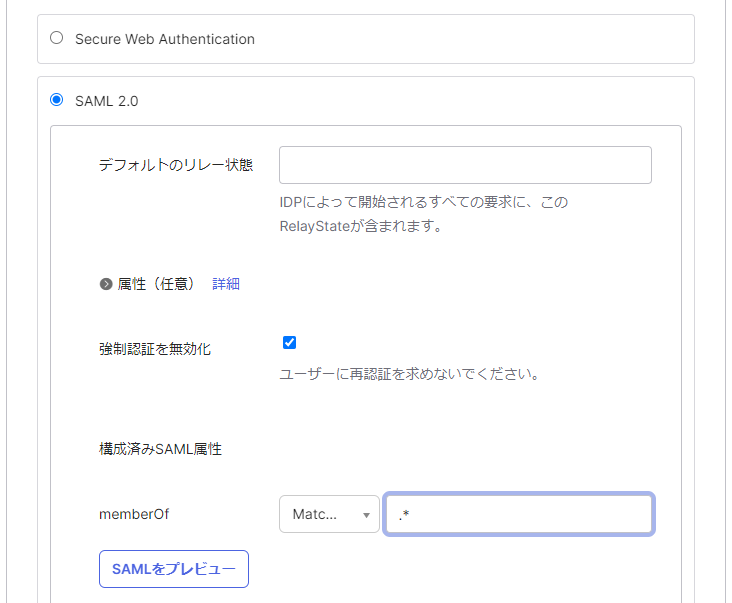

6.「サインオン方法」で、「SAML 2.0」を選択します。

7.「memberOf」のドロップダウンボタンで「Matches regex」を選択し、「.*」(ピリオド、アスタリスク)を入力します。

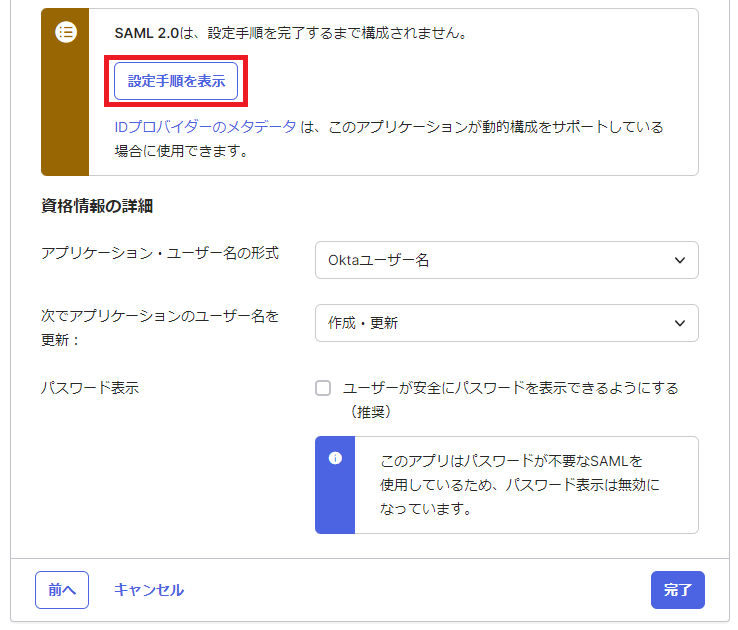

8.「設定手順を表示」ボタンを押します。

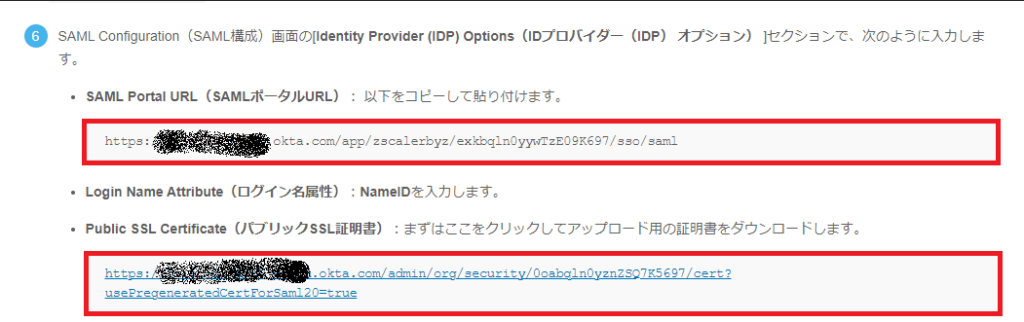

9.ポップアップで別ウィンドウが表示されるので、SAML Portal URL(SAMLポータルURL)に記載のURLをコピーしてメモ帳に貼り付けておきます。

10.Public SSL Certificate(パブリックSSL証明書)に記載のURLからSAMLで利用する証明書を任意の名称で拡張子を.pemにしてダウンロードしておきます。

11.前のウィンドウで「完了」ボタンを押して終了します。

ZIAの設定

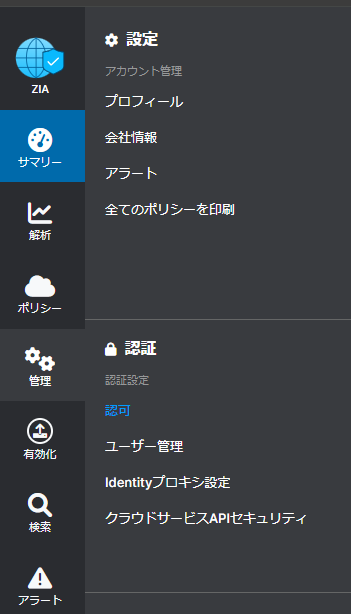

1.ZIAの管理ポータルにログインします。

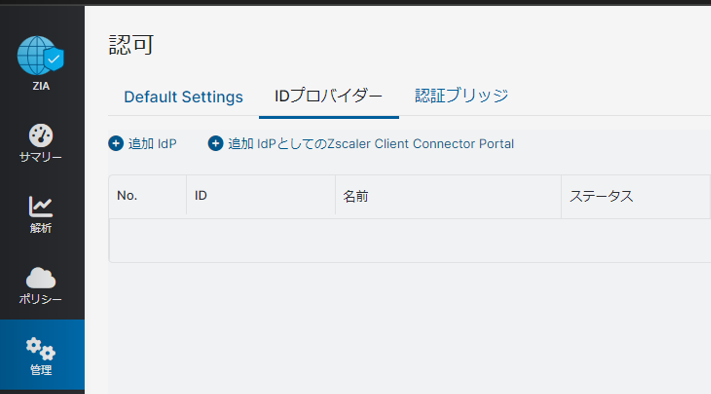

「管理」 > 「認可」 を選択します。

2.「IDプロバイダー」タブで「追加IdP」を押します。

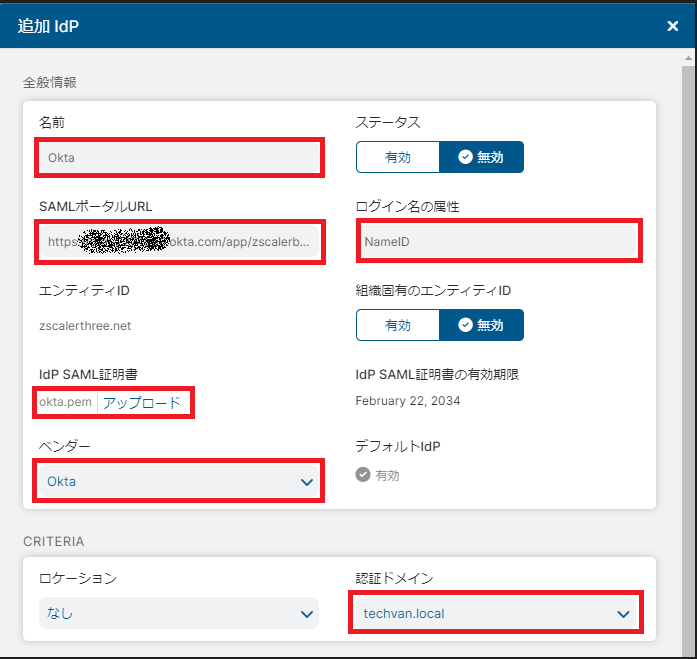

3.以下を設定し、保存します。

「名前」は、IdPの名称など任意で設定します。

「SAMLポータルURL」は、Oktaの設定(SAML)の手順9でコピーしたものを入力します。

「ログイン名の属性」は、「NameID」と入力します。

「IdP SMAL証明書」のアップロードボタンを押して、Oktaの設定(SAML)の手順10でダウンロードしたSAML証明書をアップロードします。

「ベンダー」は、「Okta」を選択します。

「認証ドメイン」は、メールアドレス形式のユーザーIDで利用するドメイン名を選択します。

4.ユーザープロビジョニング方法について設定します。(オプション)

※ユーザー認証はIdPで実施しますが、ユーザーにポリシーを適用するためにZIA側にもユーザーを作成する必要があります。

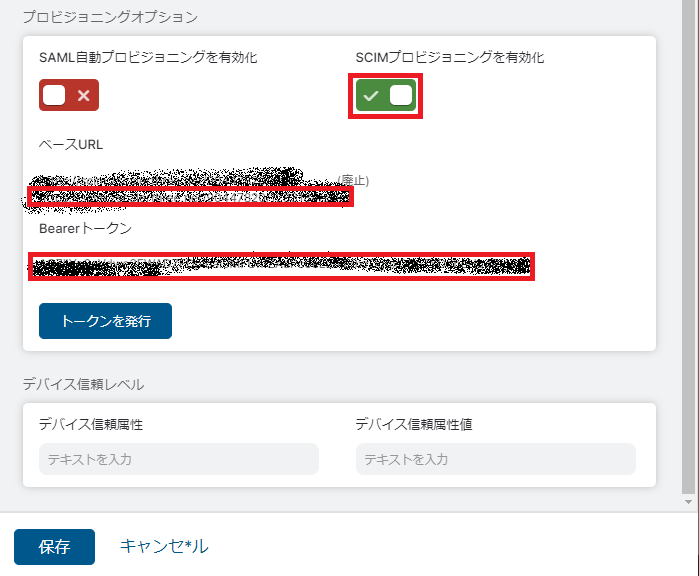

※プロビジョニングの方法は、SAML自動プロビジョニングとSCIMがありますが、ここではSCIMの設定を行います。

登録したIdPの鉛筆マークを押して編集画面に移ります。

5.編集IdP画面で「プロビジョニングオプション」の「SCIMプロビジョニングを有効化」をオンにします。

6.「ベースURL」と「Bearerトークン」をコピーして、メモ帳などに保存しておきます。

7.保存ボタンを押して設定を保存します。

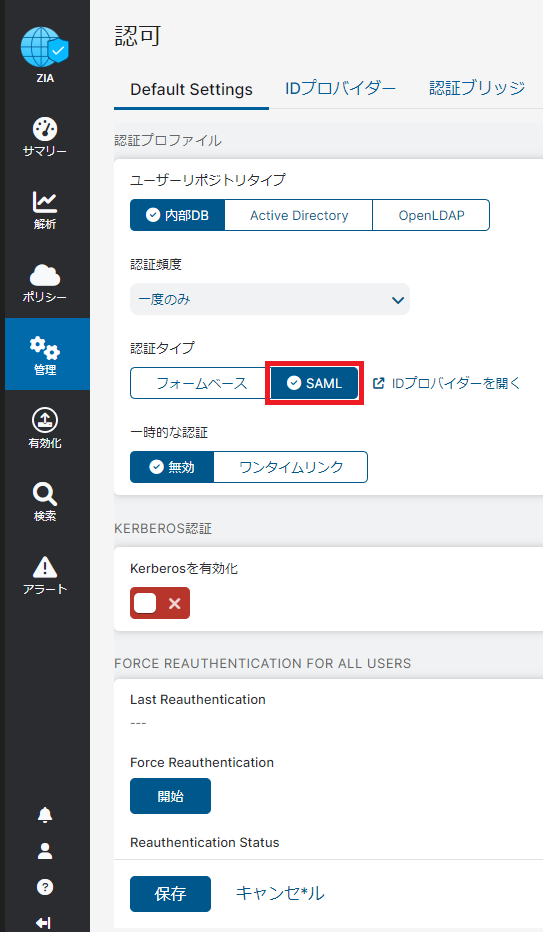

7.「Default Settings」タブで「認証タイプ」をSAMLにし、保存ボタンを押して設定を保存します。

Oktaの設定(SAML/SCIM)

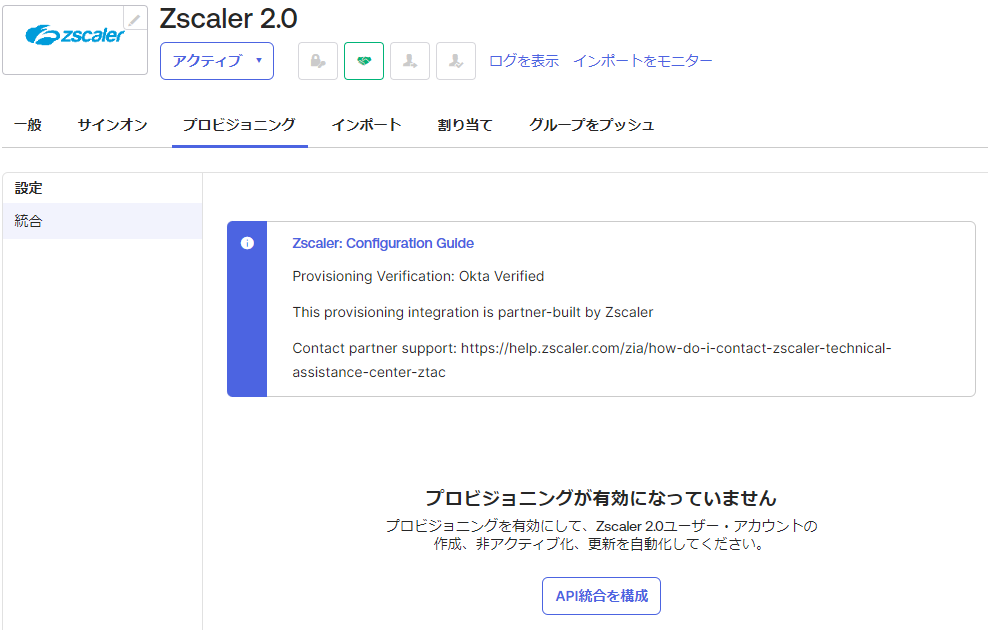

1.「プロビジョニング」タブから「API統合を構成」ボタンを押します。

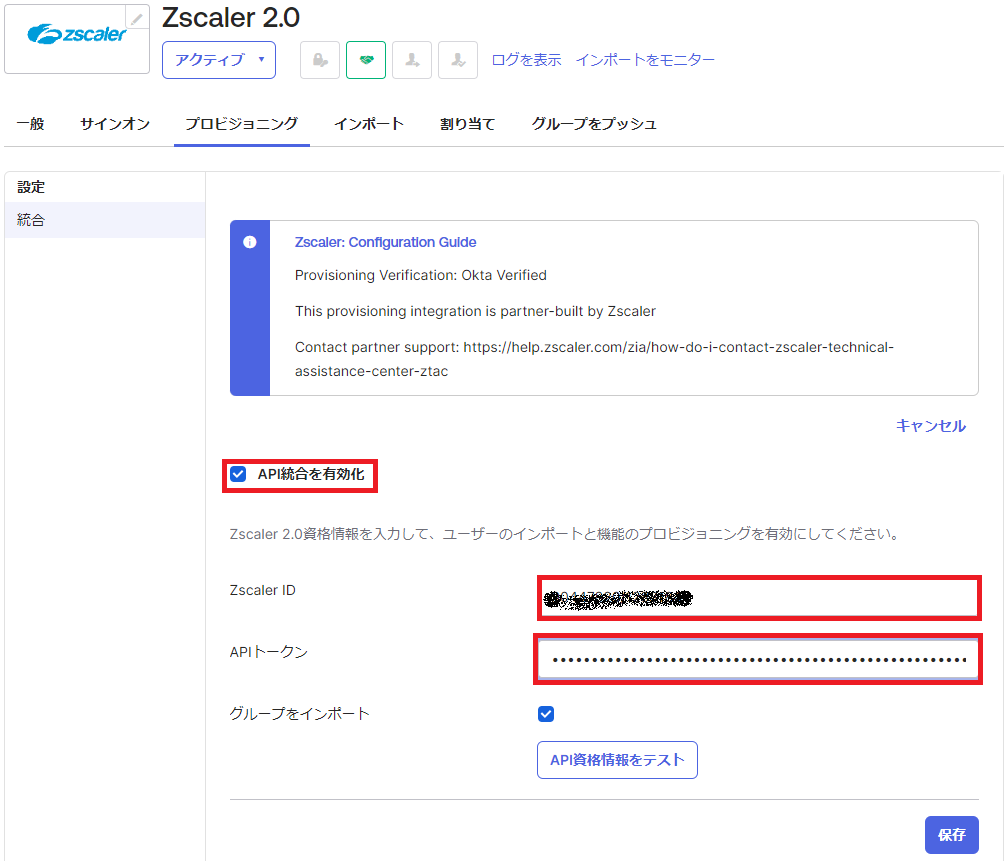

2.「API統合を有効化」にチェックを入れます。

3.「Zscaler ID」にZIAの設定の手順6でコピーしたベースURLのなかの数字の箇所を記載します。

※ベースURLがhttps://scim.zscalerthree.net/1234567/987654/scimの場合、「1234567/987654」を入力します。

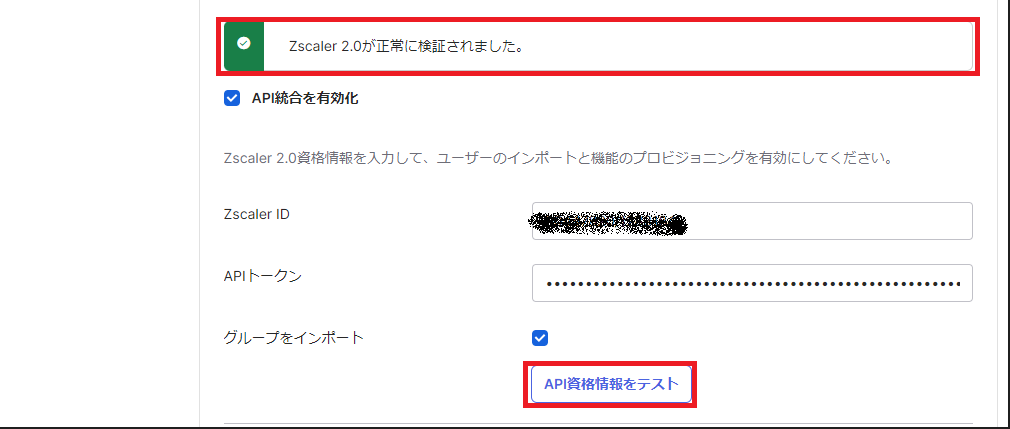

4.「APIトークン」にZIAの設定の手順6でコピーしたBearerトークンの値を貼り付けます。

5.「API資格情報をテスト」ボタンを押して動作検証を実施します。問題ないことが確認できたら保存を押して設定を保存します。

6.「プロビジョニング」タブの左ペインで「アプリへ」を選択し、編集ボタンを押します。

7.「ユーザーを作成」「ユーザー属性を更新」「ユーザーの非アクティブ化」の有効化にチェックを入れて保存します。

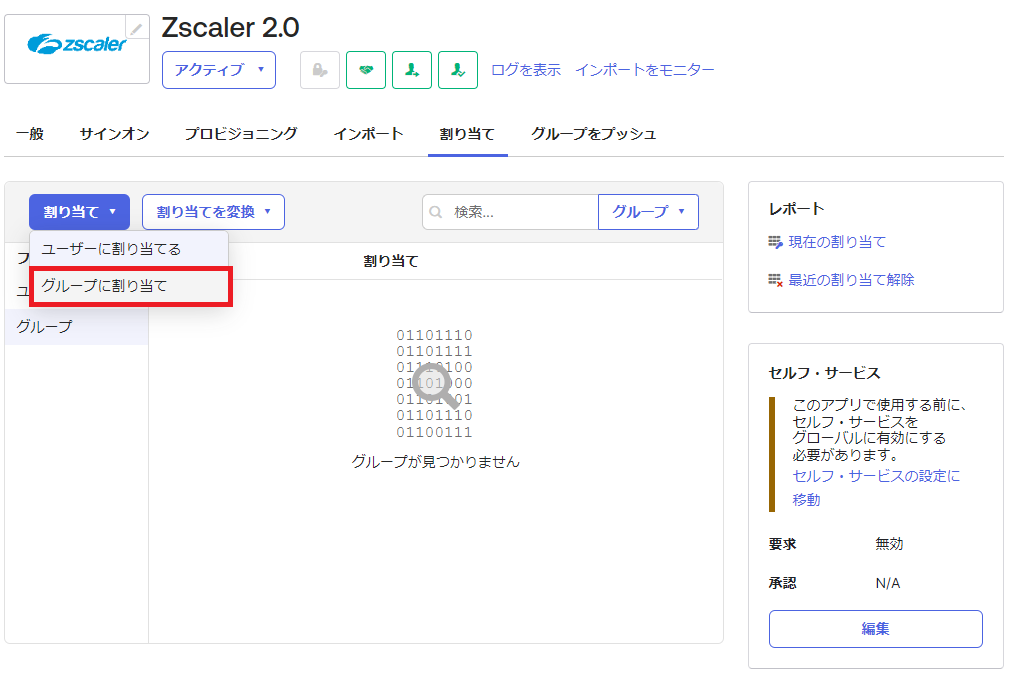

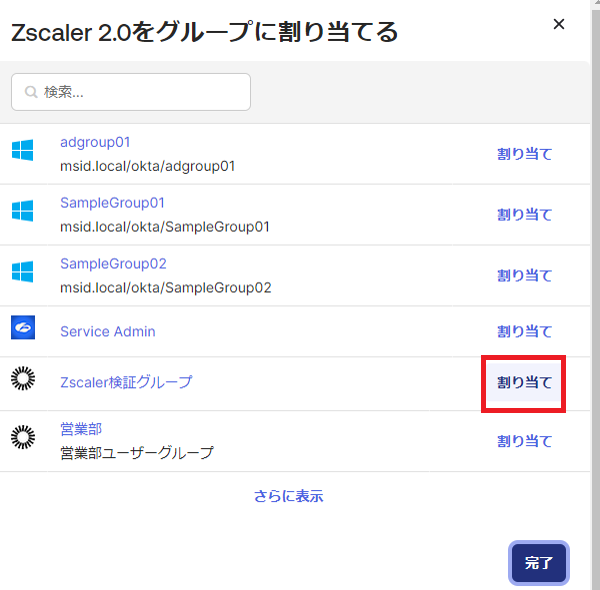

8.ZIAのアプリケーションをOktaで認証を行うユーザー/グループに対して割り当てます。

「割り当て」タブから「割り当て」のプルダウンを押して、「グループに割り当て」を選択します。

9.割り当て対象のグループの「割り当て」ボタンを押します。割り当て済みになったら、完了を押して保存します。

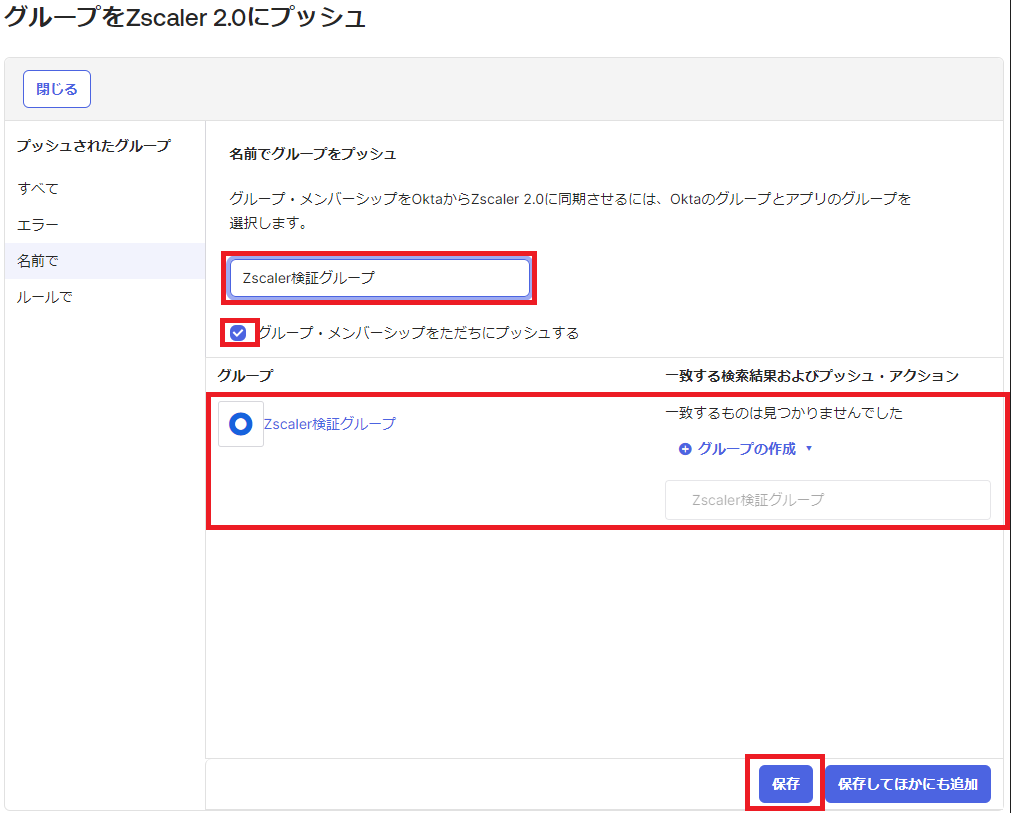

10.SCIMを利用している場合、OktaのユーザーをZIA側にプッシュして登録することができます。

「グループをプッシュ」タブから「グループをプッシュ」のプルダウンを押して、「名前でグループを検索」を選択します。

11.検索ウィンドウで該当のグループ名を入れて検索し、「グループ・メンバーシップをただちにプッシュする」にチェックを入れて保存します。

指定したグループのユーザーがZIA側に同期されて登録されます。

まとめ

- Zscalerはユーザー認証方法としてSAMLに対応しており、OktaとのSAML連携の設定方法について説明しました。

- Zscalerはユーザー管理方法としてSCIMに対応しており、IdPがSCIMに対応している場合は、ユーザー作成、変更、削除もIdP側と同期して自動で行うことが可能です。

今回はZscaler Interenet Access(ZIA)とOktaのSAML連携の設定についてご紹介しました。