Fortigateのサイジング(オフィス設置インターネットGW)

こんにちは。ネットワークソリューション特集 編集部です。

今回は、Fortigateのサイジング(オフィス設置インターネットGW)についてご紹介します。

なお、今回はオフィス設置のインターネットGW想定となります。

ファイアウォールスループット

インターネット回線が1Gbpsの場合はWAN、LAN側の2インタフェース分で最低限スループットの2Gbpsあれば問題ありません。

同じようにインターネット回線が10Gbpsの場合はWAN、LANが10Gインタフェースで最低限のスループット20Gbps必要です。

IPSec VPN スループット、トンネル数(拠点間)

ユーザ数*拠点間リソースアクセス分スループットを計算しましょう。

拠点間トンネル数も現在発売されているモデルでは200以上となっています。

UTMスループット、SSL インスペクションスループット

現在のインターネットトラフィックは80%以上が暗号化されたSSL/TLS通信となっており、UTM(IPS、マルウェア対策、アプリケーション制御、URLフィルタリング)はレイヤー7(アプリケーション層)のため暗号化されていると検査が出来ません。

そのため、UTM機能を利用しての検査はSSL インスペクションスループットに依存する形になります。(80%以上はSSL インスペクションスループット以上のスループットは出ない)

ファイアウォール同時セッション

社内からインターネット向けのセッション数

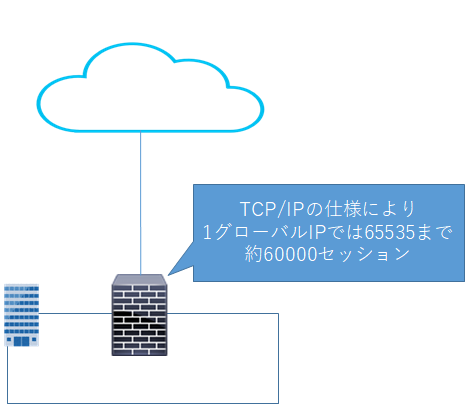

社内からインターネットとの同時セッションを想定しますがまず、TCP/IPの仕様で1グローバルIPではTCPが約60,000セッションが上限となります。

60,000セッション以上を利用したい場合は複数のグローバルIPが必要です。

現在発売されているモデルでは700,000以上となっているため1グローバルIPでの運用は問題ないかと思います。

- 社内デバイスのセッション数の数え方

オフィス全体でのセッション数はWindowsPCであれば「netstat -an」などのコマンドで現在利用しているセッション数を把握できます。

当社PCから実施したところインターネット向けのESTABLISHED、TIME_WAIT状態のセッション数は114となっていました。

(Microsoft365を利用する場合は最低100ぐらいのセッション数を利用します)

当社のケースでは余裕を持ってPC辺り200セッションを確保すればよいかと思います。

DMZ、内部、拠点間通信のセッション数

インターネットインバウンド通信(公開サーバへのアクセス等)、LAN内部通信(DMZにあるサーバへのアクセス等)、拠点間通信でのセッション数を追加します。

リモート接続分

IPSec、SSL-VPN接続のセッション数(ユーザ数*社内リソースアクセス分)を追加します。

合計

社内からインターネット向けのセッション数+DMZ、内部、拠点間通信のセッション数+リモート接続分の合計が同時セッション数のスペックに収まる筐体を選択しましょう。

ファイアウォール新規セッション / 秒

始業時間、昼休み時間明けなど人が動き出す時間帯に新規セッションが増え始めます。

出社タイミングで同時セッション数を測定したようにPCの状況(+ユーザ数)を確認いただくことを推奨します。

SSL-VPN スループット、ユーザ数

SSL-VPNを利用する際はスループット、ユーザ数を確認します。

SSL-VPNスループット分をユーザ数でシェアするためユーザ100で1Gbpsスループットであれば1ユーザ辺り100Mbps。

なお、他のトラフィックが発生していればスループットを落ちていきますのでシビアなリモート環境が必要であれば別回線、SSL-VPN専用筐体を検討します。

メーカスペック資料

まとめ

- インターネット回線をベースにスループットを考える

- UTM機能で検査するときはSSLインスペクションスペックをまずは考える

- 同時セッション数は利用する接続数を洗い出して合計する

- 新規セッション数が少ないと始業時間時にインターネットアクセスが遅くなる可能性がある

- 1筐体で全てを実施すると相対的にスループットを落ちていくため筐体を分ける検討も行う

今回はFortigateのサイジング(オフィス設置インターネットGW)についてご紹介しました。