Zscaler Internet Access(ZIA)でのSAML認証設定

こんにちは。ネットワークソリューション特集 編集部です。

今回はZscaler Internet Access(ZIA)でのSAML認証設定についてご紹介します。

Zscaler Internet Access(ZIA)のSAML設定

1.「管理」-「IDプロバイダー」から新規IdPを追加します。

全般情報のパラメータはXMLインポートに対応していないため、idP側のXMLファイルをパラメータと証明書に分割しての対応が必要です。

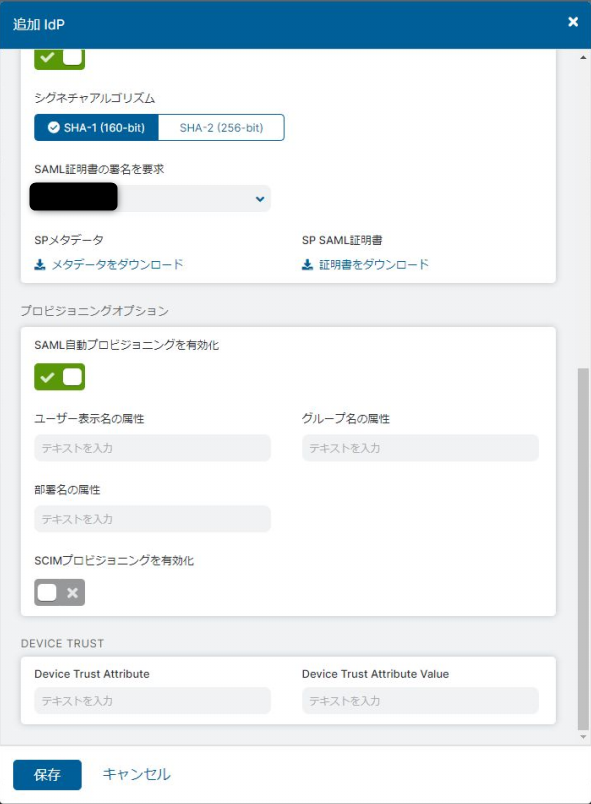

2.「サービスプロバイダー(SP)のオプションで」で証明書のハッシュをSHA-2にしてXMLをダウンロード(必要であれば証明書も)してIdPにインポートします。

3.今回はSAML自動プロビジョニングを有効にします。

完了後に保存します。

4.認証プロファイルの「認証タイプ」をSAMLにして保存します。

以上で完了となります。

注意点

IdPのドメインをバイパス設定に追加しない場合は無限ループになり認証が失敗します。

SAML以外のユーザ認証

SAML以外の認証方法は下記に対応しています。

- ローカルDB

- Oneタイムパスワード/Link

- AD/LDAP

ユーザプロビジョニング(ユーザ情報の更新タイミング)

認証とは別にZIA側にユーザ作成(プロビジョニング)をする必要があります。

SAML自動プロビジョニング

先程設定した、SAML自動プロビジョニングはSAML認証実施時に属性情報が更新される方式です。

- ZIA側にユーザ情報が無ければSAMLからの情報でユーザ作成する

- ZIA側と属性情報の差異があればSAMLからの情報で上書きする

- SAMLでユーザがいなければZIA側のユーザを削除する

Zscaler Client Connectorを利用やブラウザでも認証期限パラメータが長いとユーザ属性が更新されずにポリシーが反映されません。

認証プロトコルとは別にユーザプロビジョニング方法についても検討が必要です。

SAML認証を利用する場合は、idP側はSCIMに対応していることが多いためSCIM利用すると良いかと思います。

その他のプロビジョニング方法

SAML以外のユーザプロビジョニングとしては下記に対応しています。

- 手動

- CSV

- AD/LDAP

- Authentication Bridge(AD Connector的な仮想サーバ)

- SCIM

ADディレクトリサービスを基にした、AzureADと連携する事例が多いです。

まとめ

今回はZscaler Internet Access(ZIA)でのSAML認証についてご紹介しました。

- SAML認証とは別にユーザプロビジョニング方法を検討する必要がある

- ZIAはSAMLのXMLインポートに対応していない

- ZIAは主要な認証プロトコル、ユーザプロビジョニングに対応している