OCIフェデレーション ADFSを用いたOCIコンソールへのログイン 第2部

こんにちは。Oracle Cloud Infrastructure(OCI)特集 編集部です。

前回の記事でOCIフェデレーションに必要なIdP(ADFSサーバ)の作成手順を記載しました。今回はADFSを用いたOCIコンソールへのログインについての第2部の記事となり、構築済みのADFSとOCIのフェデレーション設定を行っていきます。

AD及びADFSの構築手順については第1部の記事にまとめていますので、そちらもご参照ください。

参照:OCIフェデレーション ADFSの資格情報を用いたOCIコンソールへのログイン 第1部

1章 OCI フェデレーション作成事前準備

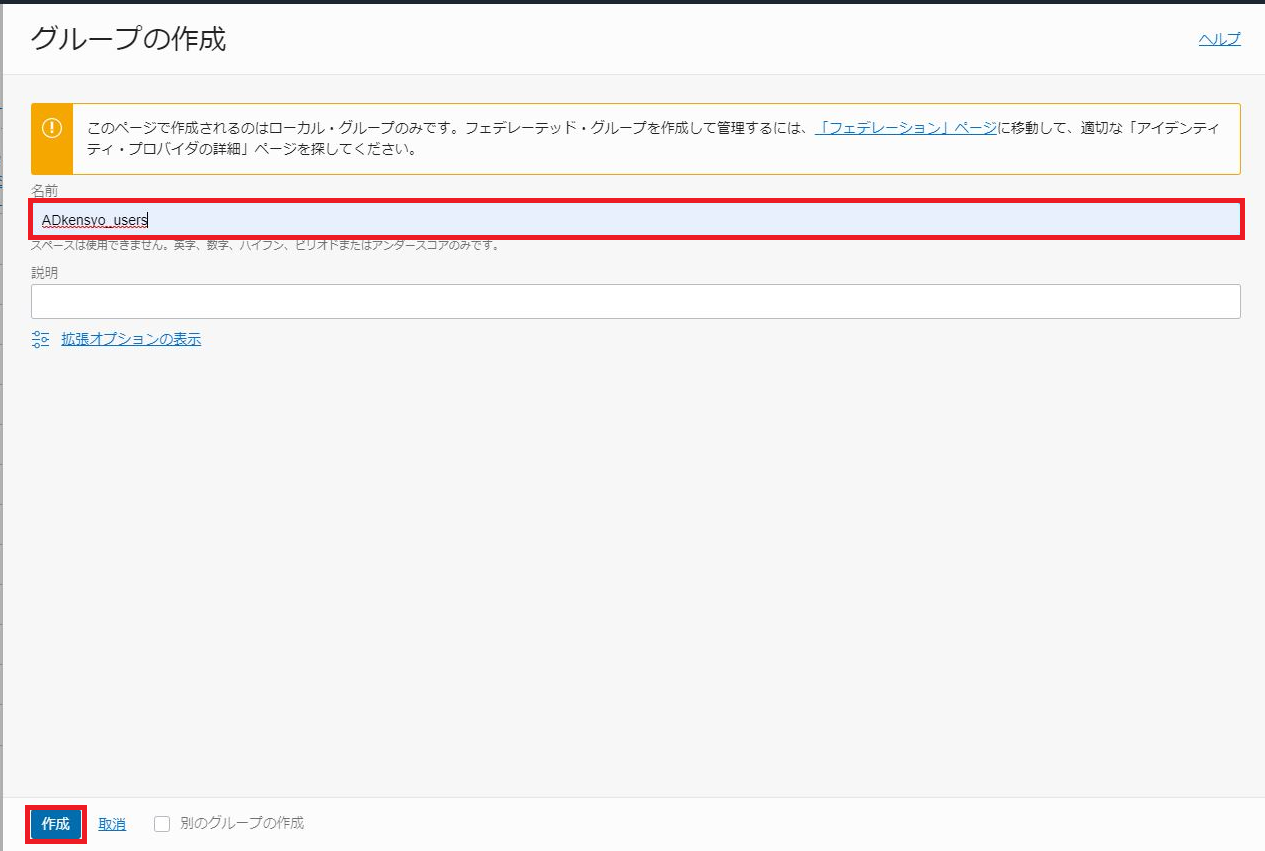

①OCI グループの作成

フェデレーションを構成する上で、OCIコンソールへログインする資格情報はADのグループを用いることとなります。

そのADのグループとマッピングさせるグループをOCI上に作成します。

1. OCIコンソールへログインし「アイデンティティとセキュリティ」から「グループ」を選択します。

2. 「グループの作成」を選択します。

3. 「名前」に任意の値を入力し、「作成」を選択します。

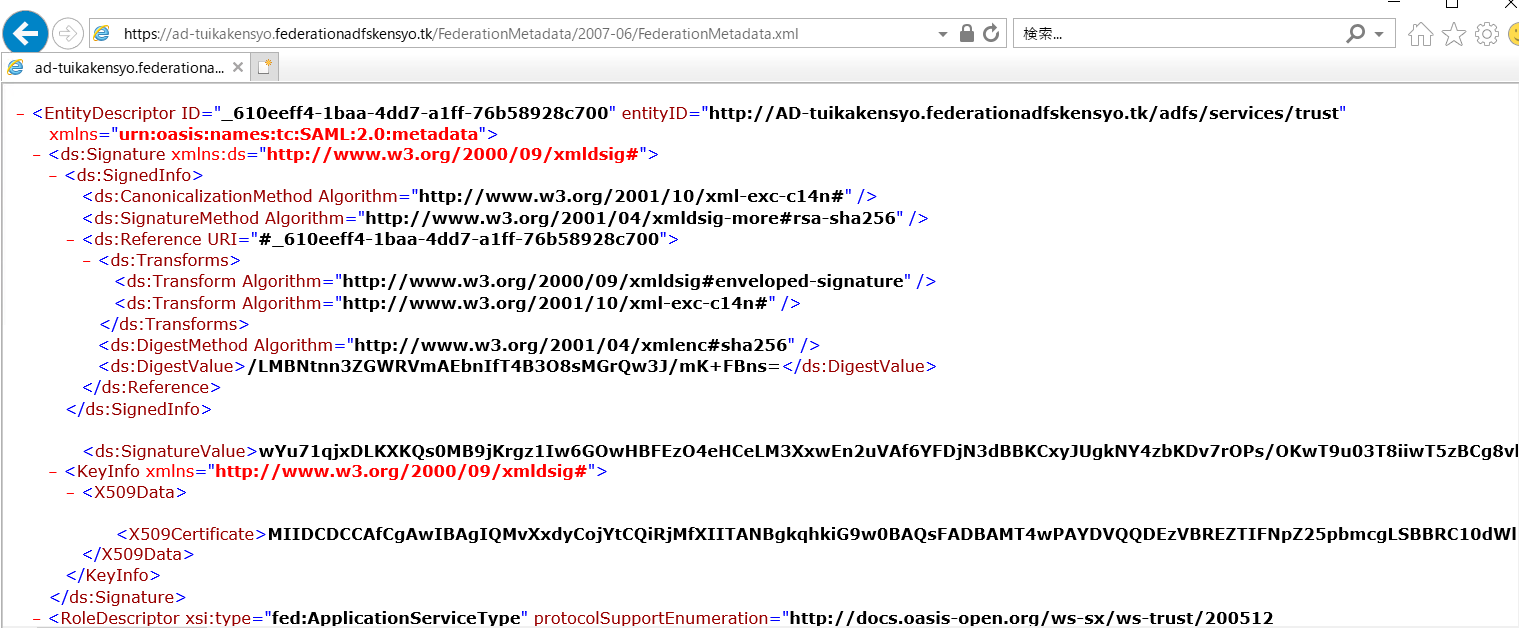

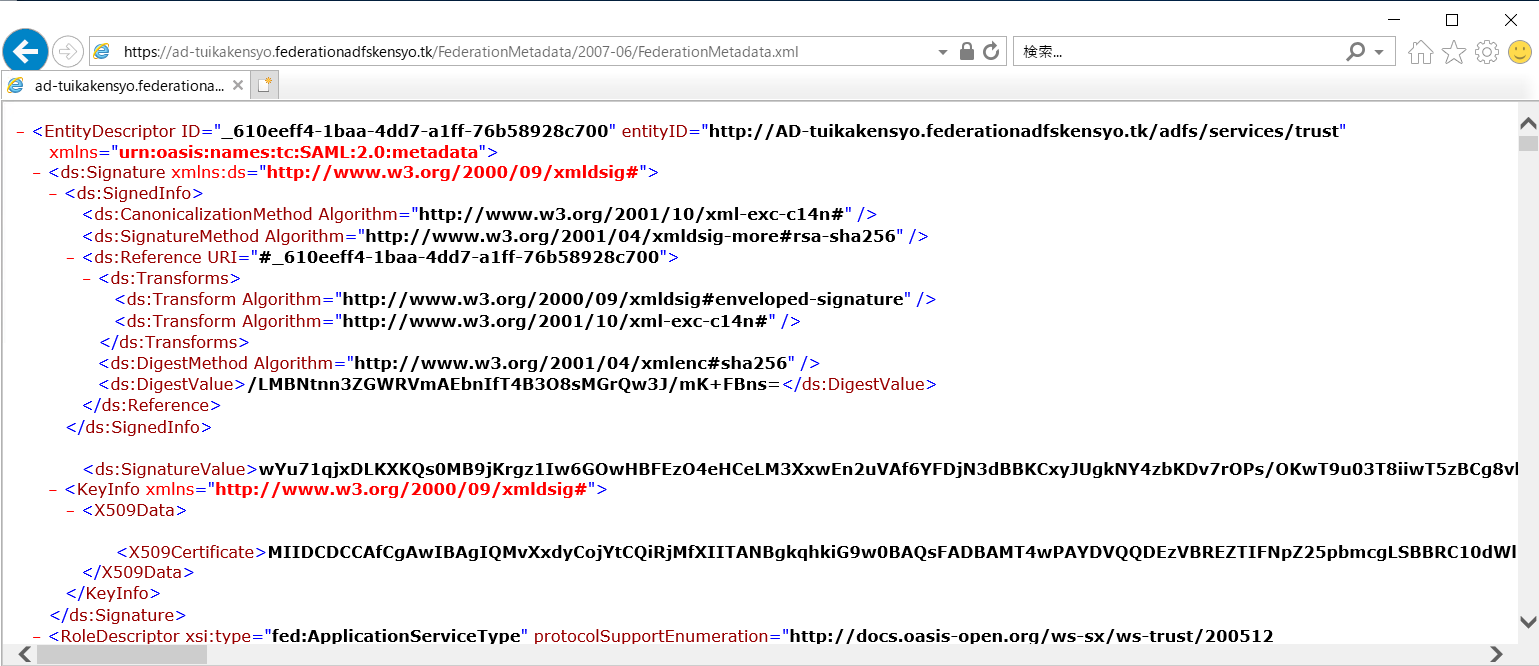

②ADFSサーバのSAMLメタデータ取得

OCIフェデレーションを構築する際にADFSサーバのメタデータを指定する必要がありますので、あらかじめ取得しておきます。

1. ADFSサーバへ名前解決ができる環境から、ブラウザを開き以下URLへ移動します。

URL:https://<yourservername>/FederationMetadata/2007-06/FederationMetadata.xml

※<yourservername>部分をADFSサーバのFQDNに変換してください。

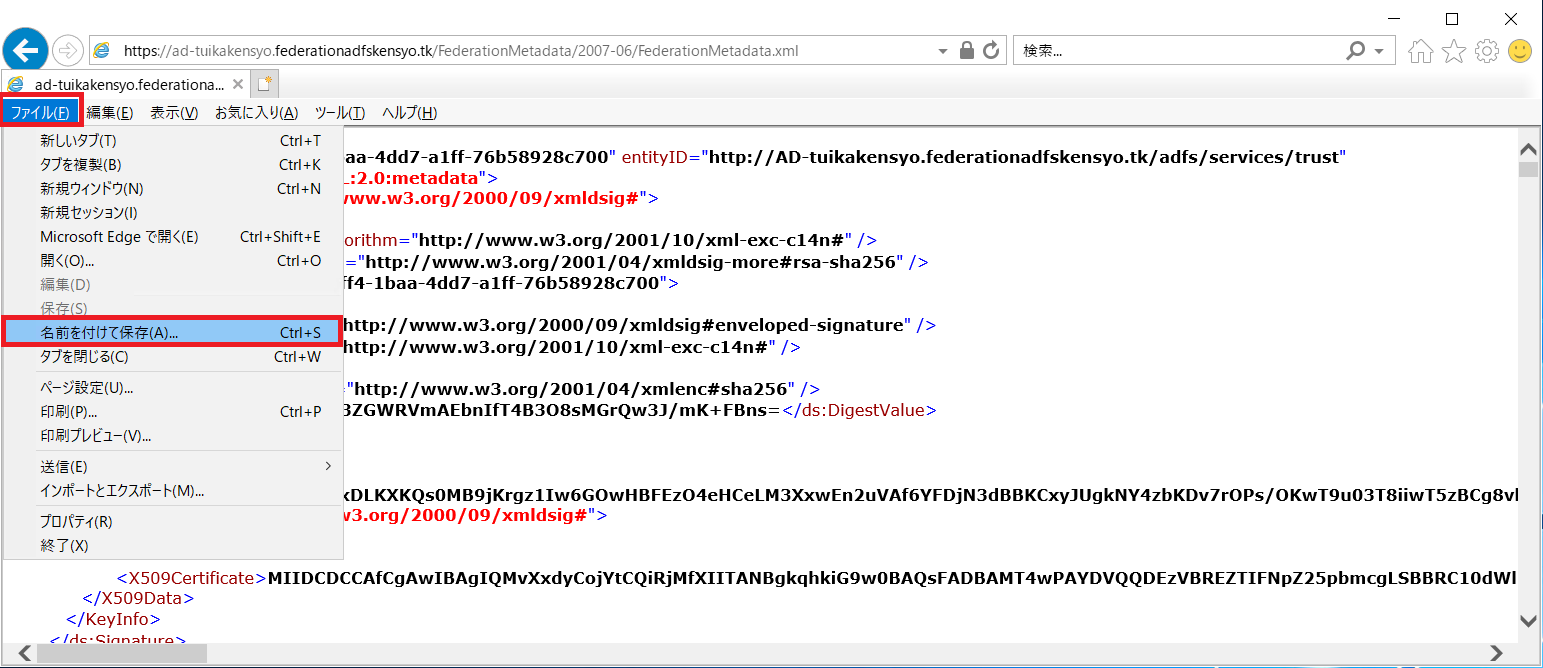

2. 「ファイル」タブから、「名前を付けて保存」を選択します。拡張子をXML形式で任意の場所に保存します。

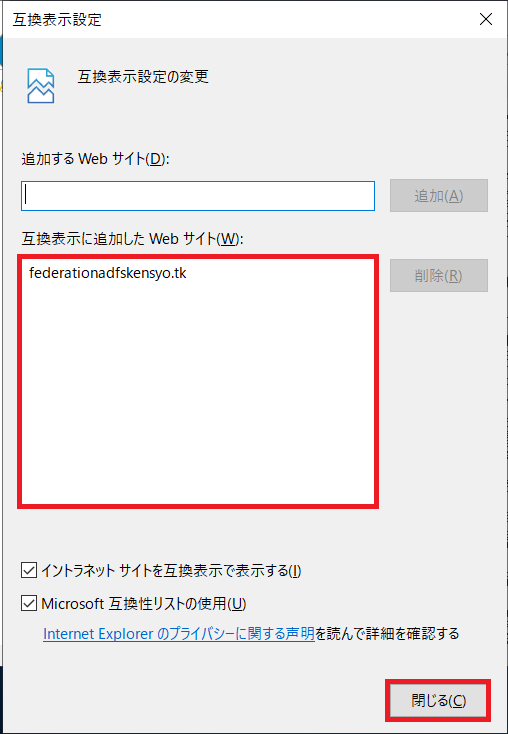

※注意:上記URLへ移動した際に文字化けする場合はブラウザの互換表示設定を変更する必要があります。(Internet Explorerの手順となります。)

Ⅰ. ブラウザの設定ボタンをクリックし「互換表示設定」を選択します。

Ⅱ. 「追加するWebサイト」欄にADFSサーバのドメイン名を入力し、「追加」をクリックします。

Ⅲ. 「互換表示に追加したWebサイト」に追加されたことを確認し、「閉じる」をクリックします。

Ⅳ. 文字化けが直っていることを確認します。

2章 OCI フェデレーション作成

①フェデレーションの作成

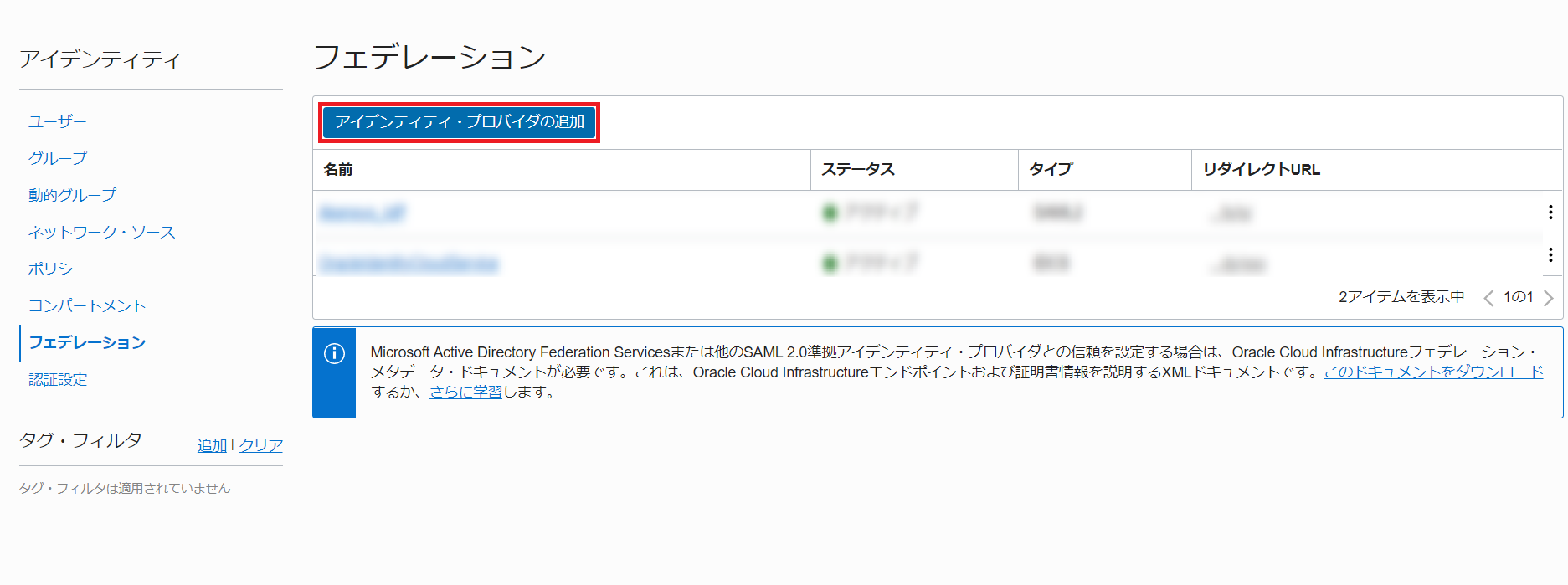

1. OCIコンソールへログインし「アイデンティティとセキュリティ」から「フェデレーション」を選択します。

2. 「アイデンティティ・プロバイダの追加」を選択します。

3. 以下の通り設定します。

・「名前」:任意の値を入力します。今回は「AD_tuikakensyo_IdP」としました。

・「説明」:任意の値を入力します。(必須項目です。)

・「タイプ」:今回は「Microsoft Active Directory Federation Service (ADFS)」を選択します。

・「FederationMetadata.xmlドキュメントを~」:1章 ②ADFSサーバのSAMLメタデータ取得で取得したXMLファイルをアップロードします。

・「アサーションの暗号化」:今回のように自己証明書を作成した場合、チェックを入れます。

・「強制認証」:任意でチェックを入れます。

※「強制認証」にチェックを入れるとログイン時必ずADFSの認証が必要になります。逆にチェックを入れない場合、一度認証を完了すると2回目以降の認証が不要となります。

4. 「続行」を選択します。

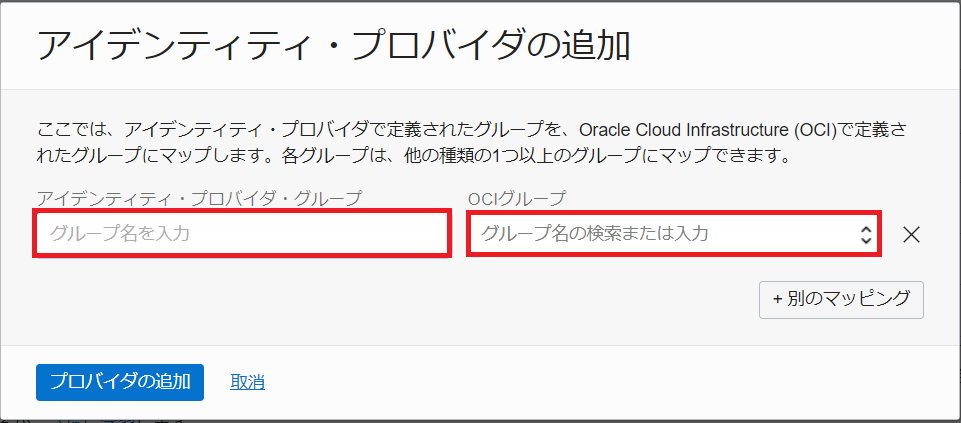

5. 以下の通り設定します。

・「アイデンティティ・プロバイダ・グループ」:OCIへログインするユーザが所属する、AD上のグループ名を入力します。

・「OCIグループ」:1章 ①OCI グループの作成で作成したOCI上のグループ名を入力します。

6. 「プロバイダの追加」をクリックします。

3章 ADFSのリライイング・パーティとしてOCIを追加

OCIのフェデレーション・メタデータをダウンロードし、ADFSサーバへアップロードします。

①OCI フェデレーション・メタデータのダウンロード

1. OCIコンソールへログインし「アイデンティティとセキュリティ」から「フェデレーション」を選択します。

2. ⓘマークに記載されている、「このドキュメントをダウンロード」をクリックします。

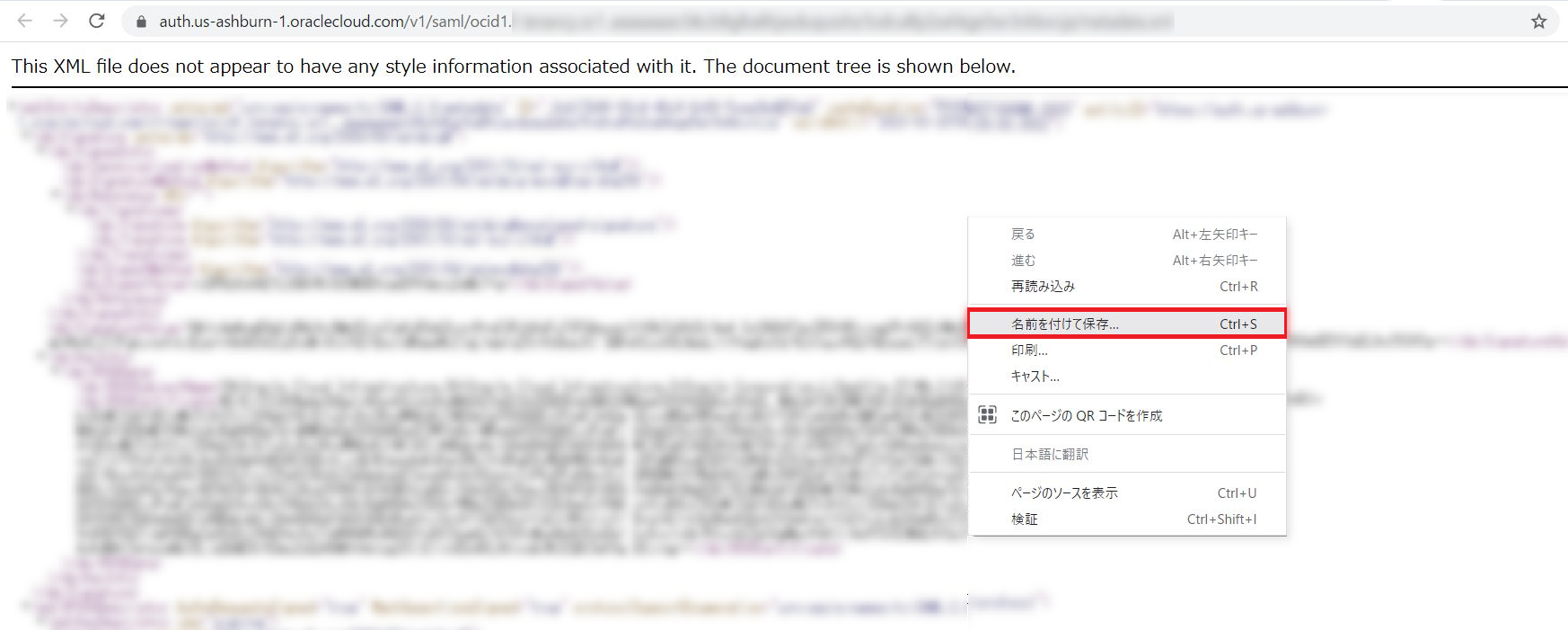

3. 移動したページで右クリックし、「名前を付けて保存」を選択します。拡張子をXML形式で任意の場所に保存します。

②ADFSサーバへのアップロード

1. ADFSサーバへログインします。

2. サーバーマネージャーを起動し、「ツール」から「AD FSの管理」を選択します。

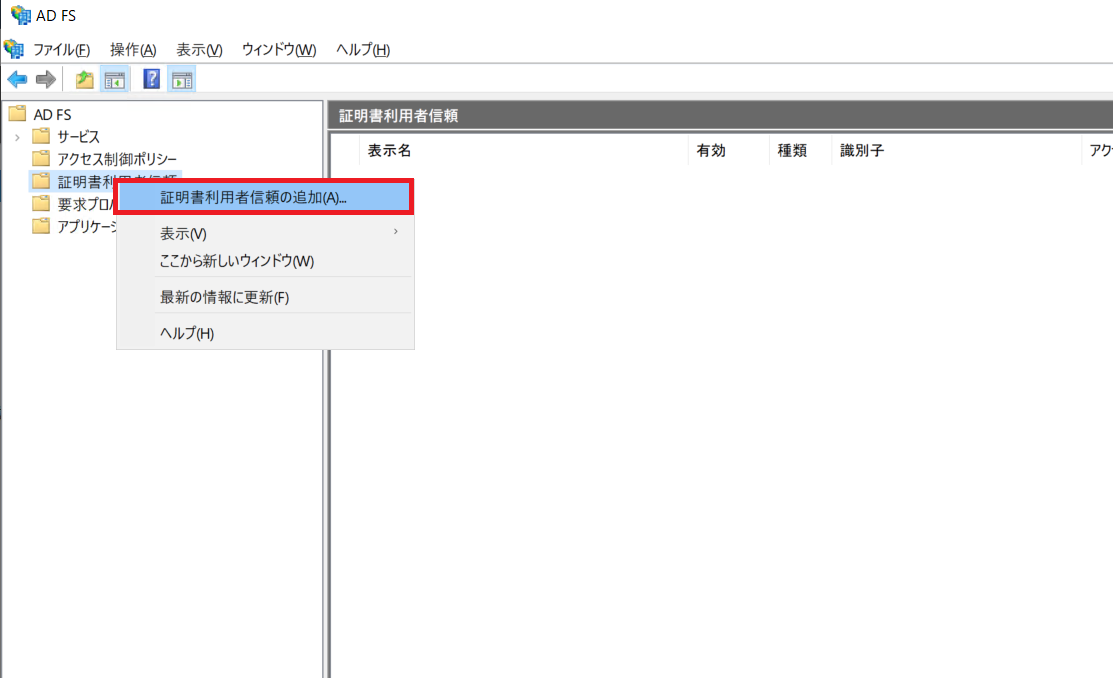

3. 「証明書利用者信頼」を右クリックし、「証明書利用者信頼の追加」を選択します。

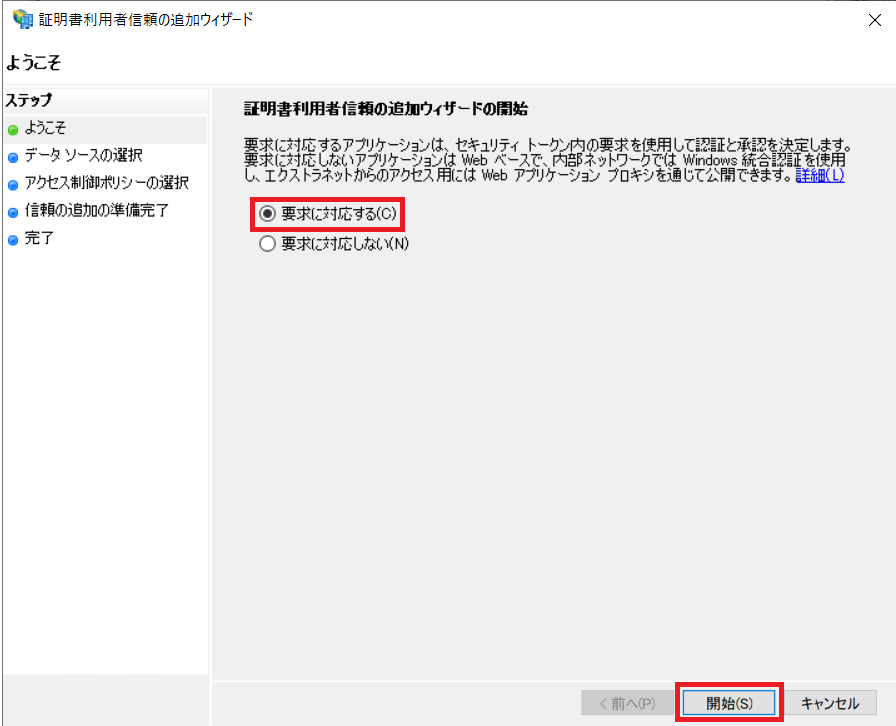

4. 「要求に対応する」にチェックが入っていることを確認し「開始」を選択します。

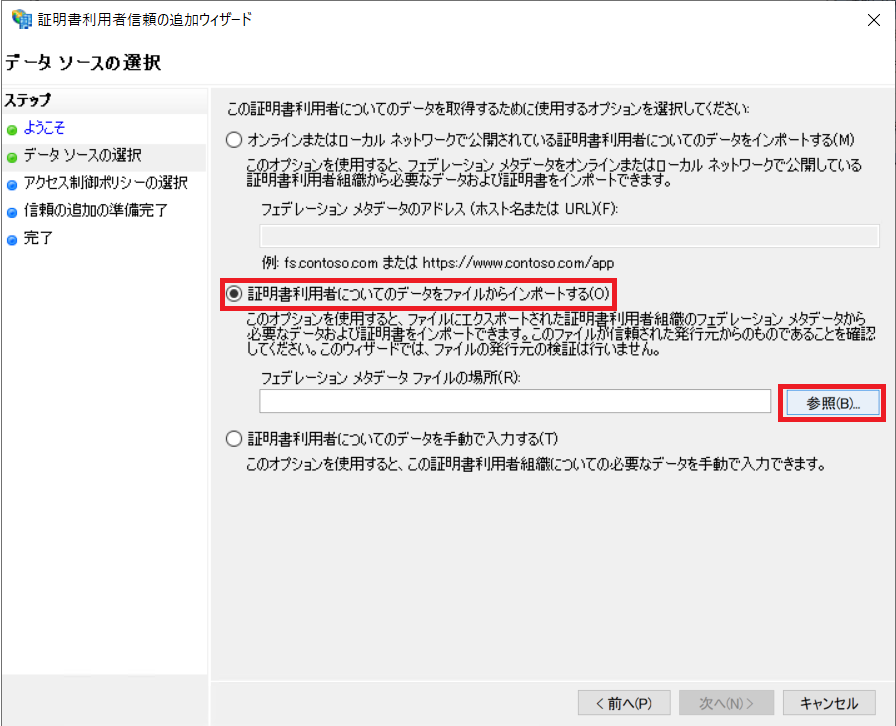

5. 「証明書利用者についてのデータをファイルからインポートする」にチェックをいれ、「参照」から①OCI フェデレーション・メタデータのダウンロードでダウンロードしたXMLファイルをアップロードします。「次へ」をクリックします。

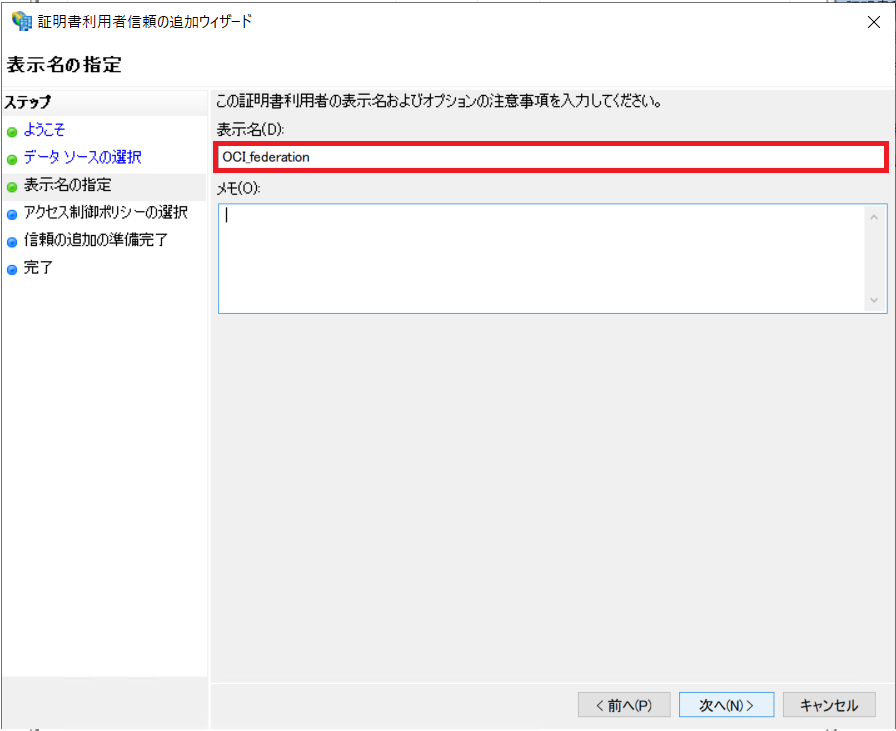

6. 「表示名」に任意の値を入力します。「次へ」をクリックします。

7. 「すべてのユーザーを許可」を選択し、「次へ」をクリックします。

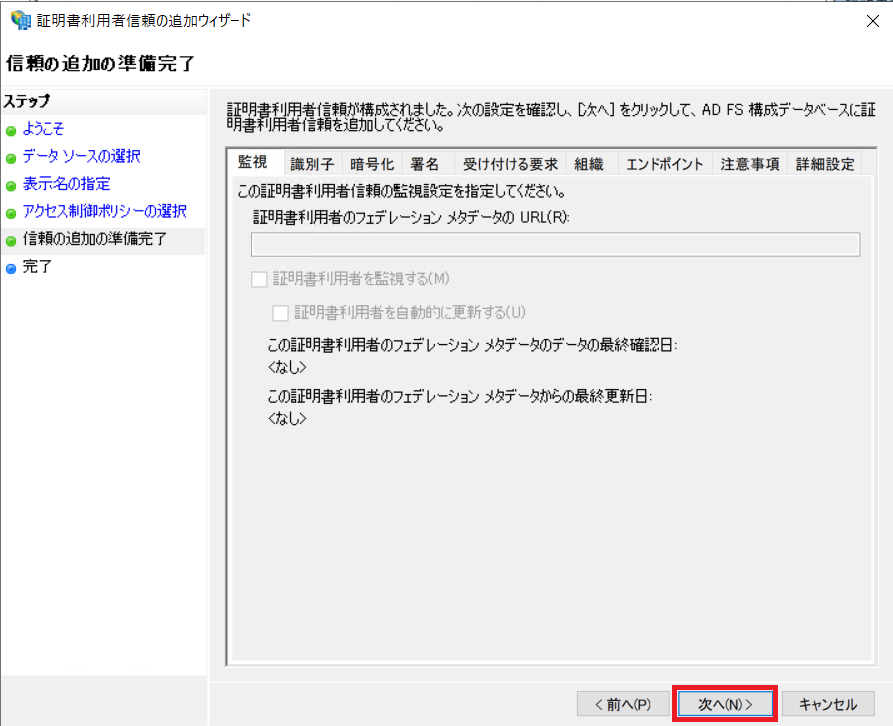

8. 設定内容を確認し、「次へ」をクリックします。

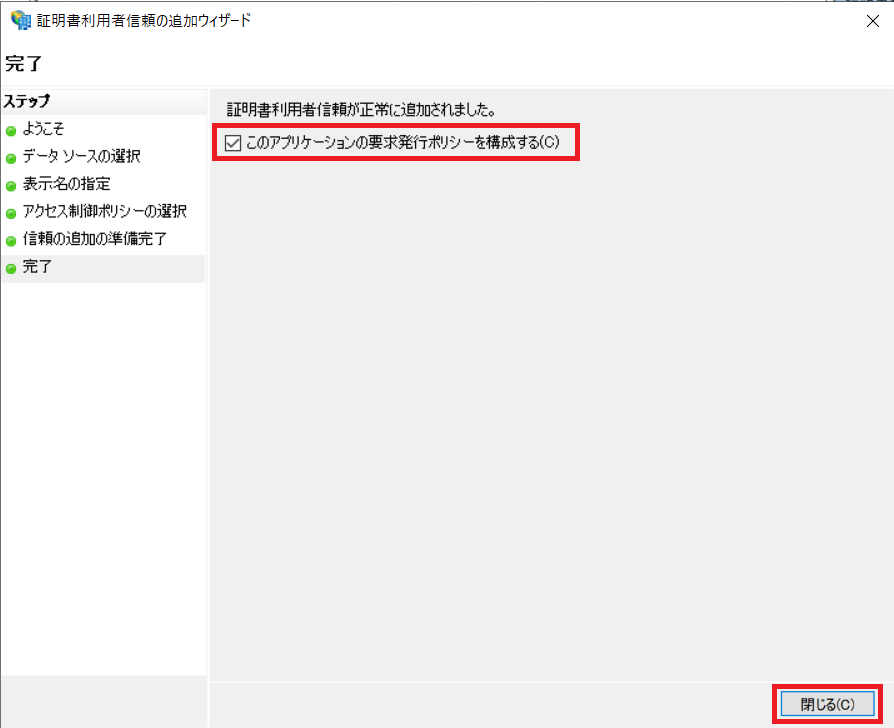

9. 「このアプリケーションの要求発行ポリシーを構成する」にチェックが入っていることを確認し、「閉じる」をクリックします。

③要求発行ポリシーの編集

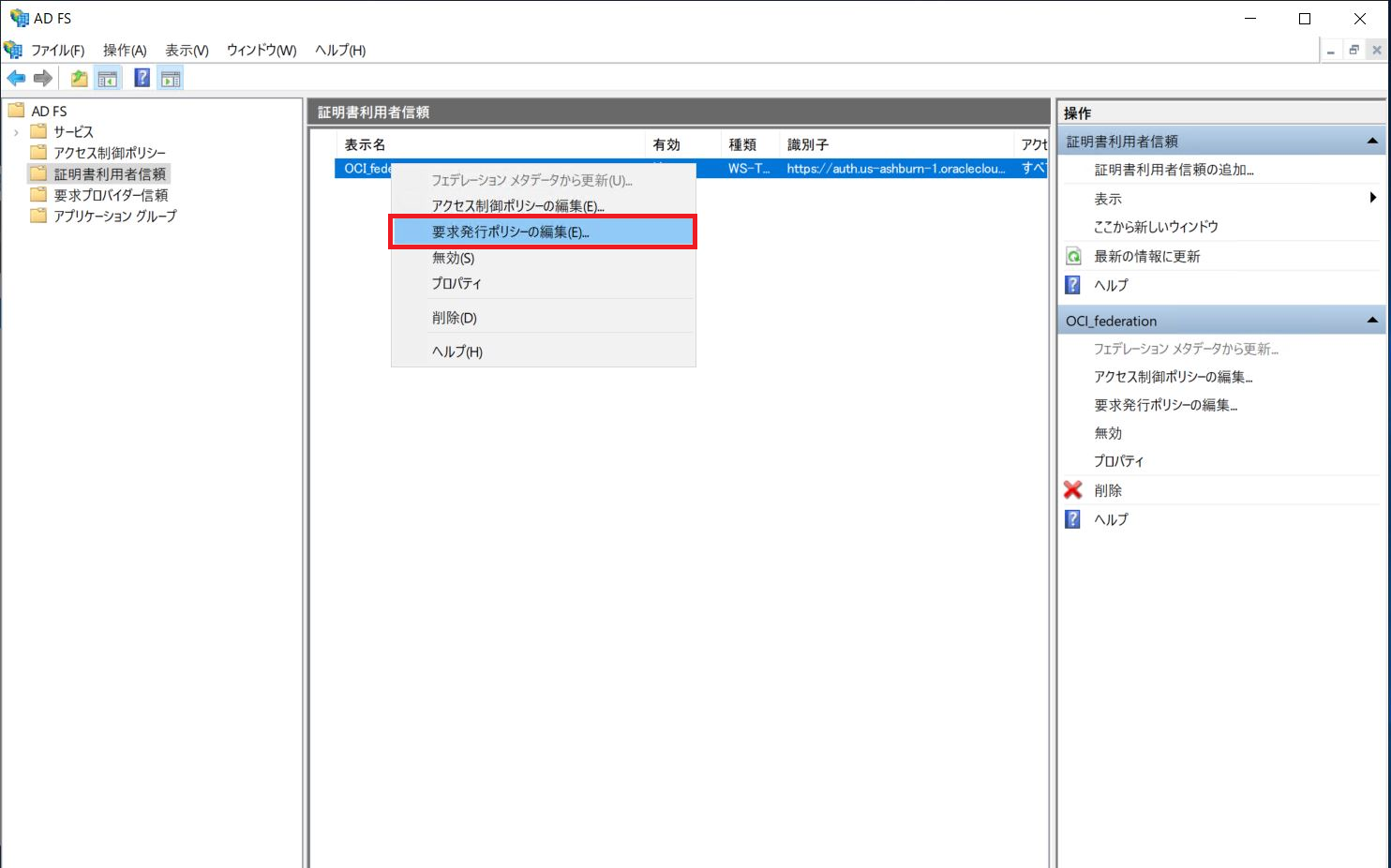

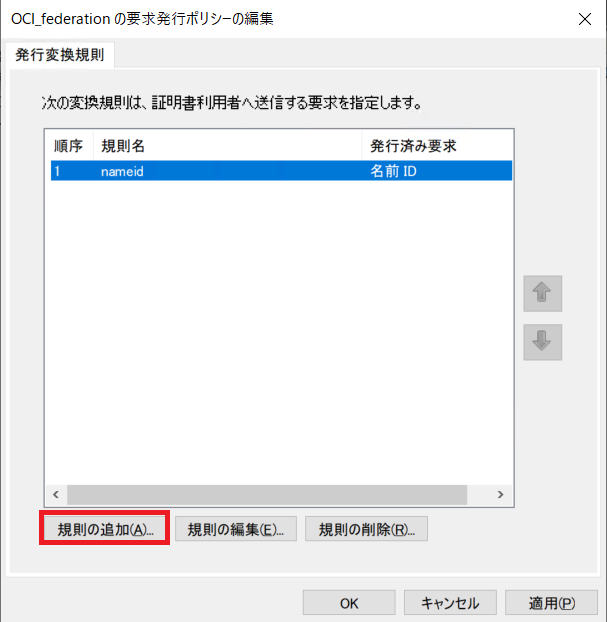

1. ②ADFSサーバへのアップロードで作成した「証明書利用者信頼」を右クリックし、「要求発行ポリシーの編集」を選択します。

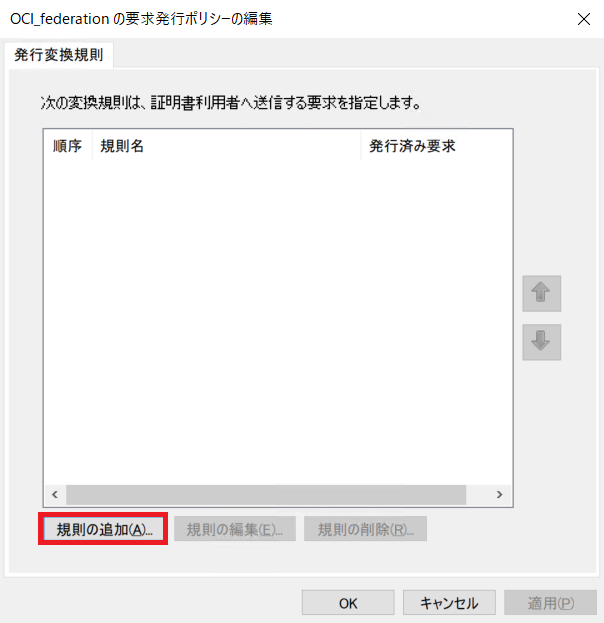

2. 「規則の追加」を選択します。

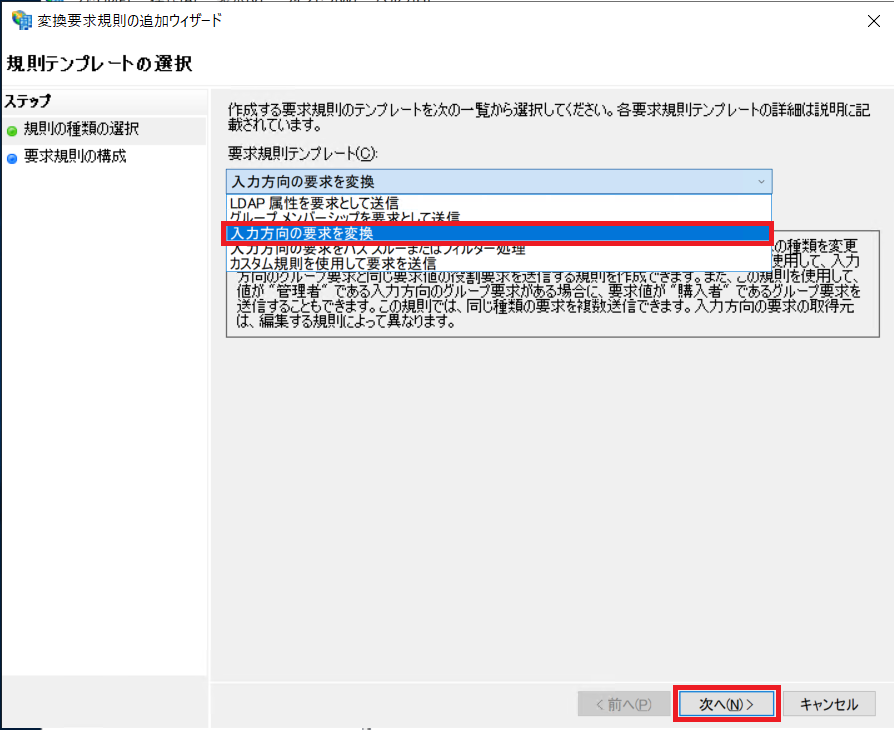

3. 「要求規則テンプレート」のプルダウンから「入力方向の要求を変換」を選択します。

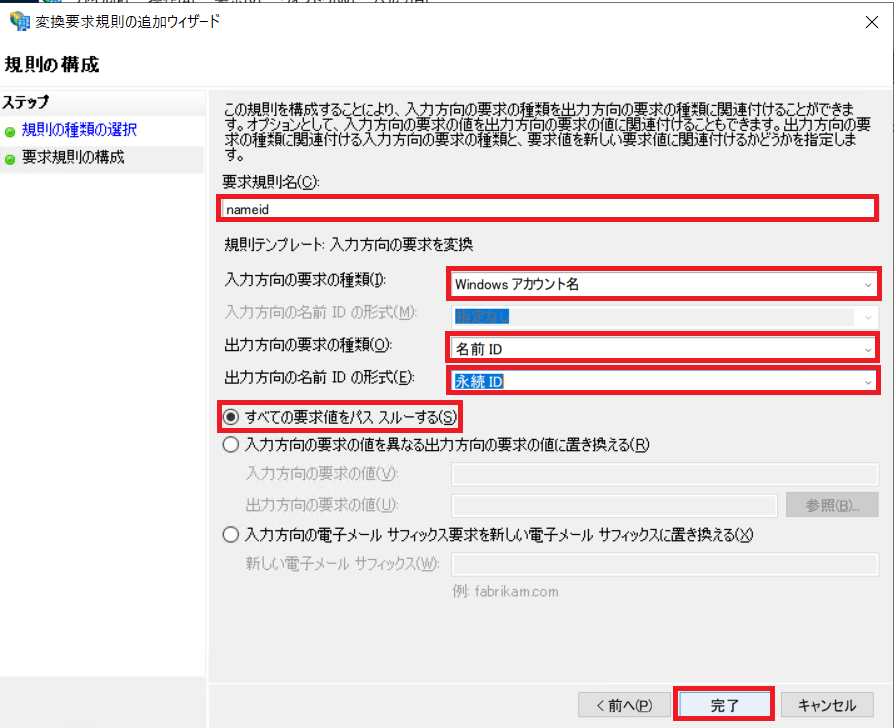

4. 以下の通り設定し、「完了」をクリックします。

・「要求規則名」:任意の値を入力します。

・「入力方向の規則」:「Windowsアカウント名」を選択します。

・「出力方向の要求タイプ」:「名前ID」を選択します。

・「出力方向の名前ID形式」:「永続ID」を選択します。

・「すべての要求値をパス スルーする」にチェックを入れます。

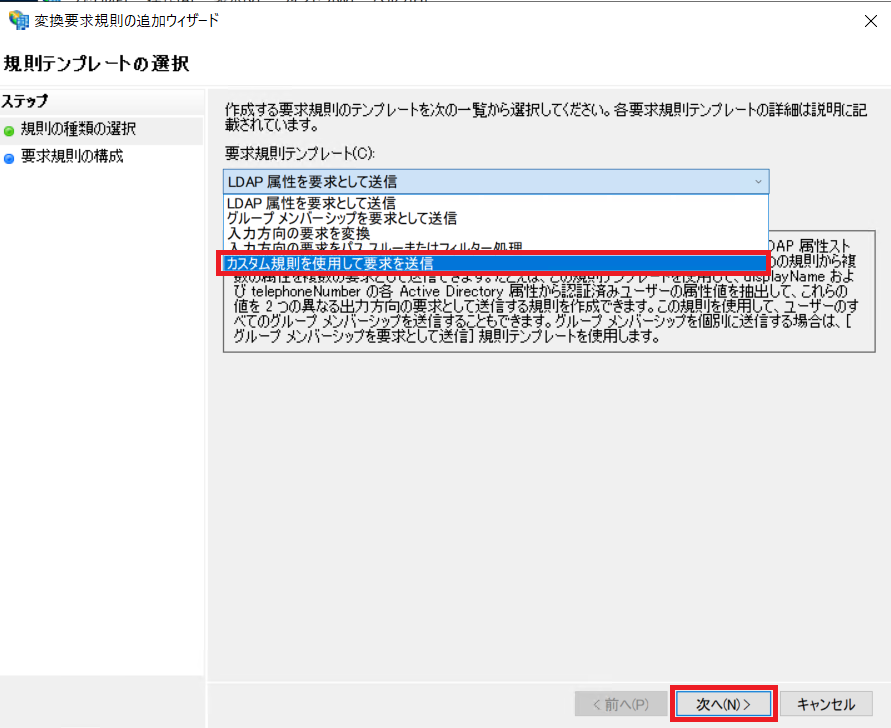

5. 再度「規則の追加」を選択します。

6. 「要求規則テンプレート」のプルダウンから「カスタム規則を使用して要求を送信」を選択します。

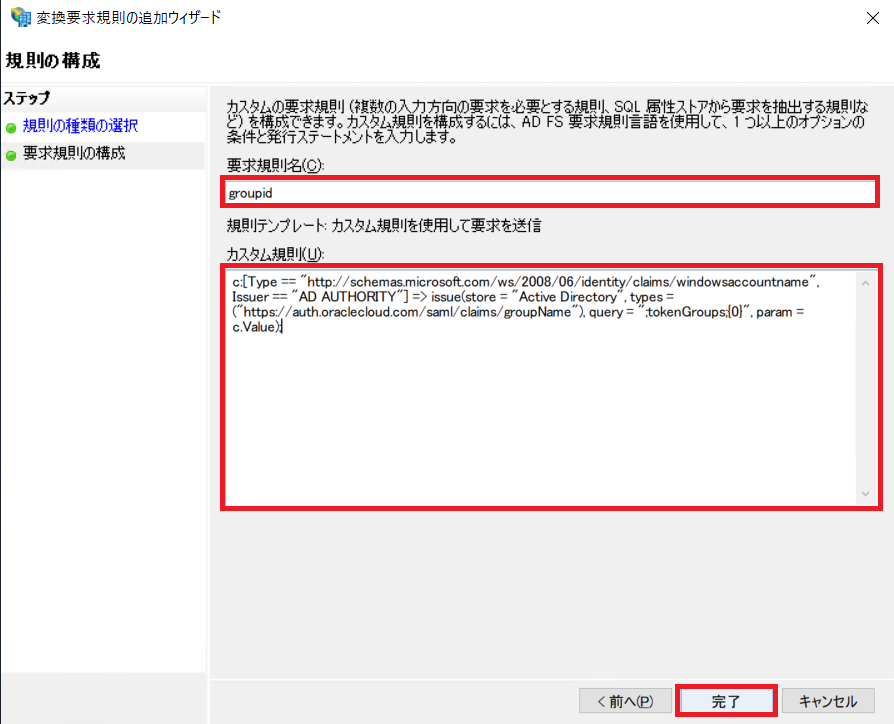

7. 以下の通り設定し、「完了」をクリックします。

・「要求規則名」:任意の値を入力します。

・「カスタム規則」:以下の値を入力します。

———–

c:[Type == “http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname”, Issuer == “AD AUTHORITY”] => issue(store = “Active Directory”, types = (“https://auth.oraclecloud.com/saml/claims/groupName”), query = “;tokenGroups;{0}”, param = c.Value);

———–

※注意:手順「7.」はADのグループ数が100未満の場合の手順となります。グループ数が100以上あるの場合の手順は以下リンクをご参照ください。

リンク:Microsoft Active Directoryのフェデレート

4章 OCIコンソールログイン確認

①ADFS認証を利用したOCIコンソールへのログイン

1. URL「https://www.oracle.com/cloud/sign-in.html」へ移動します。

2. 自身のテナント名を入力し、「Next」をクリックします。

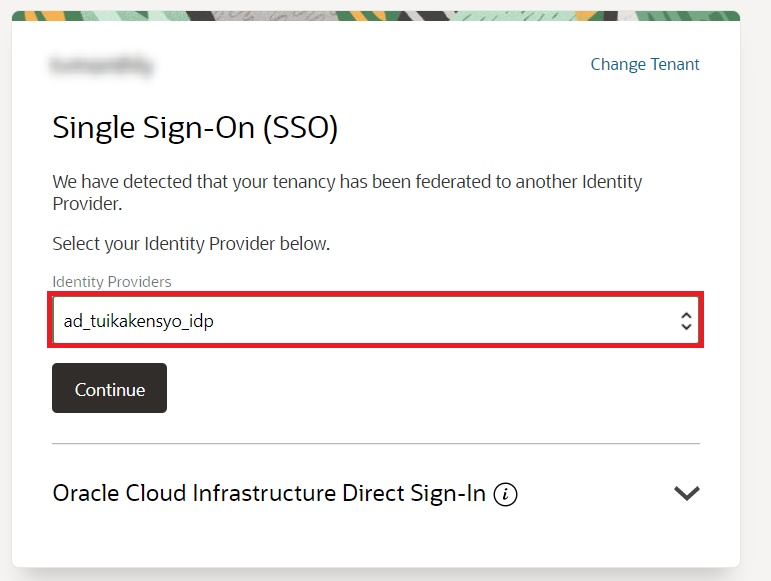

3. アイデンティティプロバイダを選択する画面になるので、今回作成したフェデレーション名を選択し、「Continue」をクリックします。

4. ADFSの認証画面が表示されるので、IDとPWを入力しログインします。

5. OCIコンソールへログインできることを確認します。

5章 最後に

以上でADFSのOCIフェデレーション設定の手順は完了になります。

今回はAD及びADFSサーバの構築から手順を記載したためだいぶ長くなってしまいましたが、参考にしていただければ幸いです。

今回は深く触れられませんでしたが、ログインしたユーザのOCI上の権限については、作成したOCI上のグループにポリシーを割り当ててあげれば管理することができます。

また、認証時に二要素認証を必須にする設定などは、ADFSやIDCSなどのアイデンティティプロバイダ側から設定する必要がございます。

以上、ご拝読の程、ありがとうございました。