OCI IAM Identity Domains~IdPポリシーによる認証制御②~

こんにちは。Oracle Cloud Infrastructure(OCI)特集 編集部です。

今回はOCIの認証サービス IAM Identity Domains でIdPポリシーの設定を使った認証方式の制御についてご紹介します。

本記事では、グループ機能を使ってユーザーごとに、OCIの認証画面と外部の認証画面(Azure AD認証)を表示させる手順を紹介します。

前提として、IAM Identity Domains にて事前にドメインの追加およびAzureADの連携をしている必要があります。

ドメインの追加に関する記事については、こちらからご確認ください。

AzureADの連携に関する記事については、こちらからご確認ください。

また、AzureAD側では IAM Identity Domains のアカウントと連携するためのユーザーを事前に作成しておく必要があります。

1. グループの作成とユーザーの紐づけ

①OCIにてアイデンティティドメインの設定画面から、左のタブの「ユーザー」を選択します。

本手順では、AzureADと紐づけ済みのユーザー2つを使用します。

ユーザー追加と紐づけの手順については、こちらからご確認ください。

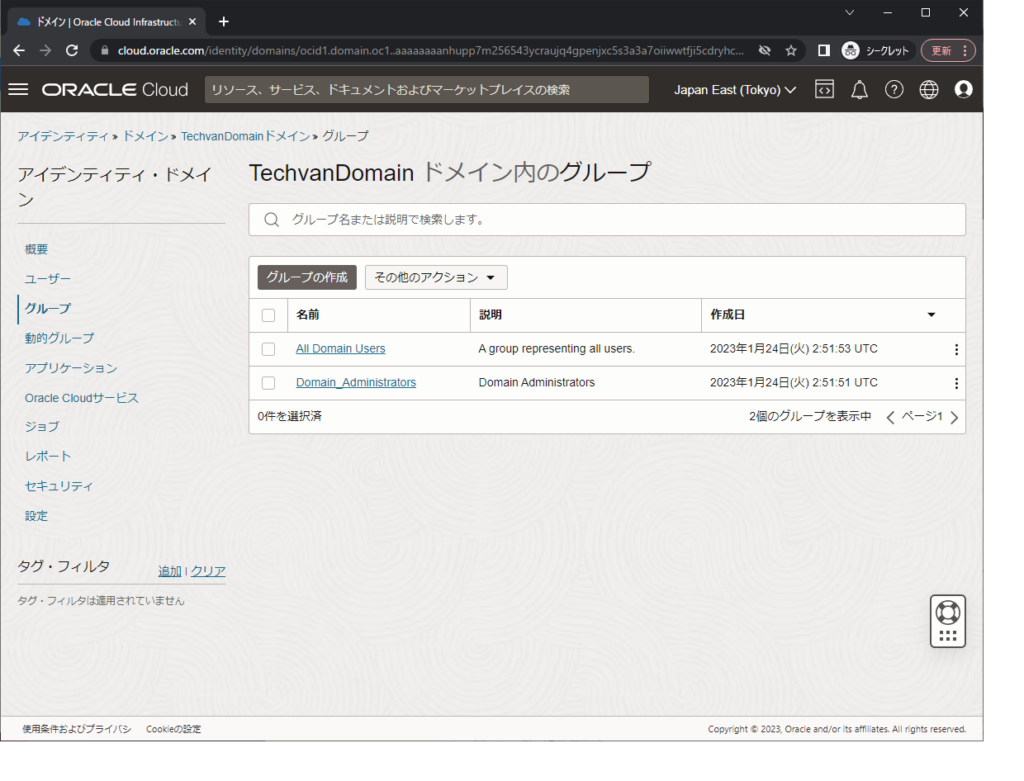

②OCIにてアイデンティティドメインの設定画面から、左のタブの「グループ」を選択します。

「グループの作成」を選択して、新規にグループを作成します。

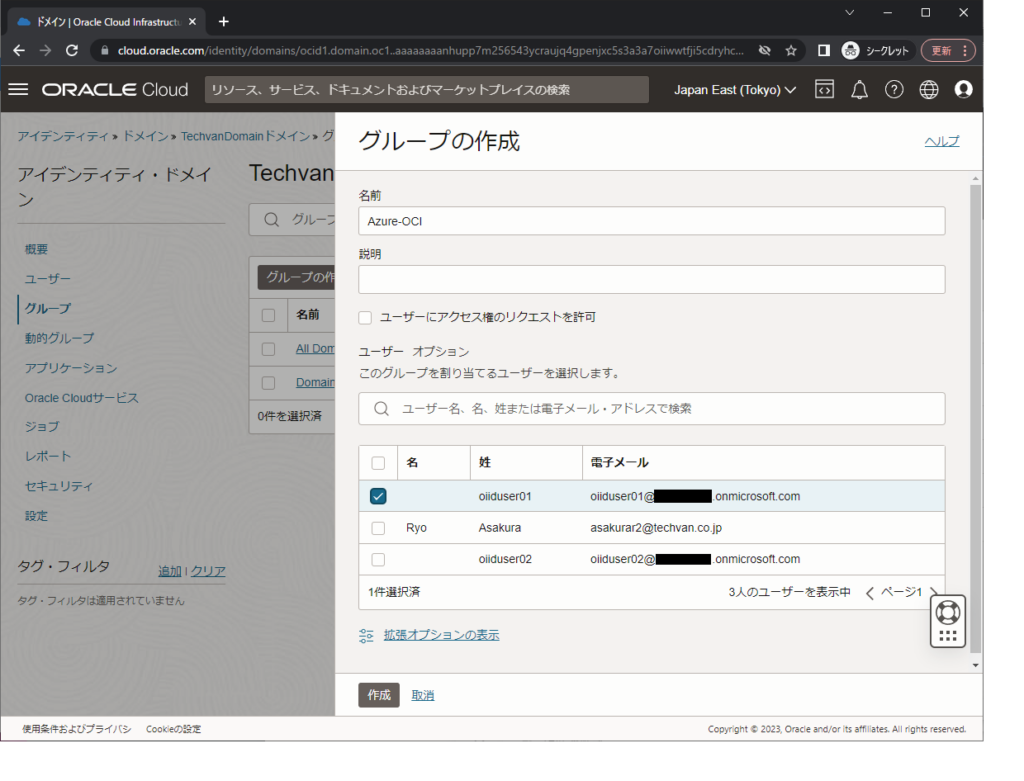

③まず1つ目にAzureADとOCI両方の認証ができるグループを作成します。

任意の名前を入力して、下部にある対象のユーザー一つのチェックを入れて、「作成」を選択してユーザーを作成します。

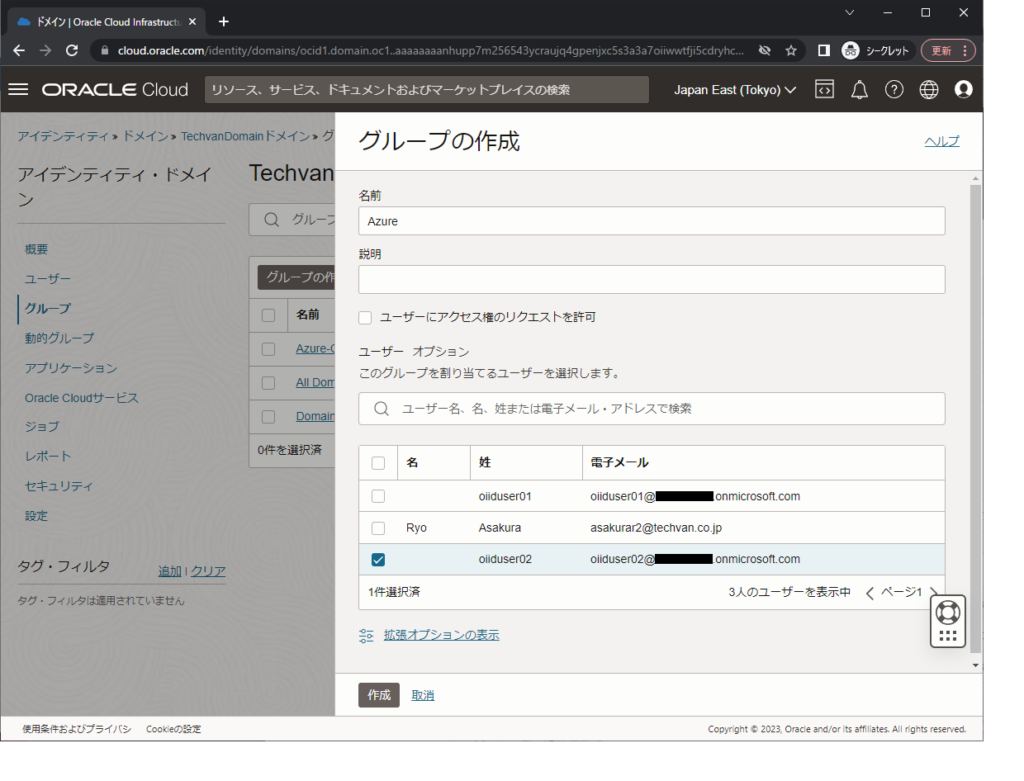

④2つ目にAzureADの認証のみできるグループを作成します。

任意の名前を入力して、下部にある対象のユーザー一つのチェックを入れて、「作成」を選択してユーザーを作成します。

2. IdPポリシーの作成

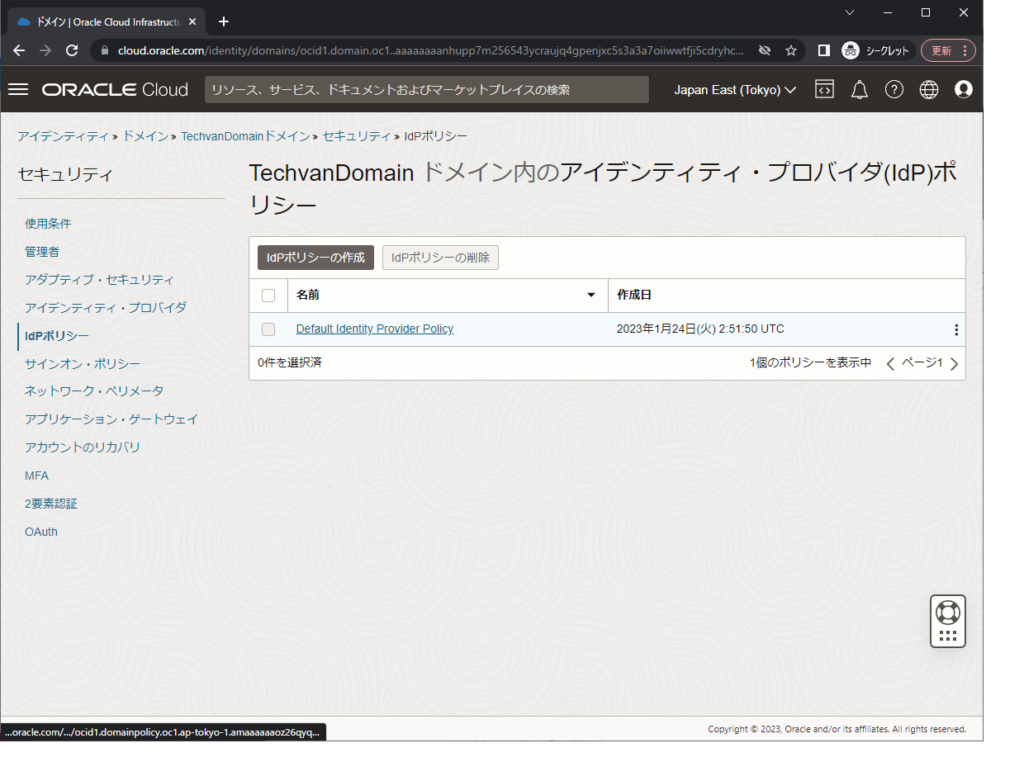

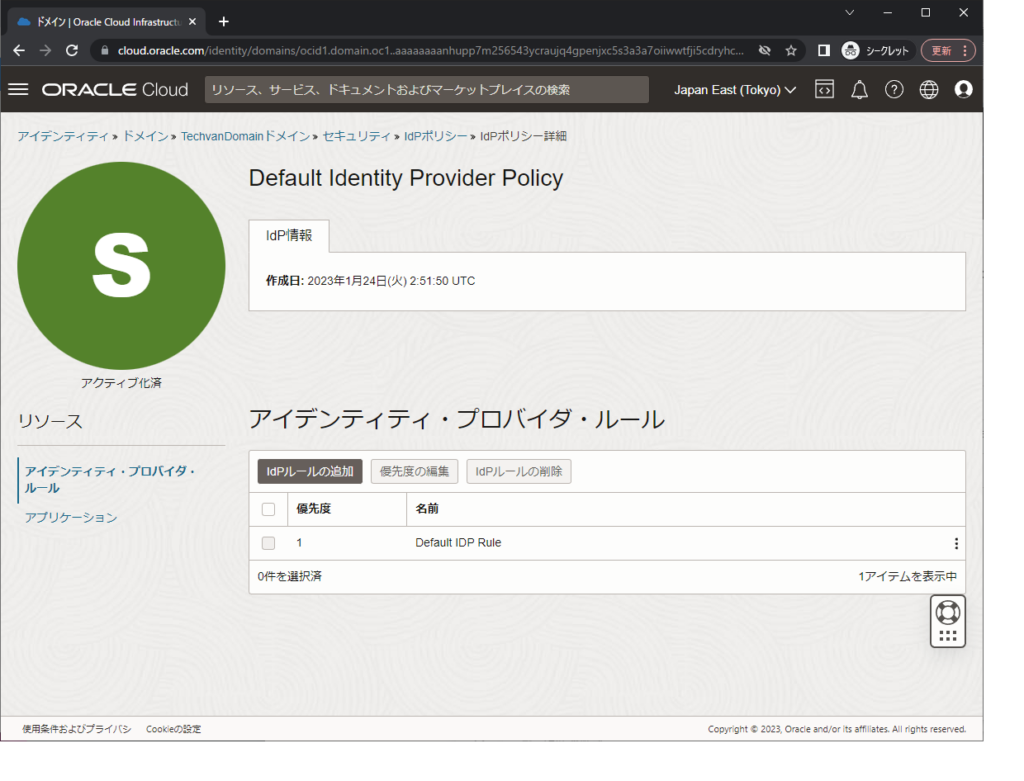

①OCIにてアイデンティティドメインの設定画面から、左のタブの「セキュリティ」「IdPポリシー」を選択します。

本手順では、既存のデフォルトポリシーを使用するため、「Default Identity Provider Policy」を選択します。

②次に「IdPルールの追加」を選択して、ルールの追加を行います。

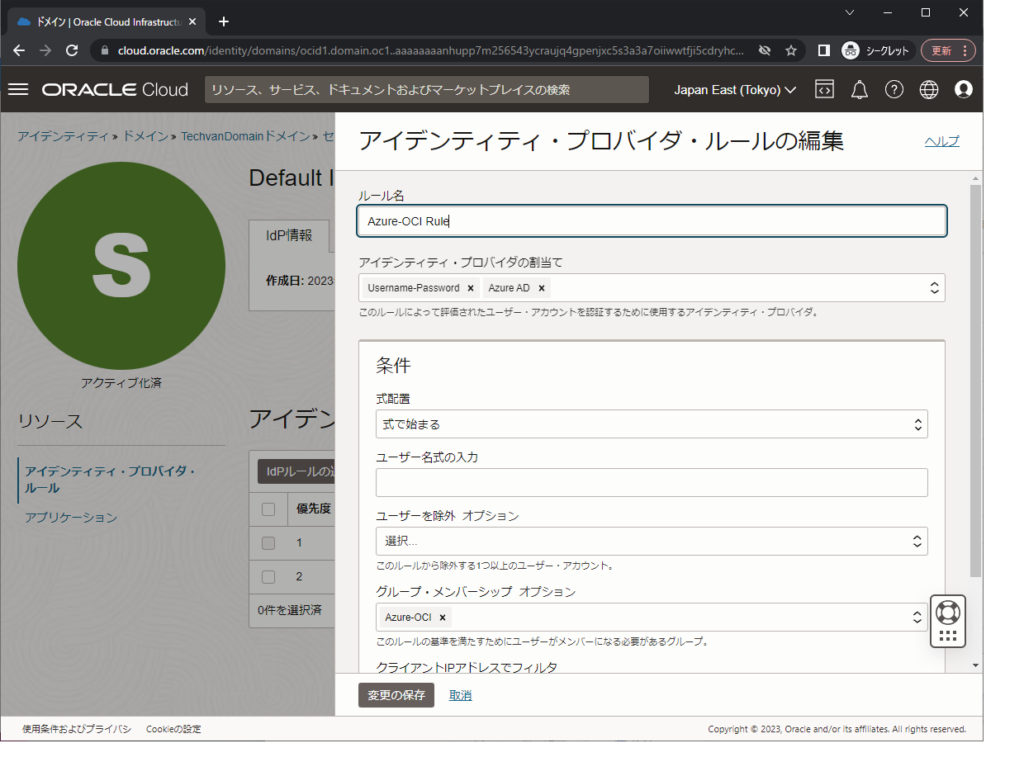

③1つ目に、AzureとOCIの両方のログインができるポリシーを作成します。

任意の名前を入力して、「Username-Password」とこちらで作成したポリシー「Azure AD」を選択してます。

次に下部の「グループ・メンバーシップ(オプション)」に、1. ③で作成したグループを選択して、「変更の保存」を選択してルールを作成します。

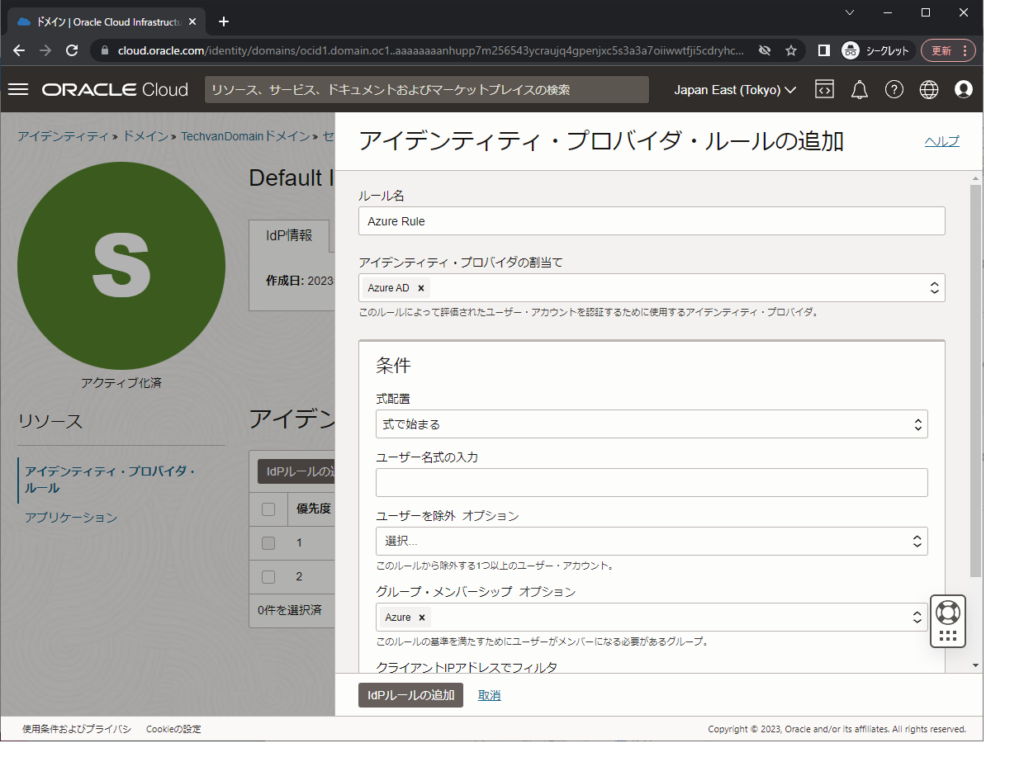

④同様の手順にて、2つ目に、Azureのみログインができるポリシーを作成します。

任意の名前を入力して、こちらで作成したポリシー「Azure AD」を選択してます。

次に下部の「グループ・メンバーシップ(オプション)」に、1. ④で作成したグループを選択して、「変更の保存」を選択してルールを作成します。

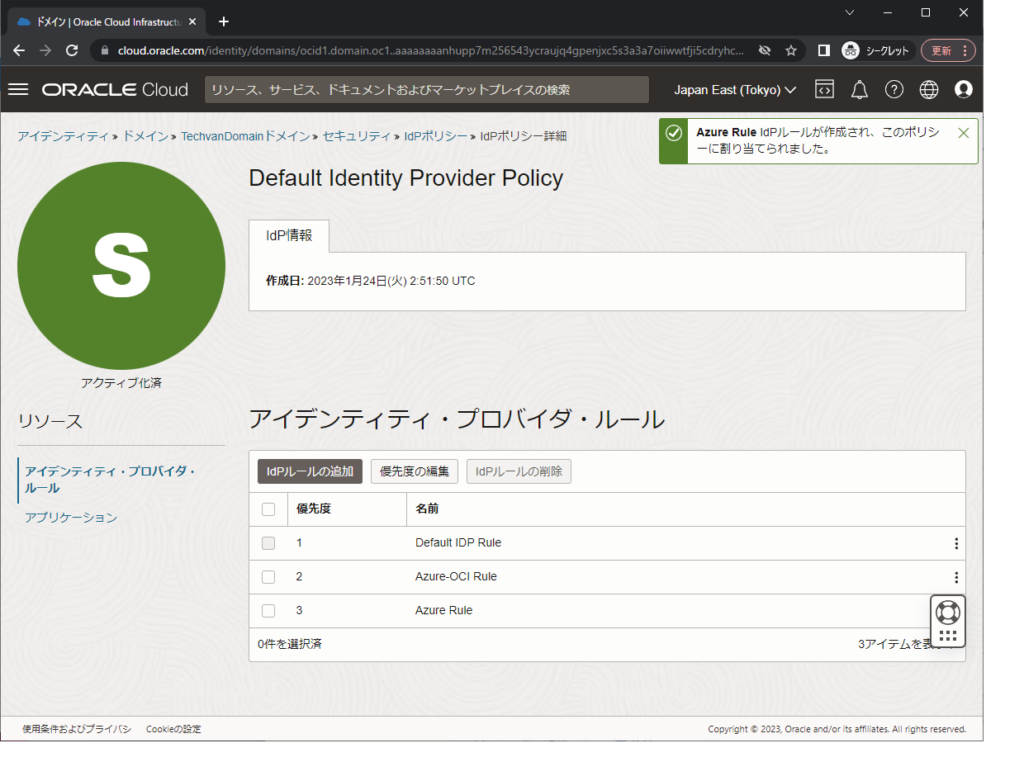

⑤作成できたら、「優先度の編集」を選択して、優先度を変更します。

⑥③にて作成したルールを優先度「1」に、④にて作成したルールを優先度「2」にして「変更の保存」を選択して優先度を変更します。

3. ログイン時にユーザー名を確認する設定

①ログイン時に、ユーザー名のみ確認する画面を表示させる設定をします。

この画面でユーザー名を入力したあと、設定されてある認証方式によって認証画面の遷移を制御することが可能になります。

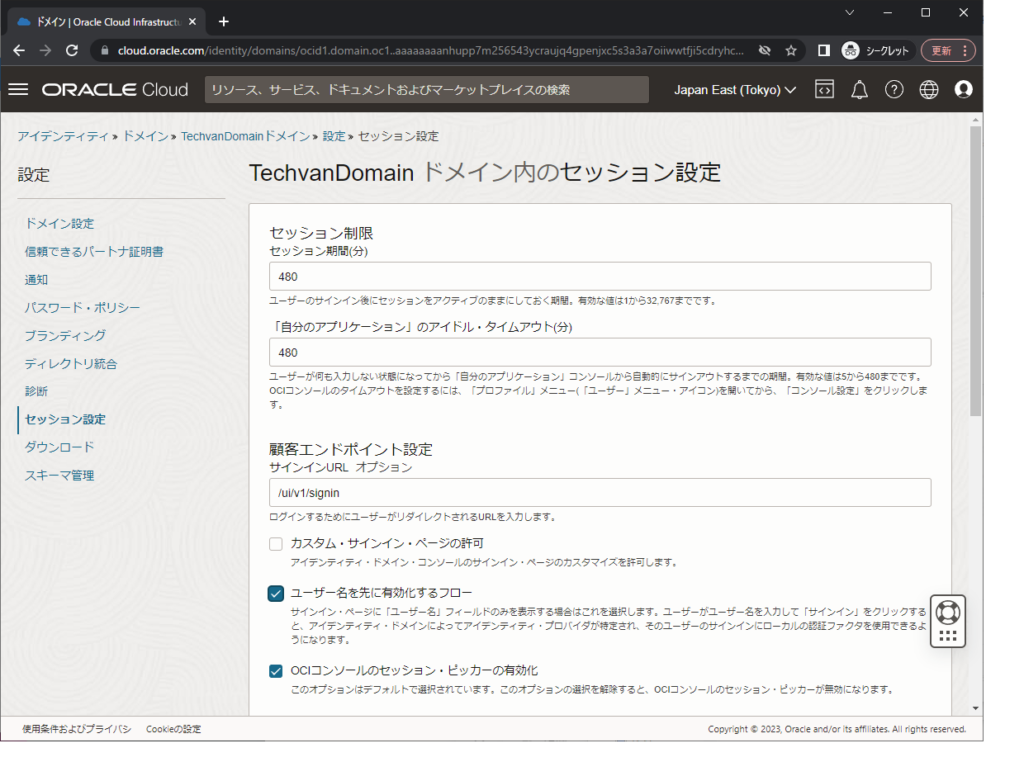

OCIにてアイデンティティドメインの設定画面から、左のタブの「設定」「セッション設定」を選択します。

「ユーザー名を先に有効化するフロー」にチェックを入れて「変更の保存」を選択して設定を変更します。

4. OCIでログイン確認

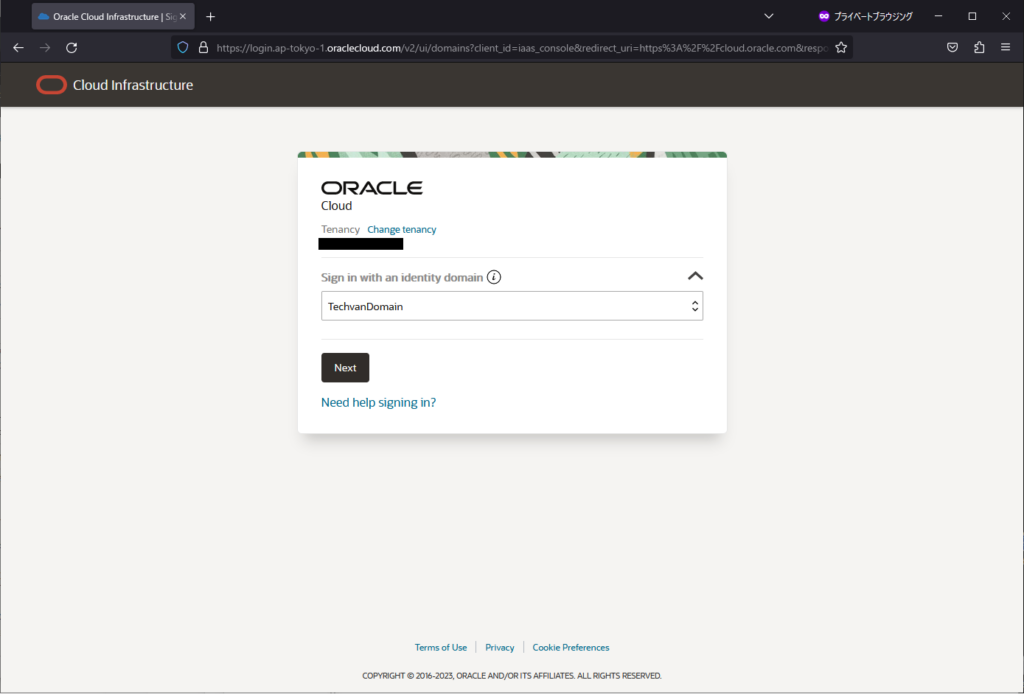

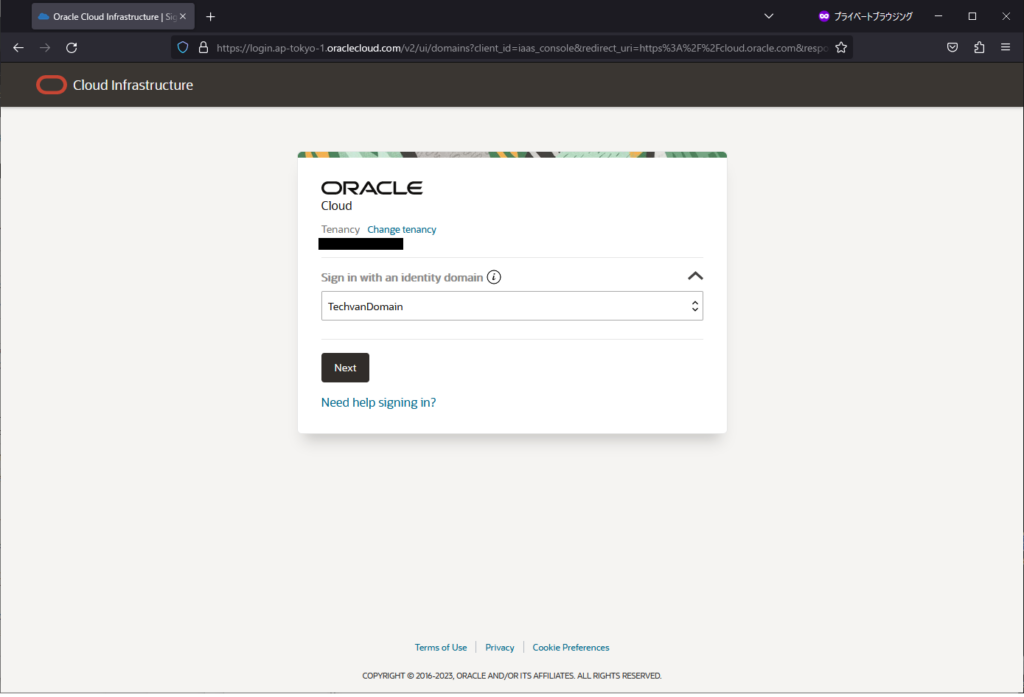

①OCIのログイン画面に遷移します。

テナントおよびドメインの選択に関しては変わらず選択して、Nextを選択します。

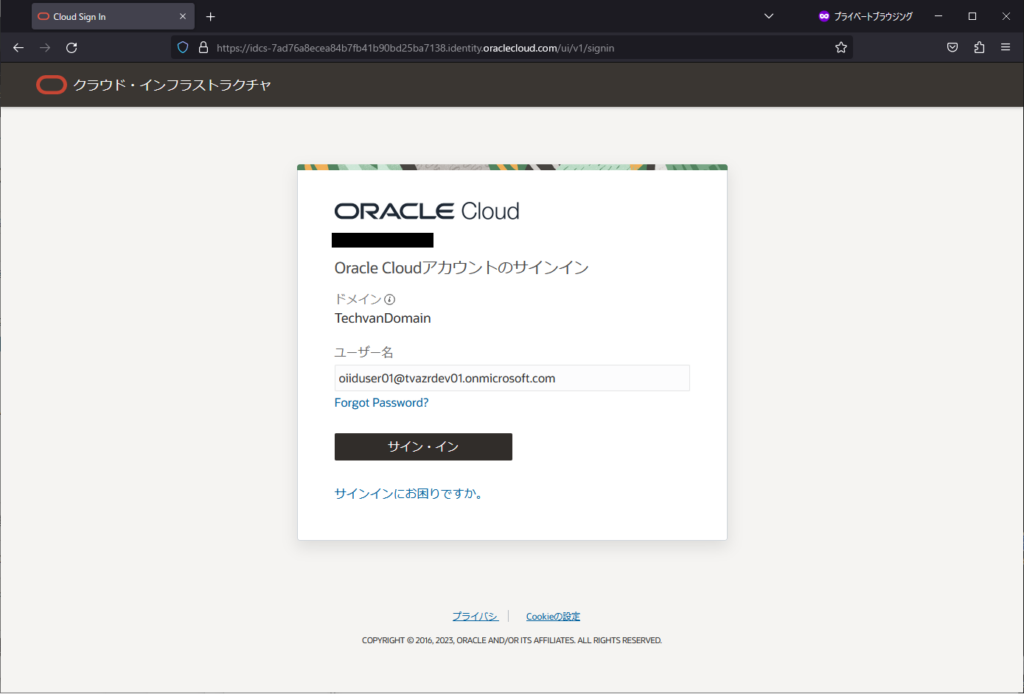

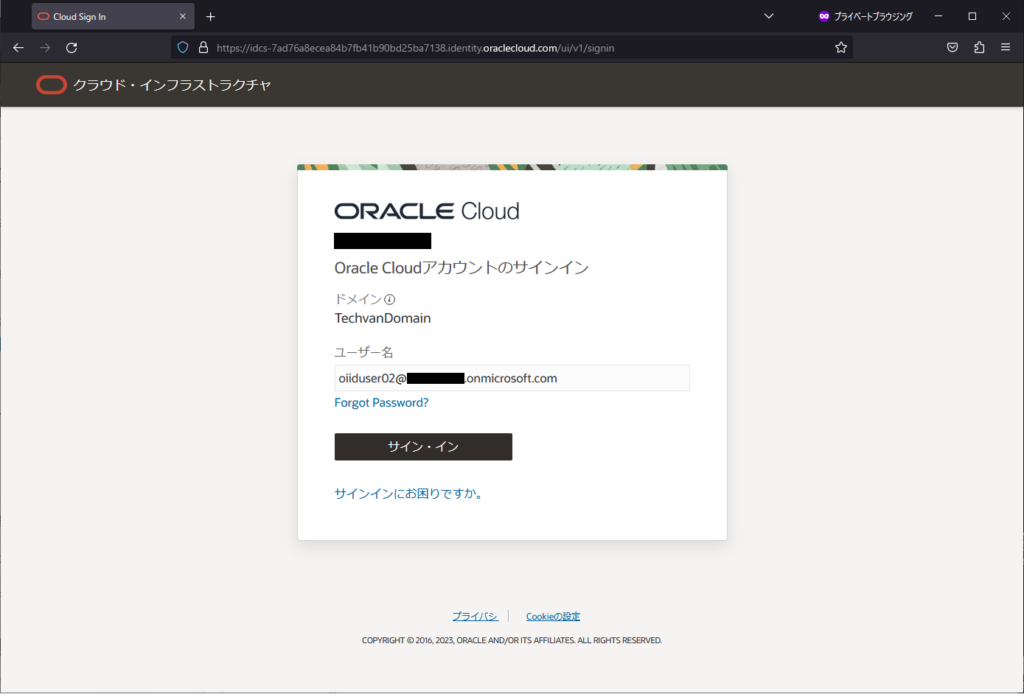

②次に、ユーザー名のみを確認する画面が表示されます。

ここで、1.③のOCI、AzureADの両方でログインできるユーザーを入力します。

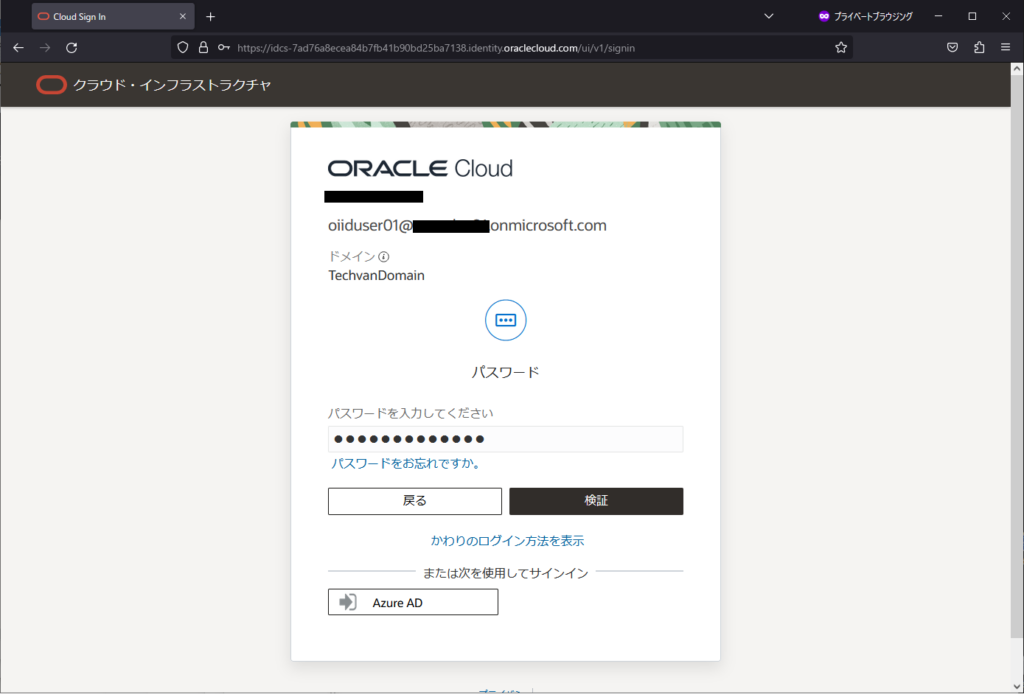

③OCIのログイン画面と、下部のまたは次を使用してサインインにAzure ADのログインボタンが表示されば完了です。

このままOCIのパスワード認証を使用してログインすることも、AzureADの認証を使用することも可能です。

④ログアウトをして、OCIのログイン画面に遷移します。2つ目のユーザーの確認をします。

同様に、テナントおよびドメインの選択に関しては変わらず選択して、Nextを選択します。

⑤次に、ユーザー名のみを確認する画面が表示されます。

ここで、1.④のAzureADのみで認証のみできるユーザーを入力します。

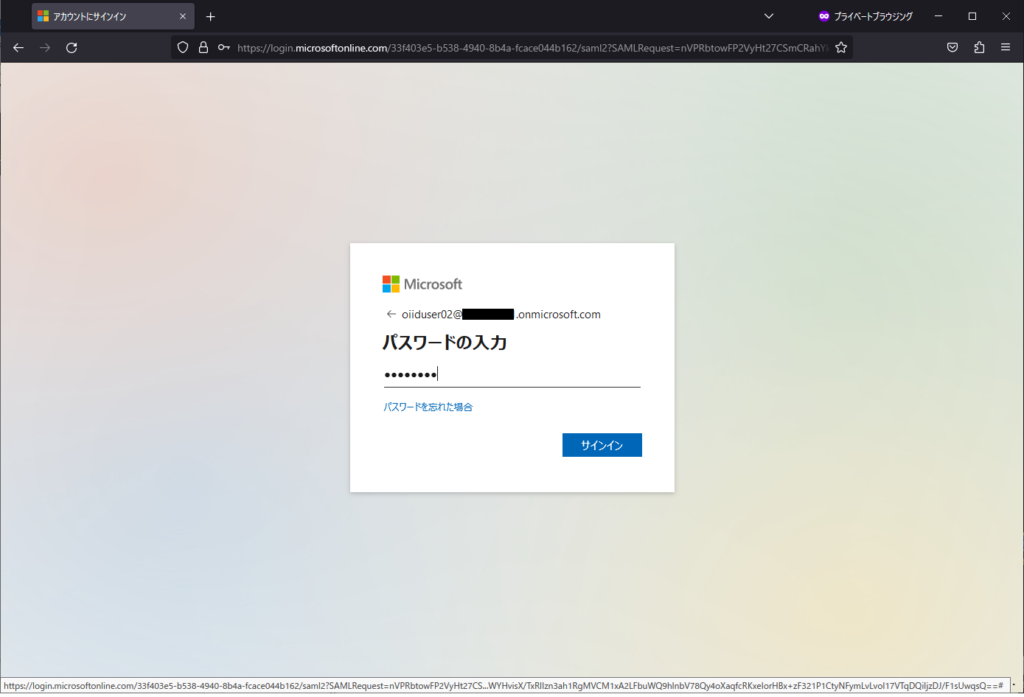

⑥OCIの画面に遷移せず、直接AzureADのログイン画面に遷移できれば完了です。

このままパスワードを入力して、Azure認証を使用してログインすることが可能となります。

最後に

本記事では、OCIの認証サービスである OCI IAM Identity Domains のIdPポリシーを使った認証制御の一つとして、グループ機能を使ってユーザーごとに、OCIの認証画面と外部の認証画面(Azure AD認証)を表示を行いました。これ以外にも様々な用途に応じての制御が可能なので、記事を掲載していきますので、ぜひご一読ください。

<免責事項>

情報の掲載には注意を払っておりますが、掲載された情報の内容の正確性については一切保証しません。また、当サイトに掲載された情報を利用・使用(閲覧、投稿、外部での再利用など全てを含む)するなどの行為に関連して生じたあらゆる損害等につきましても、理由の如何に関わらず自己責任で行う必要があります。