Oracle Cloud Infrastructureのネットワークについて

こんにちは。Oracle Cloud Infrastructure(OCI)特集 編集部です。

今回はOCIのネットワークについて概要を紹介したいと思います。

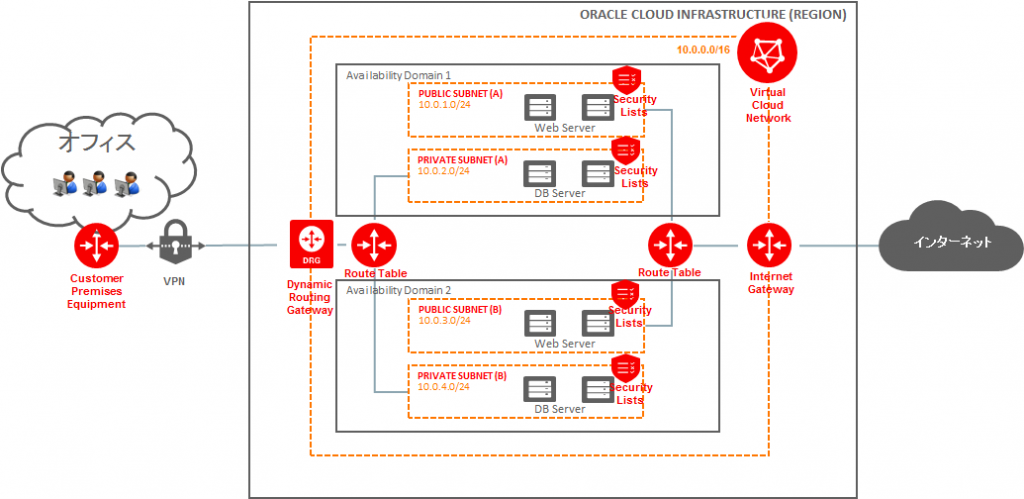

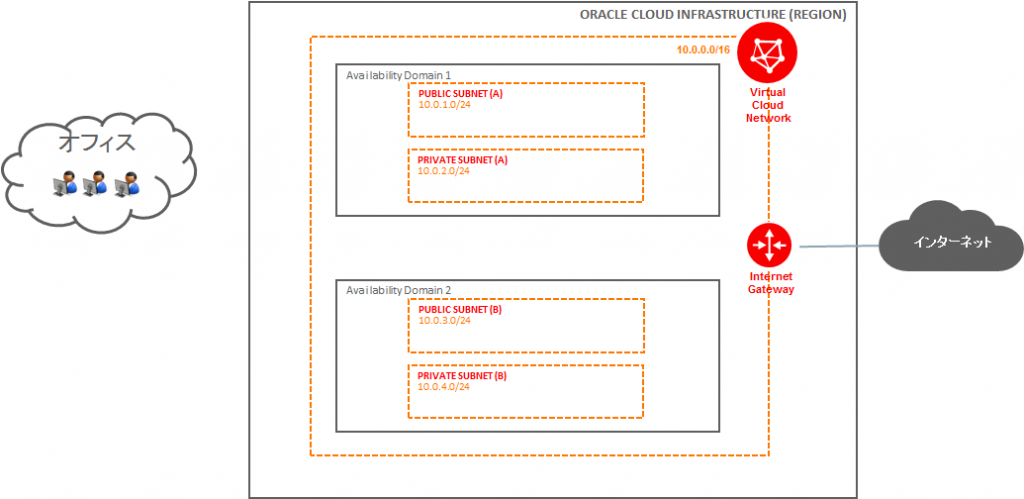

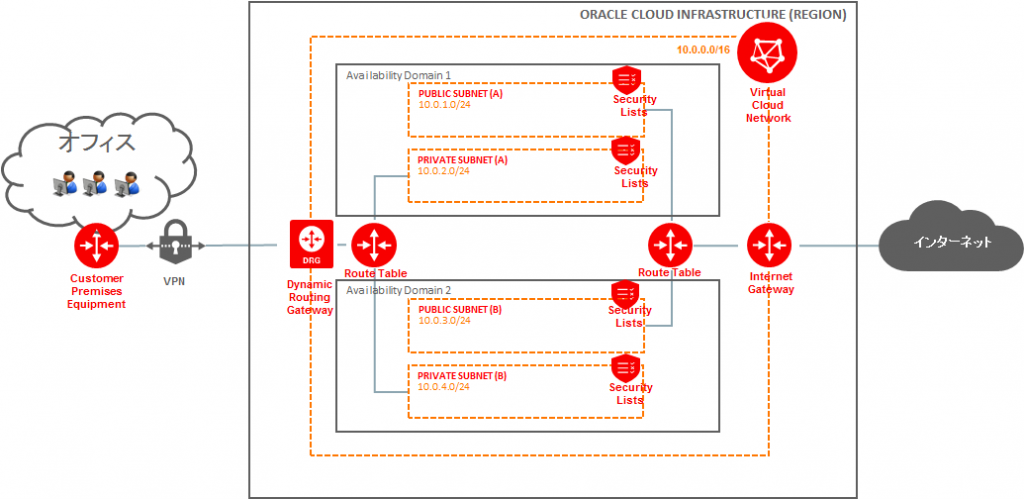

上記はOracle社が提供しているアイコンを利用して作成したネットワーク構成図となります。OCIに興味を持っているみなさんの中には似たような絵を見たことがある人も多いかと思います。今回は上記の図の中で出てきているOCIのネットワーク機能について以下を説明します。

- Virtual Cloud Network

- Private Subnet

- Public Subnet

- Internet Gateway

- Dynamic Routing Gateway

- Customer Premises Equipment

- Route Table

- Security Lists

■Virtual Cloud Networkについて

Virtual Cloud Network(以下、VCN)は仮想クラウドネットワークのことで、OCIアカウント毎の専用ネットワークです。OCIを利用するにはまずVCNを作成する必要があります。従来の物理ネットワーク相当のものをS/W定義したものとなりますので、サブネット、ルーティングテーブル、ゲートウェイなどはVCNの中で定義することとなります。

ネットワークの機能ではありませんが、図の中に記載されている「Availability Domain」というのは、データセンターのことになります。世界各地の「REGION」でサービス提供しているOCIですが、可用性を高めるために1つのREGIONは複数のデータセンターで構成されています。このデータセンターがAvailability Domainとなります。

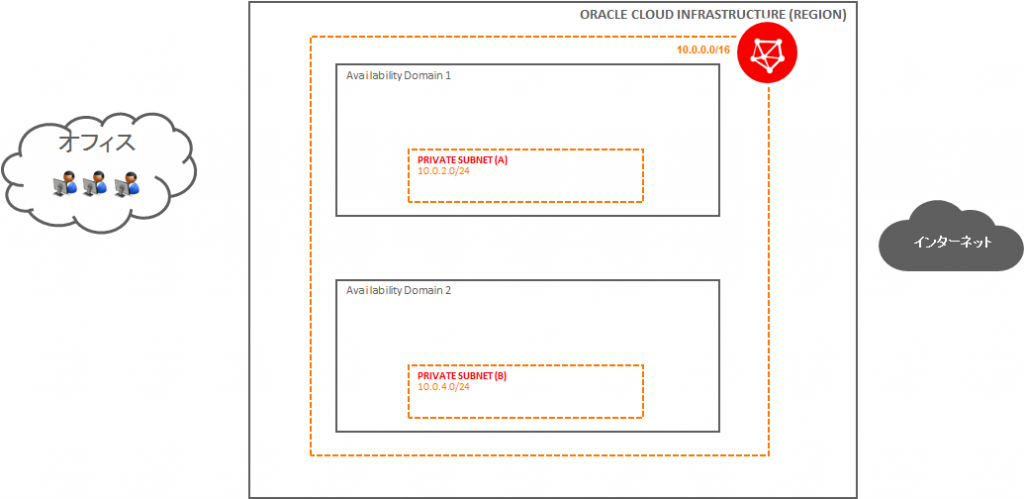

■Private Subnetについて

OCI内でネットワークを利用するためには、サブネットを登録をする必要があります。サブネットはVCNの中に1個以上作成することが出来ます。サブネットはVCNをセグメント毎に分割するイメージです。なお、Availability Domainを跨いでのサブネット登録はできないので注意が必要です。

サブネットには2種類ありまして、パブリックIPを持てないように設定するサブネットをPrivate Subnetといいます。パブリックIPを持てないため、インターネットにアクセスしないことが保証されます。

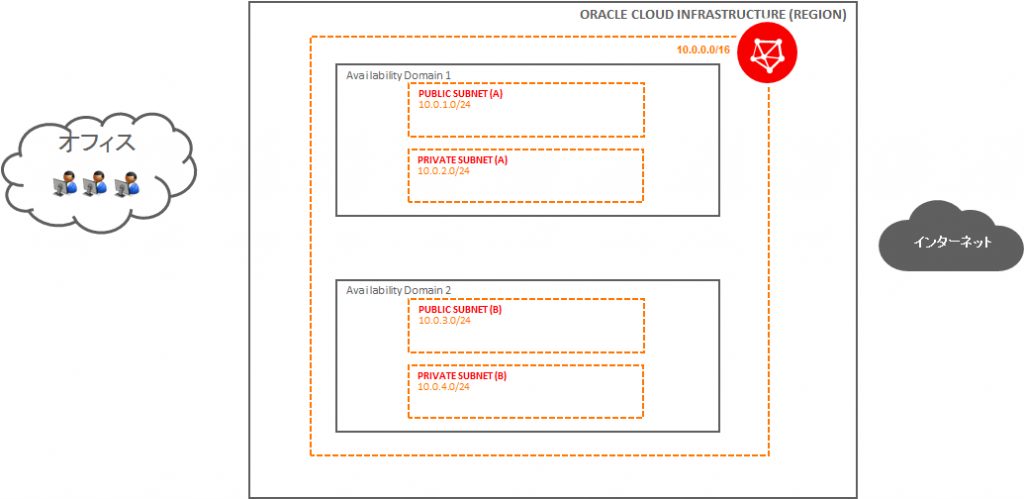

■Public Subnetについて

Private Subetとは逆にインターネットにアクセスするためのパブリックIPを付与できるサブネットがPublic Subnetとなります。

■Internet Gatewayについて

先ほどPublic SubnetでパブリックIPを付与できると説明しましたが、インターネットと通信を行うためにはVCNに専用のゲートウェイを準備する必要があります。VCNとインターネット間のネットワークトラフィック経路を提供するのがInternet Gatewayとなります。

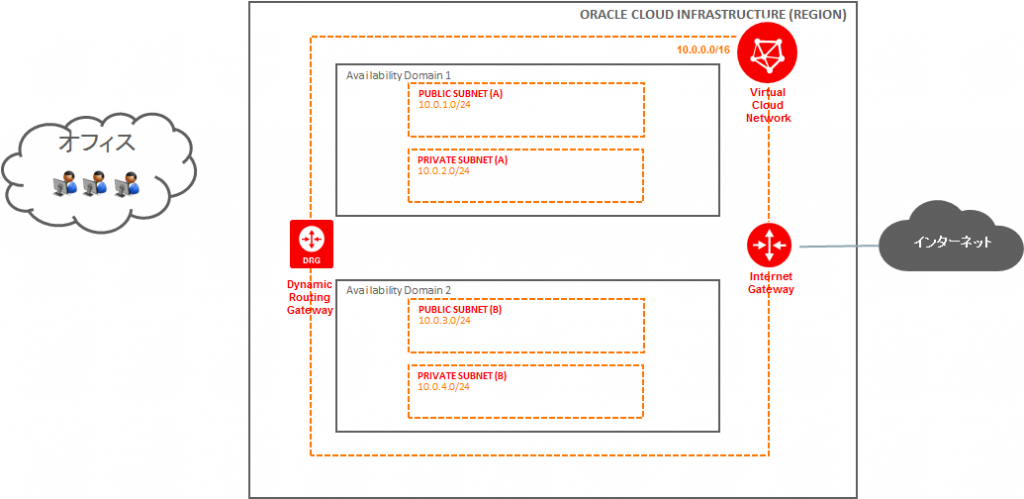

■Dynamic Routing Gatewayについて

Dynamic Routing Gateway(以下、DRG)はVCNとインターネット以外の宛先とプライベートネットワーク通信を提供する仮想ルーターとなります。例えば、オフィスとIPsec VPN通信をしたい、FastConnectを利用した専用線での通信をしたい、といった場合に利用します。

※今回の構成図ではオフィスとのVPN通信を想定しています。

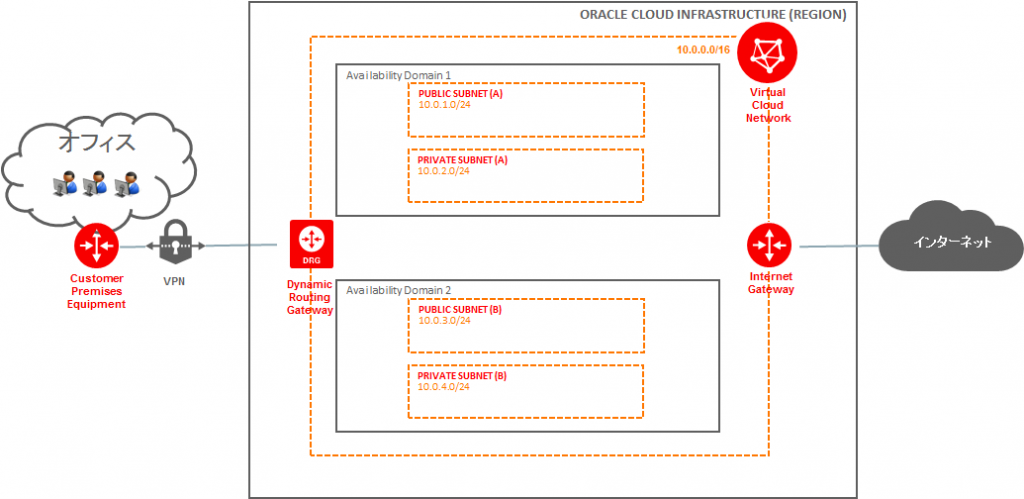

■Customer Premises Equipmentについて

Customer Premises Equipment(以下、CPE)は顧客構内設備のことであり、VPN設定時には、OCI側にCPEオブジェクトとして、オンプレミスルーターを表す仮想オブジェクト作成する必要があります。

※DRGとCPEの設定とあわせて、オンプレミスルーターの設定を行うとVPNセッションが確立します。

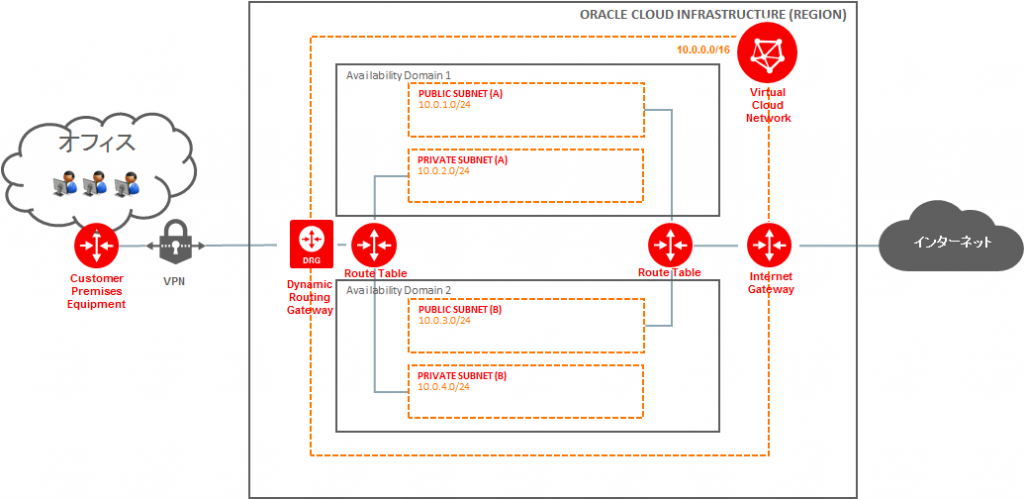

■Route Table について

Route Tableは従来のネットワークルールと似ており、指定した宛先IPアドレスに対してルーティングを定義するものとなります。各ルールでは、宛先CIDRブロックとターゲットを登録します。ターゲットとは、予め選択できるものが決まっており、用途によって適切なものを選択します。ターゲットで選択できるのは以下の5種類です。

- Dynamic Routing Gateway

- Internet Gateway

- ローカルピアリングゲートウェイ

- プライベートIP

- サービスゲートウェイ

例えば、8.8.8.8のIPアドレスとインターネット経由で通信したい場合には、ターゲットとしてInternet Gatewayを指定します。

Route Tableは個別に作成したものをサブネット単位で登録するかたちになります。サブネットよりさらに細かい単位(例えばインスタンス単位)で登録することはできません。

■Security Lists について

Security Listsはサブネットごとに設定できる仮想ファイアウォールのことで、トラフィックの通信制御を行う機能となっています。インスタンスのパケットレベルのトラフィックin/outを定義することが可能となります。

※初期状態ではSSH(port 22)アクセスのみが可能となっていますので、ほとんど通信できません。

これで、ネットワークの設定としては完了となります。最後にWeb ServerやDB Serverなどのインスタンスを構築すれば当初の構成図となります。

※実際にはもう少し早い段階でインスタンスを構築すると思いますが、先にネットワークの説明をさせていただきました。

いかがでしたでしょうか?

今回説明できなかったRoute Tableのターゲットや、FastConnectなどまだまだいろいろなものがネットワーク機能として提供されています。

ちょっと試してみようかな?と思った方は、最大3,500時間のトライアルもありますので、下記URLからアクセスして、是非お試しください!