Cisco Duoの強み、弱み(メリット、デメリット)

こんにちは。ネットワークソリューション特集 編集部です。

今回はCisco Duoの強み、弱み(メリット、デメリット)についてご紹介します。

Duoの強み(メリット)

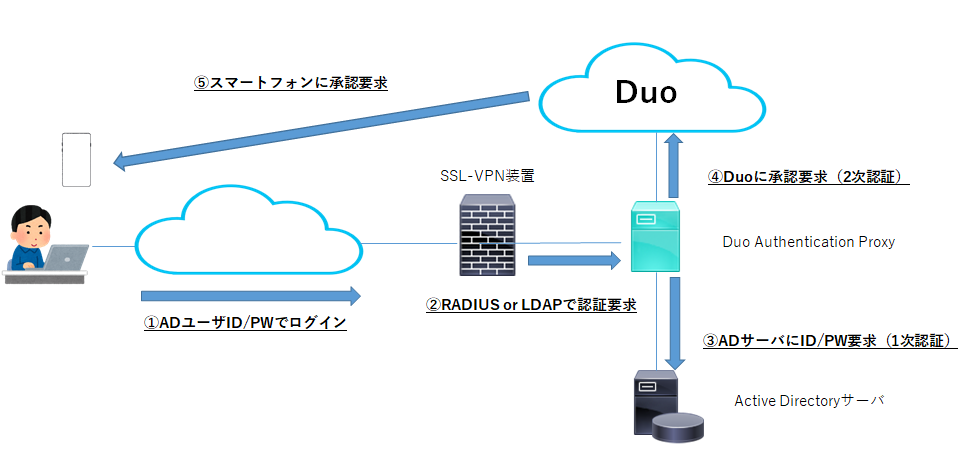

レガシー認証プロトコル(RADIUS、LDAP)対応

IDaaSでSAMLに対応しているものは普段見かけますがレガシー認証プロトコル(RADIUS、LDAP)まで対応しているものは数少ないです。

RADIUS、LDAPに対応はしているがSAML未対応のSSL-VPNデバイスやアプリケーション認証でも多要素認証 (MFA)に対応できます。

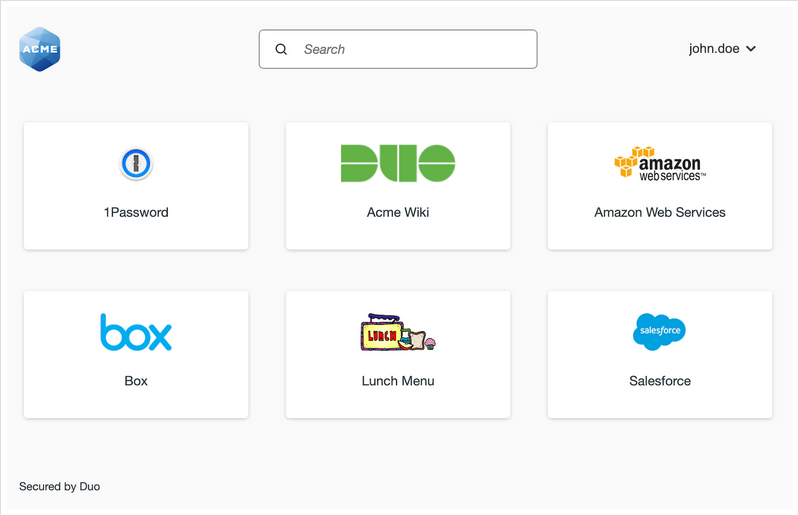

SAML(SSO)対応

SaaSで利用されるSAMLにも対応しています。またSSOポータルサイト(Duo Central)を用意することでスムーズに社内アプリケーションにアクセスが出来ます。

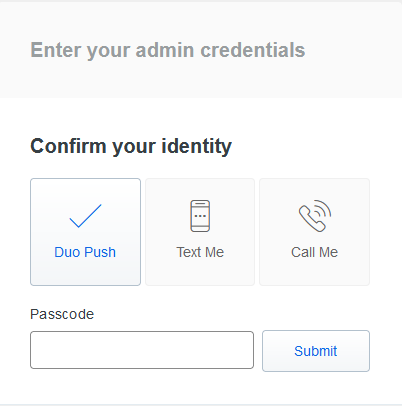

スマホアプリへのプッシュ通知での認証

多要素認証 (MFA)や2段階認証だと、Time-based One-time Password(TOTP)による6桁の数字を入力することが多いですがスマホアプリへのプッシュ通知で承認が可能です。ITに詳しくない一般社員でもスマホアプリ通知での承認だと分かりやすく導入できます。

また、一般的なSMS、電話、TOTPでの認証も可能です。

ゼロトラスト対応

Duo Device Health(アクセスデバイスの状態を確認)、Duo Trusted Endpoints(アクセスデバイスが貸与したものか?などをチェック)によりゼロトラストを実現します。

パスワードレス対応予定

FIDO2ベースのパスワードレスに対応予定です。

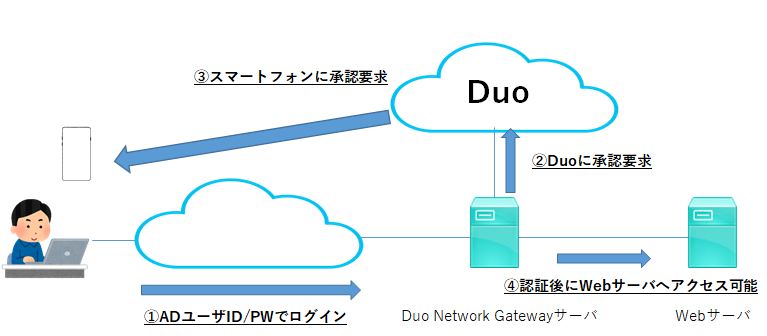

SAML、RADIUS、LDAP未対応のWebアプリケーション保護

Duo Network Gateway(DNG)サーバによりSAML、RADIUS、LDAP未対応のWebアプリケーション保護することが可能です。

DNGサーバはリバースプロキシとして認証後の通信のみWebアプリケーションと通信可能となります。

Webアプリケーション以外のSSH、RDP(リモートデスクトップ)も対応しています。

Duoの弱み(デメリット)

ここまで、メリットをお伝えしてきましたが弱み(デメリット)にもお伝えします。

ダッシュボード、マニュアルが英語のみ

まだダッシュボード、マニュアルが日本語対応していません。

シンプルな画面なのでマニュアルと翻訳しながらで運用は可能かと思います。

RADIUS、LDAP利用ではProxyサーバの導入が必要

SAMLはクラウドオンリーで可能ですが、RADIUS、LDAPは認証プロキシサーバが必要となります。

ユーザディレクトリサービスを別途用意する必要がある

Duoはユーザディレクトリサービスを持たないためActive Directory または、SAML Identity Provider(AzureAD等)と連携する必要があります。

また、該当ディレクトリサービスからユーザプロビジョニングも必要です。

まとめ

Cisco Duoの強み(メリット)として

- レガシー認証プロトコル(RADIUS、LDAP)対応

- SAML(SSO)対応

- スマホアプリへのプッシュ通知での認証

- ゼロトラスト対応

- パスワードレス対応予定

- SAML、RADIUS、LDAP未対応のWebアプリケーション保護

Cisco Duoの弱み(デメリット)として

- ダッシュボード、マニュアルが英語のみ

- RADIUS、LDAP利用ではProxyサーバの導入が必要

- ユーザディレクトリサービスを別途用意する必要がある

となります。まずはMFA(多要素認証)から対応して徐々にゼロトラスト対応という流れも可能です。

今回はCisco Duoの強み、弱み(メリット、デメリット)についてご紹介しました。