Azure AD アプリケーション プロキシによる社内アプリケーションの公開 ~ ② シングル サインオン編

こんちには!テクバン サポート チームの山本です。

今回は、前回に引き続きAzure AD アプリケーション プロキシの機能についてのご紹介です。

前回まで

「Azure AD アプリケーション プロキシによる社内アプリケーションの公開 ~ ① 構成編」では、Azure AD アプリケーション プロキシを利用して社内アプリケーションを社外公開し、社外からアクセスができるようにしました。今回の記事はその続きとして、Azure AD アプリケーション プロキシのシングル サインオン機能についてご紹介します。

アプリケーションにシングル サインオンする

さて、前回までの設定を行ってアプリケーションを社外に公開することで、社外から社内アプリケーションにアクセスが可能になりました。その際の認証フローとしては、

- Azure ADによる認証

- 社内アプリケーション利用のためのWindows 統合認証

という2段階の認証が必要になりました。Azure AD Connectでディレクトリ同期をしていて、社内アプリケーションと同じサインインIDを使用しているのに、同じ資格情報を二度入力しなければならないことになり、少々手間がかかります。(まさに二度手間ですね)

そこで、Azure AD アプリケーション プロキシのシングル サインオン機能を利用することで、Azure ADによる認証を一度行えば再度資格情報を入力する必要なく、同じサインインIDで社内アプリケーションへサインインすることができるようにしましょう。

構成

ここで例として、引き続き前回の記事で公開したWindows 統合認証を必要とするサンプルを使用し、アプリケーションへのシングル サインオン機能を有効化します。

Azure AD アプリケーション プロキシのシングル サインオン機能は以下の手順にて設定を行います。

- コネクタがインストールされたサーバーの委任設定

- 公開しているアプリケーションでシングル サインオンを有効化

■ コネクタがインストールされたサーバーの委任設定

まずは、コネクタがインストールされたサーバーの委任設定を行います。

オンプレミスADサーバーにサインインし、[Active Directory ユーザーとコンピューター]を開きます。

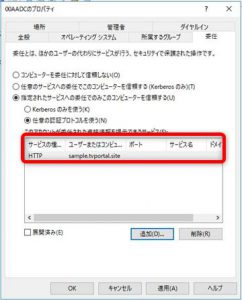

一覧からコネクタがインストールされたコンピューターのプロパティ画面を開き、委任タブを開き、以下の設定を行います。

- 指定されたサービスへの委任でのみこのコンピューターを信頼する

- 任意の認証プロトコルを使う

[追加]をクリックし、アプリケーション サーバーのSPNの値を追加します。

■ 公開しているアプリケーションでシングル サインオンを有効化

次に、公開しているアプリケーション側の設定でシングル サインオンを有効化します。

Azure Active Directory 管理センター (https://aad.portal.azure.com/) にアクセスし、[Azure Active Directory] > [エンタープライズ アプリケーション]から、公開しているアプリケーションをクリックします。

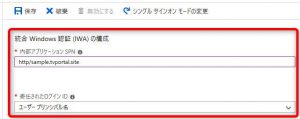

[シングル サインオン]をクリックすると、既定では設定が無効になっています。今回公開しているアプリケーションに合わせて、Windows 統合認証を選択します。

設定画面にて、アプリケーションのSPN IDを入力して保存します。このSPNは、オンプレミスAD側で委任設定を行う際に追加したSPNである必要があります。

正常に保存されたら、設定は完了です。

実際の動作

では、公開したサンプル アプリケーションに対して、社外から再度ブラウザでアクセスしてみましょう。

まずは先程設定した外部URLを直接ブラウザに打ち込んでアクセスしてみます。するとMicrosoftの認証画面が表示されますので、前回同様、割り当てを行ったユーザーでサインインします。

Azure ADにサインインが完了すると、前回は社内アプリケーションへのWindows 統合認証が求められたところで、特に新たに認証画面が表示されることなく、社外から社内アプリケーションへアクセスすることができました。

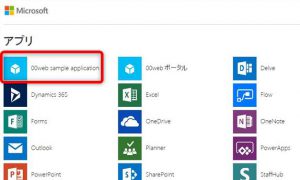

また、My Apps (https://myapps.microsoft.com) にアクセスしてみましょう。

同じように前回割り当てを行ったユーザーでサインインすると、ユーザーが使用できるアプリ一覧が表示されます。その中で、公開したアプリケーションをクリックしてみます。

こちらをクリックすると、先程と同様に社内アプリケーションに対するWindows 統合認証が求められることなく、社内アプリケーションへアクセスすることができます。

このように、一度の認証でアプリケーションにアクセスできるので、とても楽になりますね。

最後に

いかがだったでしょうか。

Azure AD アプリケーション プロキシで公開されたアプリケーションでシングル サインオンを設定すれば、ユーザーは一度の認証でアプリケーションにアクセスすることができ、サインインに要する負担を軽減することができます。

Azure AD アプリケーション プロキシのご利用をお考えの場合は、こちらも是非ご一緒にご検討ください!

※ 参考情報 ※

Azure AD アプリケーション プロキシのシングル サインオンに関する詳しい要件などは、Microsoft社の公開情報がございますので、以下サイトをご参照ください。

・ Azure AD アプリケーション プロキシを使用したシングル サインオンの提供

> https://docs.microsoft.com/ja-jp/azure/active-directory/manage-apps/application-proxy-single-sign-on

・ アプリケーション プロキシを使ったアプリへのシングル サインオンの Kerberos の制約付き委任

> https://docs.microsoft.com/ja-jp/azure/active-directory/manage-apps/application-proxy-configure-single-sign-on-with-kcd

2018年はこちらが最後のブログ更新となります。

最後までお読みいただきありがとうございました。

来年もまた、ご愛読のほどよろしくお願い申し上げます!

それではみなさま、よいお年をお迎えください!